CSR là gì? CSR là viết tắt của Certificate Signing Request, một yêu cầu mã hóa được gửi đến tổ chức cấp chứng chỉ để xác nhận thông tin và cấp chứng chỉ số. Quá trình này đảm bảo rằng dữ liệu trao đổi qua mạng được bảo mật, thường được sử dụng trong các chứng chỉ SSL để bảo vệ các trang web và thông tin trực tuyến. Việc hiểu rõ về CSR giúp bạn dễ dàng quản lý và bảo mật hệ thống của mình. Việc tạo CSR sẽ được đề cập trong bài viết sau đây của VinaHost.

1. CSR là gì?

CSR, hay Certificate Signing Request là một yêu cầu chứng thực mà bạn gửi đến một tổ chức cấp chứng chỉ (CA – Certificate Authority) để yêu cầu cấp một chứng chỉ SSL cho tên miền của bạn.

CSR chứa các thông tin cần thiết để CA tạo ra chứng chỉ, bao gồm:

- Tên miền: Tên miền mà bạn muốn sử dụng chứng chỉ SSL.

- Thông tin tổ chức: Tên tổ chức, địa chỉ, thành phố, tiểu bang và mã bưu chính.

- Thông tin liên lạc: Địa chỉ email liên lạc.

- Khóa công khai: Khóa công khai được tạo ra cùng với khóa riêng (private key) của bạn.

Để tạo yêu cầu, bạn thường cần sử dụng một phần mềm hoặc công cụ hỗ trợ như OpenSSL, các trình quản lý máy chủ web hoặc dịch vụ trực tuyến. Quá trình thực hiện sẽ được hướng dẫn chi tiết ngay sau đây.

2. CSR đến từ đâu

CSR (Certificate Signing Request) thường được tạo ra từ máy chủ của bạn hoặc từ công cụ quản lý chứng chỉ mà bạn đang sử dụng. Cụ thể như:

- Máy chủ web: Nhiều máy chủ web (như Apache, Nginx, hoặc IIS) có các công cụ hoặc lệnh riêng để tạo CSR. Khi bạn sử dụng một máy chủ, bạn thường sẽ cần phải sử dụng dòng lệnh hoặc giao diện người dùng của phần mềm quản lý để tạo CSR.

- OpenSSL: Đây là công cụ phổ biến nhất để tạo CSR. Bạn có thể sử dụng lệnh trong dòng lệnh để tạo CSR và khóa riêng. Ví dụ:

openssl req -new -newkey rsa:2048 -nodes -keyout yourdomain.key -out yourdomain.csr

Lệnh này sẽ tạo ra một khóa riêng (`yourdomain.key`) và một CSR (`yourdomain.csr`).

- Dịch vụ trực tuyến: Có nhiều dịch vụ trực tuyến cho phép bạn tạo CSR mà không cần cài đặt phần mềm. Bạn chỉ cần cung cấp thông tin cần thiết và dịch vụ sẽ tạo CSR cho bạn.

- Phần mềm quản lý chứng chỉ: Một số phần mềm quản lý chứng chỉ, như cPanel hoặc Plesk, cũng có tính năng cho phép người dùng dễ dàng tạo CSR thông qua giao diện đồ họa.

Sau khi tạo CSR, bạn sẽ gửi nó đến một tổ chức cấp chứng chỉ (CA) để yêu cầu cấp chứng chỉ SSL cho tên miền của mình.

3. Các thông tin cơ bản của CSR

Dưới đây là các thông tin cơ bản của CSR (Certificate Signing Request)

3.1 Thông tin về doanh nghiệp

Thông tin doanh nghiệp thường bao gồm:

- Tên tổ chức (Organization Name)

- Tên miền (Common Name

- Địa chỉ (Location)

- Địa chỉ email (Email Address)

3.2 Khóa công khai (public key)

Khóa công khai là một phần quan trọng trong CSR. Đây là khóa được sử dụng để mã hóa dữ liệu mà chỉ có khóa riêng (private key) tương ứng mới có thể giải mã. Khóa công khai sẽ nằm trong chứng chỉ SSL sau khi nó được cấp.

3.3 Độ dài của khóa và độ dài của khóa (key length and type)

- Độ dài của khóa (Key Length): Độ dài khóa là số bit của khóa. Độ dài phổ biến hiện nay cho SSL là 2048 bit, nhưng có thể sử dụng 4096 bit cho mức độ bảo mật cao hơn.

- Loại khóa (Key Type): Thường có hai loại khóa chính:

- RSA: Phổ biến nhất, được sử dụng rộng rãi cho chứng chỉ SSL.

- ECDSA (Elliptic Curve Digital Signature Algorithm): Sử dụng các phép toán hình học và thường được cho là an toàn hơn với độ dài khóa nhỏ hơn.

3.4 Cơ sở để mã hóa CSR (Certificate Signing Request)

CSR được mã hóa bằng cách sử dụng chuẩn mã hóa PKCS#10. Đây là một định dạng tiêu chuẩn cho CSR, cho phép CA xác minh thông tin và khóa công khai mà bạn đã cung cấp. Khi bạn tạo, các thông tin sẽ được mã hóa và lưu trữ dưới dạng một chuỗi Base64. Sau khi hoàn thành, CSR sẽ được gửi đến tổ chức cấp chứng chỉ để cấp chứng chỉ SSL cho tên miền của bạn.

4. Cơ sở mã hóa của CSR (Certificate Signing Request)

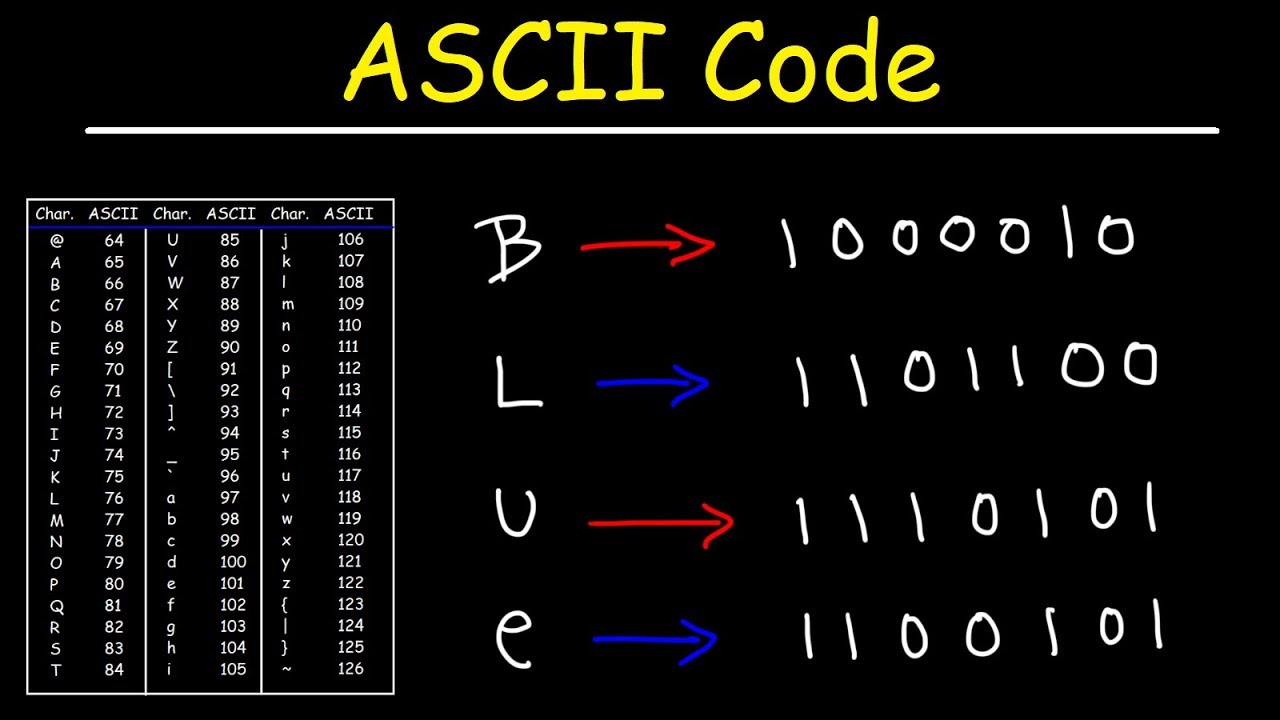

4.1 Cơ sở mã hóa ASCII

ASCII (American Standard Code for Information Interchange) là một chuẩn mã hóa ký tự, trong đó mỗi ký tự được đại diện bởi một mã số với các đặc điểm như sau:

- Dữ liệu thuần túy: Khi bạn tạo yêu cầu, các thông tin về doanh nghiệp, tên miền, địa chỉ và khóa công khai ban đầu được nhập dưới dạng văn bản, được thể hiện dưới dạng ký tự ASCII. ASCII sử dụng mã số từ 0 đến 127 để mã hóa các ký tự cơ bản, bao gồm các chữ cái, số, và ký tự đặc biệt.

- Dễ đọc và chỉnh sửa: Dữ liệu ASCII dễ đọc đối với con người, cho phép bạn xem và chỉnh sửa trực tiếp các thông tin cơ bản trước khi mã hóa. Tuy nhiên, định dạng này không đảm bảo tính an toàn khi truyền tải dữ liệu nhạy cảm như khóa công khai.

- Khả năng tương thích: Dữ liệu ASCII đảm bảo rằng CSR có thể được xử lý bởi nhiều hệ thống và phần mềm khác nhau mà không gặp sự cố về định dạng, do ASCII là một chuẩn mã hóa phổ biến và được hỗ trợ rộng rãi.

4.2 Cơ sở mã hóa Base – 64

Base – 64 là một phương pháp mã hóa chuyển đổi dữ liệu nhị phân (binary) thành một chuỗi ký tự ASCII. Nó được sử dụng rộng rãi trong các giao thức truyền tải dữ liệu như email hoặc HTTP, giúp bảo vệ tính toàn vẹn của dữ liệu khi truyền tải qua các kênh không hỗ trợ ký tự nhị phân. Base64 có các đặc điểm như sau:

- Mã hóa dữ liệu nhị phân: Khi tất cả thông tin cần thiết đã được nhập vào CSR, nó sẽ được mã hóa từ dạng nhị phân sang Base64. Quá trình mã hóa này chuyển đổi mỗi nhóm 3 byte (24 bit) dữ liệu thành 4 ký tự Base64, bao gồm các ký tự “A-Z”, “a-z”, “0-9”, “+”, và “/”.

- Chuỗi ký tự Base64: Dữ liệu sau khi mã hóa dưới dạng Base64 trông giống như một chuỗi văn bản dài, được sắp xếp thành các dòng cố định để dễ dàng truyền tải và lưu trữ. Để đảm bảo độ dài của dữ liệu là bội số của 4, ký tự đệm “=” được thêm vào cuối nếu cần thiết. Ví dụ: Dữ liệu nhị phân ban đầu có thể là một chuỗi byte khó đọc. Sau khi mã hóa Base64, nó sẽ trở thành chuỗi ký tự dễ đọc và truyền tải như: MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAqG9F…

- Tính toàn vẹn khi truyền tải: Sử dụng Base64 giúp đảm bảo rằng dữ liệu không bị hỏng khi truyền qua các hệ thống có giới hạn về ký tự đặc biệt hoặc chỉ hỗ trợ ký tự văn bản thuần túy. Điều này rất quan trọng khi gửi yêu cầu qua email hoặc tải lên các hệ thống web.

- Dễ dàng xử lý: Base64 giúp tổ chức cấp chứng chỉ (CA) dễ dàng nhận và xử lý CSR, vì dữ liệu luôn ở định dạng chuỗi văn bản, thay vì dữ liệu nhị phân khó xử lý.

5. CSR hoạt động như thế nào?

5.1 Tạo khóa cá nhân (key private)

Khóa cá nhân là bước đầu tiên và quan trọng nhất trong quy trình tạo yêu cầu. Đây là một chuỗi ký tự bí mật, được tạo ra bởi người dùng hoặc hệ thống khi tạo CSR, đóng vai trò mã hóa và giải mã dữ liệu bảo mật. Khóa cá nhân phải được giữ bí mật và không được chia sẻ vì bất kỳ ai có khóa cá nhân đều có thể giải mã dữ liệu mã hóa từ chứng chỉ SSL.

Bạn có thể sử dụng công cụ như OpenSSL hoặc công cụ quản lý chứng chỉ của máy chủ (như cPanel, Plesk) để tạo khóa cá nhân. Ví dụ, sử dụng OpenSSL:

openssl genrsa -out yourdomain.key 2048

Lệnh này tạo ra một khóa cá nhân với độ dài 2048 bit.

5.2 Tạo khóa công khai (key public)

Khóa công khai được tạo ra cùng với khóa cá nhân và liên kết chặt chẽ với nó. Đây là một chuỗi ký tự có thể chia sẻ công khai, được sử dụng để mã hóa dữ liệu, và chỉ có thể được giải mã bằng khóa cá nhân tương ứng. Khóa công khai được tạo từ khóa cá nhân trong quá trình tạo CSR. Khi bạn tạo CSR, khóa công khai sẽ được tự động thêm vào.

5.3 Tiến hành tạo certificate signing request

Đây là bước quan trọng tiếp theo, tổng hợp các thông tin cần thiết, bao gồm:

- Thông tin doanh nghiệp: Khi tạo CSR, bạn sẽ cần nhập các thông tin như tên miền, tên tổ chức, địa chỉ doanh nghiệp và địa chỉ email liên hệ. Các thông tin này giúp xác định danh tính của bạn.

- Khóa công khai: CSR bao gồm khóa công khai đã được tạo trước đó, và kết hợp với các thông tin khác để yêu cầu chứng chỉ.

- Mã hóa CSR: Toàn bộ thông tin được mã hóa và chuyển đổi sang định dạng Base64, tạo thành một chuỗi văn bản dễ truyền tải. Ví dụ, khi tạo CSR bằng OpenSSL, lệnh này sử dụng khóa cá nhân để tạo CSR.

openssl req -new -key yourdomain.key -out yourdomain.csr

5.4 Nộp SRC cho CA (Certificate Authority)

Sau khi tạo, bạn cần gửi nó cho một tổ chức cấp chứng chỉ (CA).

- Gửi CSR: Bạn sẽ tải lên tệp CSR của mình (thường là tệp `.csr`) lên hệ thống của CA. CA sẽ sử dụng CSR để xác minh danh tính của bạn.

- Quá trình xác thực: CA tiến hành kiểm tra thông tin trong CSR. Tùy thuộc vào loại chứng chỉ (DV – Domain Validation, OV – Organization Validation, hoặc EV – Extended Validation), CA có thể yêu cầu thêm các bước xác thực như xác minh quyền sở hữu tên miền hoặc thông tin doanh nghiệp.

- Cấp chứng chỉ SSL: Sau khi hoàn tất xác thực, CA sẽ sử dụng thông tin trong CSR để tạo chứng chỉ SSL tương ứng và gửi lại cho bạn.

5.5 Tiến hành cài đặt chứng chỉ số

Sau khi nhận được chứng chỉ SSL từ CA, bạn cần cài đặt nó trên máy chủ của mình.

- Cài đặt chứng chỉ SSL: Chứng chỉ SSL thường bao gồm:

- Tệp chứng chỉ chính (ví dụ: `yourdomain.crt`)

- Chuỗi chứng chỉ CA (CA bundle) hoặc các chứng chỉ trung gian.

- Cài đặt trên máy chủ web: Tùy thuộc vào máy chủ bạn sử dụng (Apache, Nginx, IIS), quy trình cài đặt có thể khác nhau. Bạn sẽ cần kết hợp chứng chỉ SSL nhận được với khóa cá nhân mà bạn đã tạo ban đầu để kích hoạt SSL.

Ví dụ với Apache

SSLCertificateFile /path/to/yourdomain.crt

SSLCertificateKeyFile /path/to/yourdomain.key

SSLCertificateChainFile /path/to/ca-bundle.crt

- Kiểm tra cài đặt: Sau khi cài đặt, bạn nên kiểm tra tính hợp lệ của chứng chỉ SSL thông qua các công cụ kiểm tra SSL trực tuyến hoặc trình duyệt web để đảm bảo SSL hoạt động chính xác.

6. Cách tạo certificate signing request và gửi nó đến Apple chi tiết

Dưới đây là hướng dẫn chi tiết về cách tạo và gửi một Certificate Signing Request (CSR) đến Apple, cùng với việc tạo file .p12:

6.1 Tạo certificate signing request bằng GUI

Nếu bạn sử dụng giao diện đồ họa (GUI) trên macOS, bạn có thể sử dụng Keychain Access để tạo CSR:

Mở Keychain Access: Truy cập vào Keychain Access trên macOS bằng cách tìm kiếm từ khóa “Keychain Access” trong Spotlight hoặc truy cập từ Applications > Utilities > Keychain Access.

Tạo CSR: Trên thanh menu, chọn Keychain Access > Certificate Assistant > Request a Certificate From a Certificate Authority.

Nhập thông tin cần thiết

- Email Address: Nhập địa chỉ email mà bạn đã đăng ký với Apple Developer.

- Common Name: Nhập tên của bạn hoặc tên tổ chức của bạn.

- CA Email Address: Có thể để trống.

- Request is: Chọn “Saved to disk”.

- Key Pair Information: Chọn kiểu RSA với độ dài 2048 bits.

CSR:

Nhấn nút Continue và lưu tệp .certSigningRequest vào một thư mục dễ tìm trên máy tính của bạn.

6.2 Dùng Command Line để tạo CSR

Nếu bạn muốn sử dụng dòng lệnh (Command Line), bạn có thể dùng OpenSSL để tạo CSR:

Mở Terminal: Mở ứng dụng Terminal trên macOS hoặc Linux.

Tạo khóa cá nhân: Tạo khóa cá nhân (private key) bằng lệnh:

openssl genrsa -out your_private_key.key 2048

Tạo CSR:

Tạo CSR bằng cách sử dụng khóa cá nhân vừa tạo:

openssl req -new -key your_private_key.key -out your_csr_file.csr

Bạn sẽ được yêu cầu nhập các thông tin như:

- Country Name (2 letter code): Mã quốc gia (ví dụ: US).

- State or Province Name: Tên bang hoặc tỉnh.

- Locality Name (eg, city): Tên thành phố.

- Organization Name: Tên tổ chức hoặc công ty của bạn.

- Organizational Unit Name: Đơn vị hoặc phòng ban.

- Common Name: Tên cá nhân hoặc tên miền (ví dụ: yourdomain.com).

- Email Address: Địa chỉ email liên lạc.

Sau khi hoàn tất, bạn sẽ có file CSR your_csr_file.csr trên hệ thống.

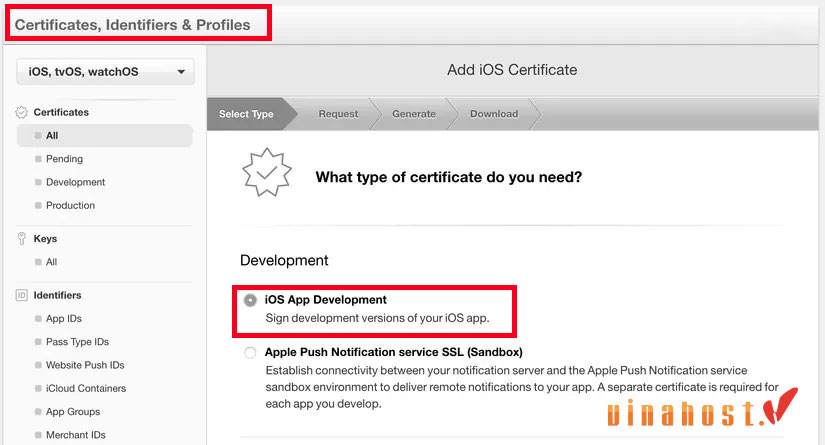

6.3 Tiến hành gửi file CSR

Sau khi tạo, bạn cần gửi file này đến Apple thông qua Apple Developer Portal:

Đăng nhập vào Apple Developer: Truy cập Apple Developer Portal và đăng nhập bằng tài khoản Apple ID của bạn.

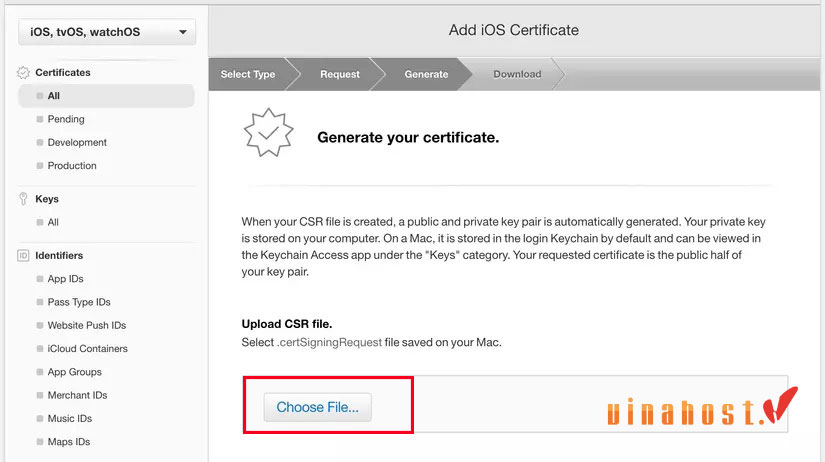

Gửi CSR:

- Tìm đến phần Certificates, Identifiers & Profiles.

- Chọn Certificates và nhấp vào nút + để tạo chứng chỉ mới.

- Chọn loại chứng chỉ bạn muốn tạo (ví dụ: iOS Development, iOS Distribution, hoặc APNs).

- Khi được yêu cầu, tải lên file mà bạn đã tạo (.certSigningRequest hoặc .csr).

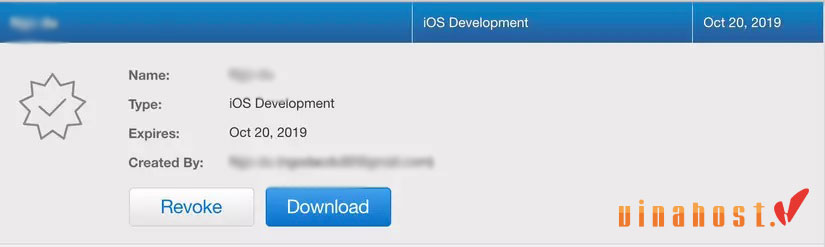

- Apple sẽ tạo chứng chỉ cho bạn và cho phép bạn tải về file .cer.

6.4 Export p12

Sau khi bạn đã nhận được chứng chỉ từ Apple (file .cer), bạn cần tạo file .p12 để có thể sử dụng nó trong các công cụ phát triển:

Mở file chứng chỉ: Nhấp đôi vào file .cer mà bạn đã tải về từ Apple. File này sẽ được mở bằng Keychain Access và tự động được thêm vào.

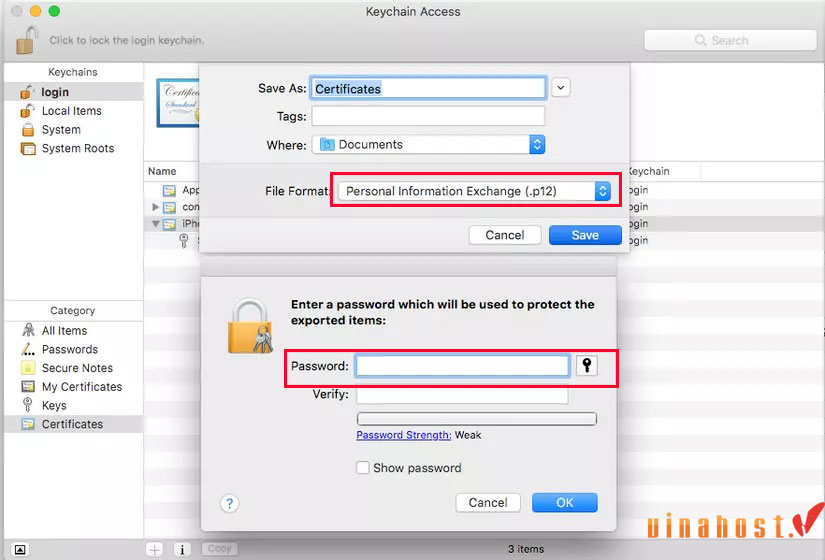

Export file .p12:

- Mở Keychain Access.

- Tìm chứng chỉ bạn đã cài đặt trong mục My Certificates.

- Nhấp chuột phải vào chứng chỉ và chọn Export.

- Chọn định dạng là Personal Information Exchange (.p12) và đặt tên file.

- Nhập mật khẩu bảo vệ file .p12 khi được yêu cầu. Lưu ý rằng mật khẩu này cần được nhớ vì bạn sẽ cần nó khi cài đặt chứng chỉ.

Xác nhận và lưu:

- Chọn vị trí lưu file .p12 và nhấn Save.

- Nhập mật khẩu của hệ thống macOS để xác nhận việc xuất file.

7. Kết luận về CSR là gì

CSR, hay Certificate Signing Request, đóng vai trò quan trọng trong việc bảo mật và xác thực trên môi trường mạng. Hiểu rõ về CSR không chỉ giúp bạn quản lý quá trình cấp chứng chỉ số một cách hiệu quả mà còn đảm bảo an toàn cho dữ liệu trực tuyến. Đừng ngần ngại liên hệ với Vinahost để được tư vấn chi tiết các dịch vụ hoặc theo dõi thêm nhiều bài viết liên quan khác tại đây.

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Bài viết cùng chủ đề

SSL là gì? Các loại chứng chỉ số SSL phổ biến nhất

Sử dụng SSL giúp tăng lợi thế SEO website của bạn trên trình duyệt web GOOGLE

[2024] So sánh ssl miễn phí và ssl trả phí

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文