XSS là gì? Cross-Site Scripting (XSS) là một trong những lỗ hổng bảo mật phổ biến nhất trong các ứng dụng web hiện nay. Tấn công XSS cho phép kẻ xấu chèn mã độc vào trang web, từ đó đánh cắp thông tin nhạy cảm hoặc điều khiển trình duyệt của người dùng. Hiểu rõ về XSS là điều cần thiết để bảo vệ bản thân và dữ liệu trực tuyến. Cùng VinaHost tìm hiểu rõ hơn qua bài viết sau đây nhé.

1. XSS là gì?

XSS (Cross-Site Scripting) là một lỗ hổng bảo mật trên các trang web, cho phép kẻ tấn công chèn mã độc hại (thường là JavaScript) vào trang web mà người dùng truy cập.

Khi người dùng vô tình tải hoặc thực thi mã độc này, kẻ tấn công có thể đánh cắp thông tin nhạy cảm như cookie, phiên làm việc (session), hoặc thậm chí chiếm quyền điều khiển tài khoản của người dùng.

2. XSS thực hiện tấn công như thế nào?

2.1. Diễn biến tấn công XSS

Một cuộc tấn công XSS điển hình thường trải qua các bước sau:

- Chèn mã độc hại: Kẻ tấn công tìm cách chèn mã độc vào trang web thông qua các điểm nhập liệu của người dùng, như biểu mẫu, bình luận hoặc tham số URL.

- Lưu trữ hoặc phản hồi mã độc: Mã độc có thể được lưu trữ trên máy chủ (trong trường hợp Stored XSS) hoặc được phản hồi trực tiếp cho người dùng (trong trường hợp Reflected XSS).

- Thực thi mã trên trình duyệt người dùng: Khi người dùng truy cập trang web có chứa mã độc, trình duyệt web của họ sẽ thực thi mã này, dẫn đến các hành động không mong muốn.

2.2. Một số hình thức tấn công cơ bản

- Stored XSS (XSS lưu trữ): Kẻ tấn công chèn mã độc vào trang web, như diễn đàn, bình luận, hoặc hồ sơ cá nhân. Mã độc sẽ được lưu trữ trên máy chủ và thực thi mỗi khi người dùng khác truy cập vào nội dung đó.

- Reflected XSS (XSS phản hồi): Mã độc được chèn vào URL hoặc các tham số đầu vào khác, như Form tìm kiếm). Khi người dùng truy cập vào URL độc hại đó, trang web sẽ trả về mã độc trong phản hồi và trình duyệt sẽ thực thi nó.

- DOM-based XSS: Xảy ra khi lỗ hổng nằm ở phía client (trình duyệt). Mã độc không được gửi đến máy chủ, mà tác động trực tiếp lên cấu trúc DOM (Document Object Model) của trang web qua các thao tác JavaScript mà trang web không xử lý an toàn.

2.3. Ví dụ cụ thể về XSS

Ví dụ về Stored XSS

Giả sử một trang web có chức năng bình luận cho phép người dùng nhập nội dung mà không có kiểm tra chặt chẽ.

Kẻ tấn công có thể nhập đoạn mã sau vào phần bình luận:

<script>alert(‘Bạn đã bị tấn công XSS!’);</script>

Khi người dùng khác truy cập trang và xem bình luận này, trình duyệt của họ sẽ thực thi đoạn mã trên, hiển thị thông báo “Bạn đã bị tấn công XSS!”

Ví dụ về Reflected XSS

Một trang web có chức năng tìm kiếm, và kết quả tìm kiếm được hiển thị mà không có kiểm tra chặt chẽ. Kẻ tấn công có thể gửi cho người dùng một liên kết như sau:

http://example.com/search?q=<script>alert(‘XSS!’);</script>

Khi người dùng nhấp vào liên kết này, trình duyệt sẽ thực thi đoạn mã trong tham số q, dẫn đến việc hiển thị thông báo “XSS!”.

Ví dụ về DOM-based XSS

Nếu trang Web JavaScript để hiển thị tên người dùng dựa trên tham số URL mà không có kiểm tra chặt chẽ. Kẻ tấn công có thể gửi cho người dùng một liên kết như sau:

http://example.com/welcome.html?name=<script>alert(‘XSS!’);</script>

Khi người dùng truy cập vào liên kết này, JavaScript trên trang sẽ thực thi đoạn mã trong tham số name, dẫn đến việc hiển thị thông báo “XSS!”.

Xem thêm: Phishing là gì? | 10 Loại tấn công Phishing [Nguy Hiểm]

3. Mục đích của việc tấn công XSS

Mục đích của việc tấn công này thường xoay quanh việc lợi dụng lỗ hổng bảo mật để thực hiện các hành vi trái phép, gây hại cho người dùng và hệ thống. Cụ thể như:

Đánh cắp thông tin nhạy cảm

Kẻ tấn công có thể sử dụng XSS để đánh cắp dữ liệu nhạy cảm của người dùng, chẳng hạn như:

- Cookie: Cookie thường chứa thông tin xác thực người dùng, phiên làm việc, hoặc dữ liệu quan trọng. Bằng cách sử dụng XSS để đánh cắp cookie, kẻ tấn công có thể giả mạo danh tính hoặc chiếm quyền truy cập vào tài khoản của nạn nhân.

- Thông tin cá nhân: Các loại tấn công này có thể được sử dụng để thu thập thông tin cá nhân như tên, địa chỉ email, hoặc số điện thoại khi người dùng nhập liệu vào trang web.

Chiếm quyền kiểm soát tài khoản

Bằng cách lợi dụng XSS, kẻ tấn công có thể chiếm quyền kiểm soát tài khoản người dùng trên trang web. Khi đã có được cookie phiên làm việc hoặc thông tin xác thực, chúng có thể đăng nhập thay nạn nhân và thực hiện các hành vi trái phép như thay đổi thông tin tài khoản, thực hiện chuyển tiền, hoặc xóa dữ liệu.

Lây nhiễm mã độc

Hacker có thể chèn các mã độc hoặc liên kết độc hại thông qua XSS. Khi người dùng vô tình nhấp vào liên kết hoặc mã độc đó, nó có thể tải về và lây nhiễm phần mềm độc hại (malware) lên máy tính hoặc thiết bị di động của người dùng, dẫn đến mất kiểm soát thiết bị hoặc rò rỉ thông tin.

Phá hoại giao diện người dùng (UI Defacement)

Kẻ tấn công có thể thay đổi giao diện trang web, làm gián đoạn trải nghiệm của người dùng, hoặc thậm chí đưa ra các thông điệp cảnh báo giả mạo nhằm lừa đảo (ví dụ: yêu cầu người dùng cung cấp thông tin thẻ tín dụng).

Tấn công người dùng khác

XSS có thể được sử dụng như một phương tiện để tấn công người dùng khác của trang web. Ví dụ, kẻ tấn công có thể tạo một trang web giả mạo hoặc gửi liên kết độc hại cho người dùng, dụ họ thực hiện hành vi trái phép hoặc gửi thông tin nhạy cảm cho kẻ tấn công.

Khai thác lỗ hổng của hệ thống

Đây có thể là bước đầu tiên trong một cuộc tấn công lớn hơn nhằm khai thác các lỗ hổng khác của hệ thống. Ví dụ, kẻ tấn công có thể lợi dụng XSS để xâm nhập vào hệ thống và phát hiện thêm các lỗ hổng bảo mật khác và nhắm tới các quyền truy cập cao hơn.

Xem thêm: Bytefence Anti-Malware là gì? Hướng dẫn cách xoá chi tiết

4. Cách để kiểm tra lỗ hổng XSS

4.1. Kiểm tra bằng công cụ

Sử dụng các công cụ tự động để kiểm tra lỗ hổng XSS là một cách nhanh chóng và hiệu quả. Dưới đây là một số công cụ phổ biến:

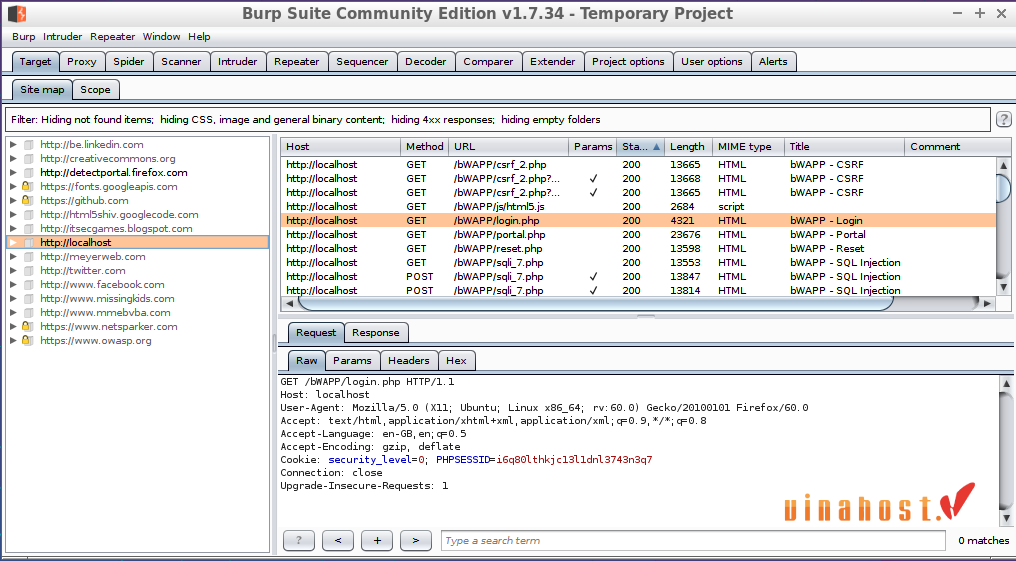

- Burp Suite: Công cụ mạnh mẽ để kiểm tra bảo mật ứng dụng web. Burp Suite có khả năng tìm kiếm các lỗ hổng XSS trong quá trình quét bảo mật tự động.

- OWASP ZAP: Công cụ mã nguồn mở có thể tìm kiếm các lỗ hổng bảo mật như XSS. ZAP cung cấp khả năng quét ứng dụng web và phát hiện các vấn đề liên quan đến đầu vào của người dùng.

- Acunetix: Đây là công cụ thương mại chuyên dụng để kiểm tra bảo mật web, giúp phát hiện XSS cùng nhiều lỗ hổng bảo mật khác.

- Netsparker: Công cụ quét bảo mật tự động khác giúp phát hiện XSS và các lỗ hổng bảo mật khác một cách dễ dàng.

4.2. Kiểm tra thủ công

Kiểm tra thủ công giúp hiểu rõ hơn về ứng dụng và có thể phát hiện những lỗ hổng tinh vi mà công cụ tự động bỏ sót. Cách kiểm tra thủ công thường tập trung vào các trường đầu vào của người dùng.

Các bước kiểm tra thủ công:

- Xác định các điểm đầu vào: Tìm kiếm các trường nhập liệu như biểu mẫu đăng nhập, thanh tìm kiếm, hoặc các trường nhận dữ liệu người dùng.

- Chèn các chuỗi thử nghiệm XSS: Tại các điểm đầu vào, chèn mã JavaScript thử nghiệm để kiểm tra xem có thực thi hay không. Ví dụ:

“><script>alert(‘XSS’)</script>

<img src=x onerror=alert(‘XSS’)>

- Theo dõi phản hồi của ứng dụng: Nếu mã JavaScript được thực thi và hiển thị, thì ứng dụng đang tồn tại lỗ hổng XSS.

- Kiểm tra các tình huống phức tạp: Kiểm tra các biến thể phức tạp hơn của XSS như DOM-based XSS, nơi các tập lệnh được thực thi trực tiếp từ phía trình duyệt.

5. Làm sao để ngăn chặn XSS?

Ngăn chặn lỗ hổng này đòi hỏi các biện pháp bảo mật phù hợp để bảo vệ ứng dụng khỏi các cuộc tấn công tiềm tàng. Dưới đây là một số cách hiệu quả để ngăn chặn XSS:

Sử dụng kỹ thuật mã hóa đầu vào và đầu ra (Input & Output Encoding)

- Mã hóa đầu ra: Khi dữ liệu từ người dùng được hiển thị trên trang web, cần phải mã hóa dữ liệu để ngăn chặn việc thực thi mã JavaScript độc hại. Kỹ thuật mã hóa này giúp chuyển đổi các ký tự đặc biệt như <,>, &, “, ‘ thành các mã HTML tương ứng, khiến chúng không thể được hiểu như mã lệnh. Ví dụ, thay vì hiển thị <script>, trình duyệt sẽ chỉ hiển thị văn bản thay vì thực thi mã.

- Mã hóa đầu vào: Nếu dữ liệu của người dùng được lưu trữ và sử dụng lại sau này, cần mã hóa đầu vào khi lưu trữ để tránh khả năng tiêm mã độc.

Sử dụng biện pháp xác thực đầu vào (Input Validation)

- Kiểm tra và giới hạn đầu vào: Hạn chế và xác thực các đầu vào của người dùng để chỉ chấp nhận các ký tự, định dạng hợp lệ và từ chối những ký tự có thể nguy hiểm. Chẳng hạn, nếu trường đầu vào chỉ cần nhập số, cần chặn các ký tự đặc biệt hoặc ký tự không liên quan.

- Kiểm tra kích thước đầu vào: Đặt giới hạn về số lượng ký tự có thể nhập vào để tránh người dùng gửi các đoạn mã dài và nguy hiểm.

Sử dụng Content Security Policy (CSP)

Content Security Policy (CSP) là một cơ chế bảo mật giúp hạn chế nguồn tài nguyên mà trang web có thể tải về và thực thi. CSP có thể ngăn chặn việc tải và thực thi các tập lệnh JavaScript từ các nguồn không tin cậy, ngay cả khi kẻ tấn công đã thành công trong việc chèn mã XSS. Bạn có thể cấu hình CSP để chỉ cho phép các tài nguyên từ chính miền của bạn hoặc từ các nguồn tin cậy cụ thể, và chặn tất cả các tập lệnh hoặc nội dung không xác định.

Sử dụng các thư viện và frameworks bảo mật

- Sử dụng thư viện bảo mật có sẵn: Các framework và thư viện phổ biến như Angular, React hay Ruby on Rails thường đi kèm với các biện pháp bảo mật chống XSS tích hợp. Chẳng hạn, React tự động mã hóa các đầu vào từ người dùng trước khi hiển thị chúng trong DOM.

- Sử dụng thư viện mã hóa: Sử dụng các thư viện bảo mật đáng tin cậy như OWASP Java Encoder Project để mã hóa đầu ra đúng cách và tránh XSS.

Kiểm tra và cập nhật bảo mật thường xuyên

- Thường xuyên kiểm tra lỗ hổng bảo mật: Định kỳ kiểm tra lỗ hổng XSS trong ứng dụng bằng cách sử dụng các công cụ bảo mật tự động hoặc thực hiện kiểm tra thủ công.

- Cập nhật framework và thư viện: Luôn cập nhật phiên bản mới nhất của các framework và thư viện bạn sử dụng để bảo đảm rằng các lỗ hổng bảo mật đã được vá.

Xem thêm: Svchost.exe là gì? Cách kiểm tra & xử lý virus Svchost.exe

6. Một số câu hỏi thường gặp

6.1. Mức độ nguy hiểm của XSS tới Javascript

XSS có mức độ nguy hiểm rất cao đối với JavaScript vì nó có thể khai thác các lỗ hổng trong việc xử lý đầu vào, cho phép kẻ tấn công thực thi mã độc trực tiếp trên trình duyệt người dùng. Các cuộc tấn công XSS không chỉ đánh cắp thông tin nhạy cảm mà còn có thể phá hủy tính bảo mật, gây gián đoạn trải nghiệm người dùng, và mở ra cánh cửa cho nhiều hình thức tấn công phức tạp khác.

6.2. XSS có phải vấn đề người dùng cần quan tâm?

Có, XSS (Cross-Site Scripting) là một vấn đề mà người dùng cần quan tâm vì những lý do sau:

- Nguy cơ mất thông tin cá nhân: Kẻ tấn công có thể đánh cắp thông tin nhạy cảm như tên đăng nhập, mật khẩu và dữ liệu tài chính.

- Chiếm quyền tài khoản: XSS cho phép kẻ tấn công chiếm quyền điều khiển tài khoản của người dùng, dẫn đến giao dịch không mong muốn.

- Tác động đến trải nghiệm người dùng: Người dùng có thể gặp khó khăn khi sử dụng trang web hoặc bị chuyển hướng đến các trang lừa đảo.

Xem thêm: Tấn công Deface là gì? Cách phòng chống & khắc phục Deface

7. Tổng kết

Tóm lại, XSS là gì? Có thể hiểu đây là một lỗ hổng bảo mật nghiêm trọng mà người dùng và các nhà phát triển web cần đặc biệt lưu ý. Việc hiểu rõ cách thức hoạt động của các cuộc tấn công XSS giúp nâng cao ý thức bảo mật, từ đó giảm thiểu nguy cơ mất mát thông tin cá nhân và tài sản trực tuyến.

Nếu bạn cần tư vấn dịch vụ Waf, VPS NVMe, VPS cao cấp, tên miền giá rẻ thì đừng ngại ngần liên hệ với VinaHost qua thông tin sau nhé:

- Email: cskh@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Bạn có thể xem thêm các bài viết thú vị khác tại đây nhé

SQL Injection là gì? Phòng ngừa, ngăn chặn SQL Injection

Botnet là gì? | Cách phòng chống DDoS Botnet hiệu quả nhất

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文