TLS Handshake là bước khởi đầu quan trọng, giữ vai trò nền tảng trong việc xác thực danh tính và mã hóa dữ liệu cho mọi kết nối bảo mật trên Internet. Trong bài viết này, VinaHost sẽ giúp bạn hiểu rõ TLS Handshake là gì, cách nó hoạt động và vì sao đây là nền tảng không thể thiếu để bảo vệ dữ liệu người dùng và xây dựng hệ thống website an toàn, đáng tin cậy.

- Cốt lõi của bảo mật HTTPS: TLS Handshake là quy trình đàm phán tự động giúp xác thực danh tính máy chủ và thống nhất khóa mã hóa. Nếu quá trình này thất bại, kết nối HTTPS sẽ không được thiết lập.

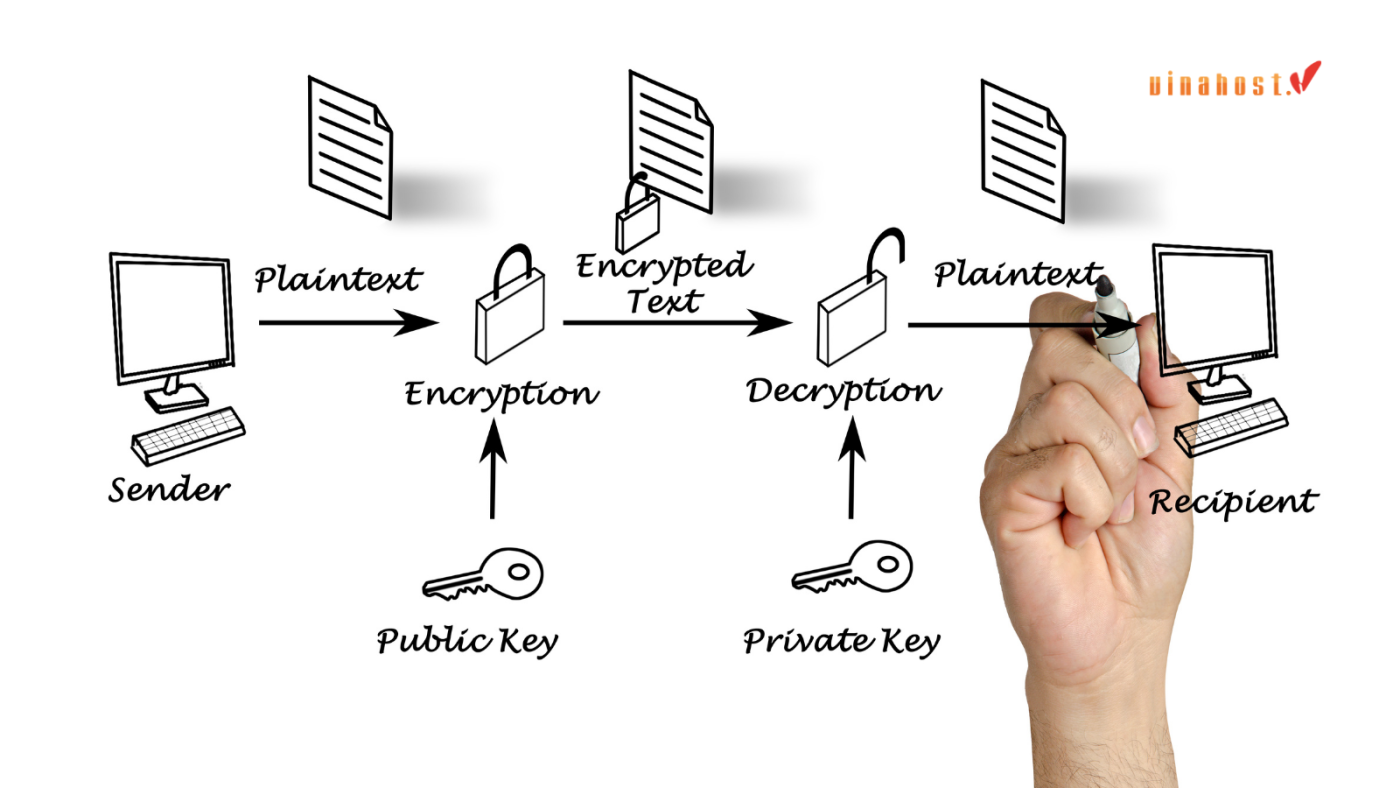

- Cơ chế hoạt động lai (Hybrid): Quá trình sử dụng mã hóa bất đối xứng (Public/Private Key) để trao đổi khóa an toàn ban đầu, sau đó chuyển sang mã hóa đối xứng để truyền tải dữ liệu với tốc độ cao.

- TLS thay thế hoàn toàn SSL: Các giao thức SSL cũ (2.0, 3.0) đã bị tử khai do lỗ hổng bảo mật. Mọi hệ thống hiện đại bắt buộc phải sử dụng TLS 1.2 hoặc TLS 1.3 để đảm bảo an toàn và hiệu suất.

- Nguyên nhân lỗi phổ biến: Thất bại trong Handshake thường dẫn đến các lỗi như ERR_SSL_PROTOCOL_ERROR . Nguyên nhân chủ yếu do chứng chỉ SSL hết hạn, thiếu chứng chỉ trung gian hoặc sự không tương thích về bộ mã hóa (Cipher Suite).

1. TLS Handshake là gì?

TLS Handshake (bắt tay TLS) là quá trình đàm phán khởi đầu giữa trình duyệt (client) và máy chủ (server) nhằm xác thực lẫn nhau và thiết lập các khóa mã hóa trước khi truyền tải dữ liệu.

Cụ thể, quá trình này diễn ra ngay khi bạn truy cập vào một website sử dụng giao thức HTTPS. Đây là bước nền tảng để kích hoạt giao thức TLS (Transport Layer Security), đảm bảo kết nối an toàn và riêng tư.

Mặc dù TLS Handshake thường chỉ diễn ra trong vài mili giây nhưng nó giữ vai trò quyết định trong việc bảo vệ các thông tin nhạy cảm. Nó đảm bảo rằng mật khẩu, số thẻ ngân hàng hay dữ liệu cá nhân bạn nhập vào đều được mã hóa, ngăn chặn việc bị đánh cắp.

Nói một cách đơn giản, mỗi khi bạn thấy biểu tượng ổ khóa trên trình duyệt, nghĩa là quá trình TLS Handshake đã hoàn tất thành công.

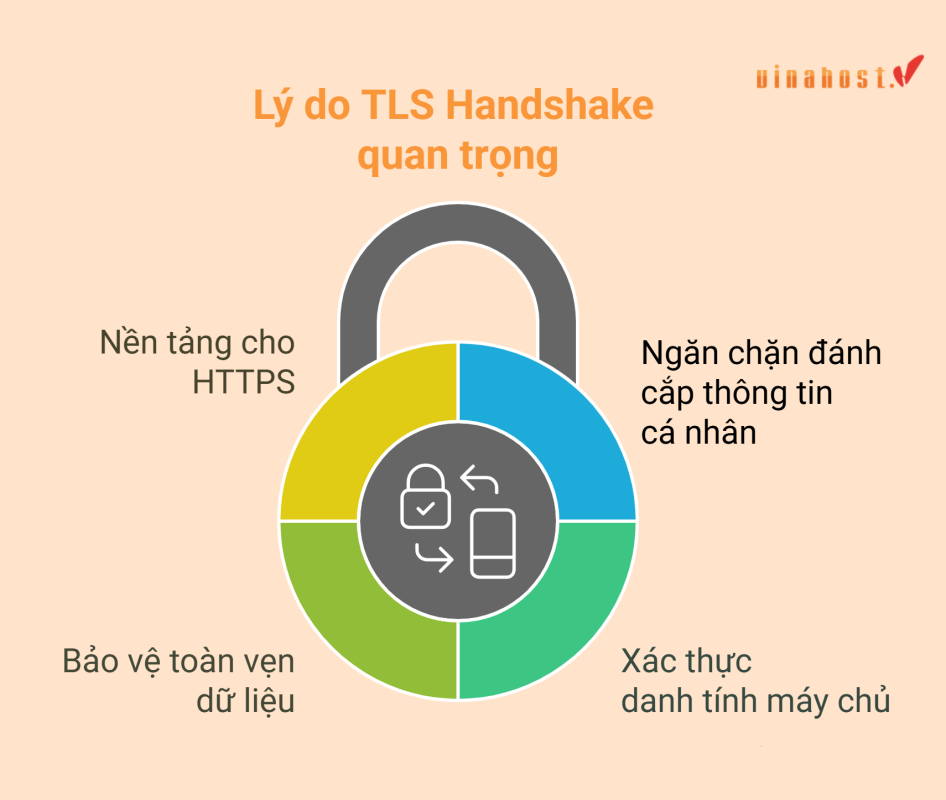

2. Tại sao TLS Handshake lại quan trọng?

Trong thế giới số ngày nay, nơi dữ liệu cá nhân, tài chính và doanh nghiệp được truyền qua Internet mỗi giây, TLS Handshake đóng vai trò như bước khởi đầu bảo mật không thể thiếu, giúp đảm bảo mọi kết nối đều diễn ra an toàn và đáng tin cậy. Dưới đây là những lý do cụ thể chứng minh tại sao TLS Handshake cực kỳ quan trọng:

- Ngăn chặn đánh cắp thông tin cá nhân: Nếu không có TLS Handshake, dữ liệu truyền tải sẽ tồn tại dưới dạng văn bản thuần (plaintext). Quá trình handshake cho phép hai bên thống nhất thuật toán mã hóa đối xứng để bảo vệ dữ liệu. Điều này ngăn chặn hiệu quả các cuộc tấn công Man-in-the-Middle (MITM), nơi kẻ tấn công cố gắng can thiệp vào đường truyền.

- Xác thực danh tính máy chủ:Trong quá trình handshake, máy chủ buộc phải gửi chứng chỉ SSL/TLS để trình duyệt xác minh. Cơ chế này đảm bảo người dùng đang kết nối đến đúng máy chủ đích danh chứ không phải một trang giả mạo. Nếu chứng chỉ không hợp lệ hoặc hết hạn, trình duyệt sẽ ngắt kết nối và cảnh báo lỗi Your connection is not private để đảm bảo an toàn.

- Bảo vệ toàn vẹn dữ liệu: TLS Handshake thiết lập cơ chế kiểm tra tính toàn vẹn (thường sử dụng Message Authentication Code – MAC). Cơ chế này đảm bảo gói tin không bị sửa đổi hoặc mất mát trong quá trình truyền từ máy chủ đến người dùng cuối.

- Là nền tảng cho HTTPS và niềm tin người dùng: Mọi kết nối HTTPS đều phụ thuộc vào sự thành công của TLS Handshake. Nếu quá trình này gặp sự cố (ví dụ: lỗi phiên bản giao thức ERR_SSL_PROTOCOL_ERROR hoặc lỗi thuật toán ERR_SSL_VERSION_OR_CIPHER_MISMATCH), website sẽ không thể truy cập được, ảnh hưởng trực tiếp đến trải nghiệm người dùng và khả năng vận hành của dịch vụ.

3. Cách TLS Handshake hoạt động

Quy trình TLS Handshake diễn ra theo cơ chế “thỏa thuận và xác thực”. Nó bắt đầu bằng việc Client gửi yêu cầu, Server phản hồi với chứng chỉ số, sau đó cả hai bên trao đổi khóa để tạo ra một “khóa phiên” (Session Key) dùng nhất quán cho việc mã hóa dữ liệu.

Dưới đây là chi tiết các bước kỹ thuật diễn ra trong một phiên TLS Handshake tiêu chuẩn (dựa trên TLS 1.2/1.3):

Bước 1: Client Hello – Khởi tạo kết nối

Khi người dùng truy cập website, trình duyệt (Client) sẽ gửi gói tin “Client Hello” đến máy chủ. Gói tin này chứa các thông số kỹ thuật quan trọng:

- Phiên bản TLS mà trình duyệt hỗ trợ (ví dụ: TLS 1.2 hoặc 1.3).

- Danh sách các bộ mã hóa (Cipher Suites) mà Client có thể sử dụng.

- Một chuỗi dữ liệu ngẫu nhiên (Client Random) để phục vụ việc tạo khóa sau này.

Bước 2: Server Hello và Xác thực chứng chỉ

Máy chủ nhận yêu cầu và phản hồi bằng gói tin “Server Hello”, bao gồm:

- Phiên bản TLS và bộ mã hóa (Cipher Suite) mạnh nhất mà cả hai bên cùng hỗ trợ.

- Chuỗi dữ liệu ngẫu nhiên của máy chủ (Server Random).

Quan trọng: Máy chủ gửi chứng chỉ SSL của mình cho Client. Client sẽ kiểm tra chữ ký số này với danh sách Certificate Authority (CA) tin cậy để xác minh máy chủ là hợp lệ.

Bước 3: Trao đổi khóa (Key Exchange)

Sau khi xác thực chứng chỉ thành công, quá trình trao đổi khóa diễn ra:

- Client tạo một chuỗi ngẫu nhiên khác gọi là “Pre-master Secret”, mã hóa nó bằng Public Key (lấy từ chứng chỉ số của Server) và gửi lại cho Server.

- Server sử dụng Private Key để giải mã và lấy “Pre-master Secret”.

- Lúc này, cả Client và Server đều sở hữu các dữ liệu giống nhau. Họ sử dụng chúng để tính toán và tạo ra một **Session Key** (khóa phiên) duy nhất. Đây là bước chuyển đổi từ mã hóa bất đối xứng sang mã hóa đối xứng.

Bước 4: Hoàn tất và Bắt đầu mã hóa

Cả hai bên gửi thông điệp “Finished”, xác nhận quy trình bắt tay đã hoàn tất. Từ thời điểm này, mọi dữ liệu truyền đi đều được mã hóa bằng Session Key. Kết nối chuyển sang trạng thái bảo mật hoàn toàn.

4. So sánh TLS Handshake và SSL Handshake

Mặc dù mục đích chung đều là thiết lập kết nối an toàn, nhưng TLS (Transport Layer Security) và SSL (Secure Sockets Layer) có sự khác biệt lớn về kiến trúc bảo mật và hiệu năng.

Dưới đây là phân tích chuyên sâu giúp phân biệt rõ ràng:

Giao thức nền tảng

- SSL (Secure Sockets Layer): Là giao thức bảo mật được phát triển sớm (bởi Netscape), nhưng hiện đã lỗi thời. Các phiên bản SSL 2.0 và SSL 3.0 đều đã được phát hiện có lỗ hổng nghiêm trọng và không còn được hỗ trợ bởi các trình duyệt lớn như Chrome, Firefox, Edge.

- TLS (Transport Layer Security): Là phiên bản kế nhiệm của SSL, được thiết kế để khắc phục các nhược điểm của SSL. TLS hiện là tiêu chuẩn bảo mật chính thức được sử dụng trong các kết nối HTTPS.

Mức độ an toàn bảo mật

- TLS Handshake: Sử dụng các thuật toán mã hóa hiện đại (như AES-GCM, SHA-256, ECDHE), hỗ trợ Perfect Forward Secrecy (PFS), đảm bảo khóa phiên không bị lộ ngay cả khi khóa riêng của server bị xâm nhập trong tương lai.

- SSL Handshake: Tồn tại các lỗ hổng kiến trúc nghiêm trọng, điển hình là tấn công POODLE (Padding Oracle On Downgraded Legacy Encryption), cho phép kẻ tấn công giải mã cookie bảo mật.

Hiệu suất và tốc độ

- TLS Handshake, đặc biệt từ phiên bản TLS 1.3, được thiết kế để rút ngắn thời gian bắt tay và giảm độ trễ mà vẫn giữ vững tính bảo mật cao.

- SSL Handshake có quy trình phức tạp và chậm hơn, không còn phù hợp với các yêu cầu về hiệu suất trong môi trường web hiện đại.

Hiện tại, TLS 1.3 là chuẩn bảo mật mới nhất được quy định trong tài liệu kỹ thuật RFC 8446 của tổ chức IETF (Internet Engineering Task Force – Lực lượng chuyên trách về kỹ thuật Internet).

Khả năng tương thích

- TLS (từ 1.2 trở lên) được hỗ trợ bởi tất cả các trình duyệt phổ biến, hệ điều hành và thiết bị hiện đại.

- Các trình duyệt lớn hiện nay đã ngừng hỗ trợ SSL và thậm chí cả TLS 1.0 và 1.1 vì lý do bảo mật. Các hệ thống hiện đại yêu cầu TLS 1.2 hoặc TLS 1.3 để đảm bảo an toàn.

Để bạn dễ hiểu hơn dưới đây là bảng tóm tắt so sánh TLS Handshake và SSL Handshake

| SSL (Secure Socket Layer) | TLS (Transport Layer Security) | |

| Trạng thái | Đã ngừng hỗ trợ (Deprecated). Chứa lỗ hổng bảo mật. | Tiêu chuẩn hiện hành (Khuyên dùng TLS 1.2 & 1.3). |

| Cơ chế xác thực | Sử dụng Message Digest đời cũ, dễ bị tấn công va chạm (collision attacks). | Sử dụng Pseudo-random function (PRF) và HMAC để xác thực tin cậy hơn. |

| Độ phức tạp và hiệu năng | Quy trình rườm rà, độ trễ cao khi thiết lập kết nối. | Cấu trúc tối giản, hỗ trợ 0-RTT (trên TLS 1.3) giúp giảm độ trễ tối đa. |

| Khả năng tương thích | Bị chặn bởi hầu hết trình duyệt hiện đại (Chrome, Firefox báo lỗi bảo mật). | Được hỗ trợ rộng rãi trên mọi nền tảng và thiết bị. |

5. Quy trình triển khai TLS Handshake đơn giản

Để kích hoạt quá trình TLS Handshake tự động trên website, quản trị viên cần thực hiện thiết lập thủ công chứng chỉ số lên máy chủ. Quy trình này bao gồm 4 bước chính: Lựa chọn chứng chỉ, Tạo mã CSR, Cài đặt lên Server và Cấu hình bắt buộc HTTPS. Dưới đây là quy trình triển khai chi tiết:

Bước 1: Lựa chọn và đăng ký chứng chỉ SSL phù hợp

Quá trình Handshake yêu cầu máy chủ phải có chứng chỉ hợp lệ. Tùy vào quy mô và nhu cầu xác thực, bạn cần chọn loại chứng chỉ phù hợp:

- Website cá nhân/Blog: Có thể sử dụng DV SSL (xác thực tên miền) hoặc các loại SSL giá rẻ như Positive SSL.

- Doanh nghiệp và Thương mại điện tử: Bắt buộc phải dùng EV SSL (xác thực mở rộng) hoặc SSL thương mại điện tử để hiển thị tên công ty trên thanh địa chỉ, tăng độ tin cậy.

- Quản lý nhiều tên miền con: Nên sử dụng Wildcard SSL để bảo vệ tất cả các subdomain chỉ với một chứng chỉ duy nhất. Hiện nay, các nhà cung cấp uy tín như Sectigo hay Geotrust đều đảm bảo độ tương thích cao với mọi trình duyệt.

Bước 2: Tạo CSR và Xác thực

Trước khi cấp phát chứng chỉ, bạn cần tạo một mã yêu cầu ký chứng chỉ (CSR – Certificate Signing Request) trên máy chủ. Mã này chứa thông tin định danh của doanh nghiệp/website. Sau khi gửi CSR cho nhà cung cấp (CA), họ sẽ tiến hành xác thực quyền sở hữu tên miền của bạn.

Bước 3: Cài đặt chứng chỉ lên Máy chủ (Server)

Sau khi có file chứng chỉ, bạn cần cài đặt nó lên Web Server để máy chủ có thể gửi nó cho Client trong bước “Server Hello”. Quy trình cài đặt sẽ khác nhau tùy thuộc vào nền tảng quản trị:

- Đối với Hosting có trình quản lý: Bạn có thể dễ dàng cài SSL trên cPanel hoặc cài SSL trên DirectAdmin thông qua giao diện đồ họa.

- Đối với máy chủ VPS/Server riêng: Bạn cần thực hiện cấu hình bằng dòng lệnh. Ví dụ: cài SSL trên Ubuntu (cho Nginx/Apache) hoặc cài SSL trên Windows (IIS).

- Các nền tảng đặc thù: Nếu sử dụng các hệ thống cân bằng tải hoặc ứng dụng Java, bạn cần tham khảo cách cài SSL trên HAProxy.

Bước 4: Cấu hình bắt buộc HTTPS và Tối ưu bảo mật

Việc cài đặt chứng chỉ mới chỉ là điều kiện cần. Để đảm bảo mọi truy cập đều kích hoạt TLS Handshake, bạn cần:

- Chuyển hướng (Redirect): Cấu hình chuyển hướng toàn bộ truy cập từ HTTP sang HTTPS. Với WordPress, bạn có thể dùng plugin SSL như Really Simple SSL để tự động hóa việc này.

- Tắt giao thức cũ: Để tránh lỗ hổng, hãy vô hiệu hóa SSL 2.0/3.0 và TLS 1.0/1.1 trên máy chủ, chỉ cho phép TLS 1.2 và 1.3 hoạt động.

Bước 5: Kiểm tra và xử lý lỗi

Sau khi triển khai, hãy kiểm tra biểu tượng ổ khóa hoặc SSL Site Seal trên website. Nếu TLS Handshake thất bại, trình duyệt sẽ báo các lỗi SSL phổ biến. Bạn cần kiểm tra xem có gặp tình trạng thiếu chứng chỉ trung gian (Intermediate CA) hay không để khắc phục kịp thời.

6. Một số thuật ngữ trong SSL/TLS Handshake

Để nắm bắt cơ chế hoạt động của TLS Handshake, cần hiểu rõ các thành phần cấu tạo nên nó. Các khái niệm cốt lõi bao gồm cặp khóa (Public/Private Key), các phương thức mã hóa (Đối xứng/Bất đối xứng) và bộ quy tắc mã hóa (Cipher Suite).

6.1. Khóa công khai (Public Key)

Khóa công khai (Public Key) là một phần không thể thiếu trong cơ chế mã hóa bất đối xứng, và đóng vai trò rất quan trọng trong quá trình TLS Handshake. Đây là loại khóa mà máy chủ (server) chia sẻ công khai với client để mã hóa thông tin gửi đến.

Cụ thể, trong quá trình TLS Handshake:

- Server gửi khóa công khai cho client thông qua chứng chỉ SSL/TLS.

- Client sẽ sử dụng khóa này để mã hóa dữ liệu nhạy cảm (như Premaster Secret).

- Chỉ server – với khóa riêng tư tương ứng – mới có thể giải mã dữ liệu này.

Việc sử dụng khóa công khai giúp đảm bảo rằng thông tin truyền từ client đến server không thể bị đọc trộm bởi bất kỳ bên thứ ba nào. Đây là một yếu tố cốt lõi trong việc xây dựng một kết nối bảo mật đáng tin cậy.

6.2. Khóa riêng tư (Private Key)

Khóa riêng tư (Private Key) là phần còn lại trong cặp khóa được sử dụng trong mã hóa bất đối xứng, cùng với khóa công khai. Khác với khóa công khai được chia sẻ rộng rãi, khóa riêng tư luôn được giữ bí mật tuyệt đối trên máy chủ.

Trong quá trình TLS Handshake, khóa riêng tư đóng vai trò giải mã thông tin quan trọng mà client gửi đến:

- Sau khi client mã hóa Premaster Secret bằng khóa công khai của server, chỉ server – với khóa riêng tư tương ứng – mới có thể giải mã.

- Nhờ vậy, dữ liệu được bảo vệ an toàn ngay cả khi bị chặn trên đường truyền.

Nếu khóa riêng tư bị rò rỉ, toàn bộ cơ chế bảo mật của kết nối HTTPS sẽ bị phá vỡ. Do đó, việc bảo vệ khóa riêng tư là yếu tố sống còn trong bất kỳ hệ thống bảo mật nào sử dụng TLS/SSL.

6.3. Mã hóa bất đối xứng (Asymmetric Encryption)

Mã hóa bất đối xứng là một kỹ thuật mã hóa sử dụng hai khóa riêng biệt: một khóa công khai (public key) để mã hóa dữ liệu và một khóa riêng tư (private key) để giải mã dữ liệu đó. Đây là nền tảng quan trọng của quá trình TLS Handshake.

Tuy mã hóa bất đối xứng rất an toàn, nhưng tốc độ xử lý chậm hơn so với mã hóa đối xứng. Vì vậy, nó chủ yếu được dùng trong bước khởi đầu của TLS Handshake, trước khi hai bên chuyển sang dùng mã hóa đối xứng để trao đổi dữ liệu.

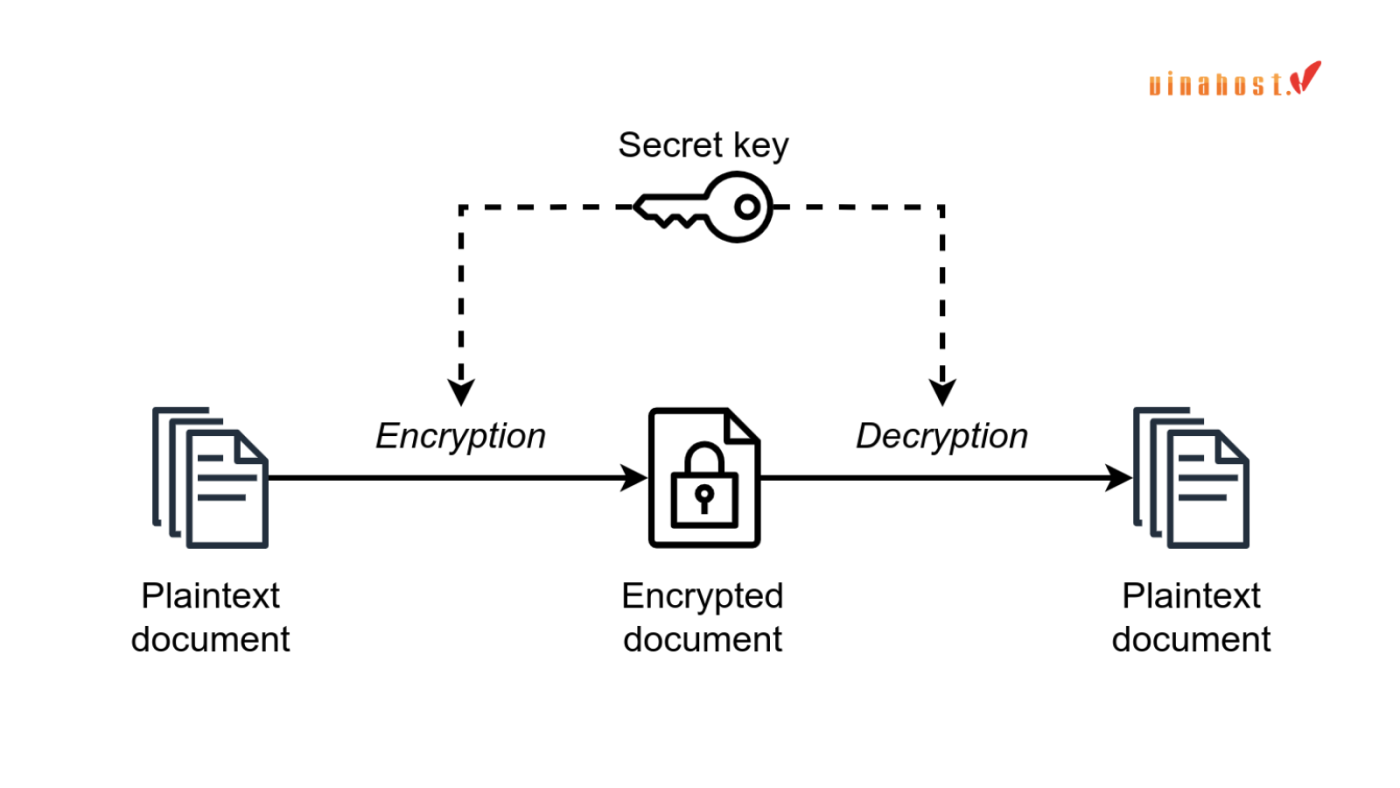

6.4. Mã hóa đối xứng (Symmetric Encryption)

Mã hóa đối xứng là phương pháp mã hóa trong đó cùng một khóa được sử dụng để mã hóa và giải mã dữ liệu. Sau khi quá trình TLS Handshake hoàn tất và cả client lẫn server đã thống nhất được một khóa phiên (session key) giống nhau, tất cả dữ liệu trao đổi sau đó sẽ được mã hóa bằng phương pháp này.

Lý do mã hóa đối xứng được sử dụng sau bước handshake:

- Tốc độ nhanh và hiệu suất cao hơn so với mã hóa bất đối xứng.

- Phù hợp với việc truyền tải lượng lớn dữ liệu trong thời gian thực (như video, tài liệu, giao dịch…).

Tuy nhiên, vì cả hai bên phải sử dụng cùng một khóa, nên việc trao đổi khóa phiên ban đầu cần phải thật an toàn và đó chính là vai trò của TLS Handshake: bảo vệ quá trình khởi tạo khóa phiên qua cơ chế mã hóa bất đối xứng.

6.5. Trao đổi khóa (Key Exchange)

Trao đổi khóa (Key Exchange) là quá trình trong TLS Handshake mà client và server phối hợp để tạo ra một khóa phiên (session key) – dùng để mã hóa dữ liệu trong suốt phiên giao tiếp. Đây là bước quan trọng giúp hai bên chuyển từ mã hóa bất đối xứng sang mã hóa đối xứng một cách an toàn.

Có hai cách trao đổi khóa phổ biến trong TLS Handshake:

- RSA (Rivest–Shamir–Adleman): Client mã hóa khóa bí mật (premaster secret) bằng public key của server và gửi đi.

- Diffie-Hellman (DH) hoặc Elliptic Curve Diffie-Hellman (ECDHE): Cả client và server cùng tạo khóa phiên thông qua trao đổi giá trị và tính toán nội bộ – không truyền trực tiếp khóa bí mật.

6.6. Cipher Suite (Bộ mật mã)

Cipher Suite là tập hợp các thuật toán mã hóa được sử dụng trong một phiên kết nối bảo mật thông qua TLS Handshake. Nó quyết định cách dữ liệu được mã hóa, xác thực và đảm bảo toàn vẹn trong quá trình truyền tải giữa client và server.

Một Cipher Suite thường bao gồm các thành phần:

- Thuật toán trao đổi khóa (Key Exchange Algorithm) – ví dụ: RSA, ECDHE.

- Thuật toán xác thực (Authentication Algorithm) – ví dụ: RSA, ECDSA.

- Thuật toán mã hóa đối xứng (Symmetric Encryption) – ví dụ: AES, ChaCha20.

- Thuật toán kiểm tra toàn vẹn (Message Authentication Code – MAC) – ví dụ: SHA-256.

Câu hỏi thường gặp

Quy trình TLS Handshake mất bao lâu?

Quy trình TLS Handshake thường diễn ra trong khoảng 50 đến 200 mili giây (ms).

Thời gian cụ thể phụ thuộc vào phiên bản giao thức đang sử dụng:

- TLS 1.2: Cần 2 vòng phản hồi (2-RTT) giữa Client và Server, nên thời gian có thể lâu hơn.

- TLS 1.3: Đã tối ưu hóa chỉ còn 1 vòng phản hồi (1-RTT), thậm chí là 0-RTT đối với các kết nối lặp lại, giúp quá trình này diễn ra gần như tức thì.

Ngoài ra, khoảng cách địa lý giữa người dùng và máy chủ (Latency) cũng là yếu tố ảnh hưởng lớn đến tốc độ bắt tay.

TLS Handshake có làm chậm tốc độ tải trang web không?

Mặc dù việc thiết lập kết nối HTTPS yêu cầu nhiều bước trao đổi dữ liệu hơn so với HTTP thông thường, nhưng với hạ tầng internet hiện nay và sự ra đời của giao thức HTTP/2, độ trễ này người dùng khó có thể nhận ra.

Để giảm thiểu tối đa độ trễ, quản trị viên nên:

- Nâng cấp máy chủ lên hỗ trợ TLS 1.3.

- Sử dụng tính năng OCSP Stapling và Session Resumption (khôi phục phiên).

- Đảm bảo bảo mật website tổng thể để tránh các tác vụ quét rác làm quá tải server.

Điều gì xảy ra khi TLS Handshake thất bại?

Khi Handshake thất bại, dữ liệu sẽ không được truyền đi để đảm bảo an toàn tuyệt đối trước các nguy cơ tấn công mạng.

Kết luận

TLS Handshake không chỉ là một quy trình kỹ thuật ngầm định mà còn là nền tảng cốt lõi bảo vệ sự toàn vẹn dữ liệu và niềm tin của người dùng trên Internet. Việc hiểu rõ cơ chế vận hành này sẽ giúp quản trị viên chủ động hơn trong việc lựa chọn chứng chỉ số phù hợp và xử lý nhanh chóng các sự cố kết nối. Hãy đảm bảo hệ thống của bạn luôn được cập nhật các giao thức mới nhất để duy trì môi trường giao dịch trực tuyến an toàn và hiệu quả.

Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc nếu bạn muốn được tư vấn thêm thì có thể liên hệ với chúng tôi qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文