Chúng ta thường nghe nói về virus máy tính và malware, nhưng còn rootkit thì sao? Đây là một loại phần mềm độc hại tinh vi hơn nhiều, ẩn sâu trong hệ thống và âm thầm chiếm quyền điều khiển. Khác với các loại phần mềm độc hại khác thường dễ bị phát hiện bởi phần mềm diệt virus, rootkit “qua mặt” các hệ thống bảo mật và hoạt động một cách bí mật. Vậy chính xác thì rootkit là gì và tại sao nó lại là mối nguy hiểm tiềm tàng, đặc biệt là đối với dữ liệu cá nhân của bạn? Hãy cùng vinahost tìm hiểu chi tiết trong bài viết này.

1. Rootkit là gì? Ví dụ về Rootkit

Rootkit là một loại phần mềm độc hại được thiết kế để cho phép truy cập trái phép vào máy tính hoặc hệ thống. Nó hoạt động bằng cách ẩn mình khỏi người dùng và phần mềm hệ thống, cho phép kẻ tấn công duy trì quyền truy cập liên tục và thực hiện các hành động độc hại mà không bị phát hiện.

Rootkit có thể được sử dụng để đánh cắp thông tin, cài đặt phần mềm độc hại khác, hoặc kiểm soát hệ thống bị nhiễm.

Dưới đây là một số ví dụ về Rootkit:

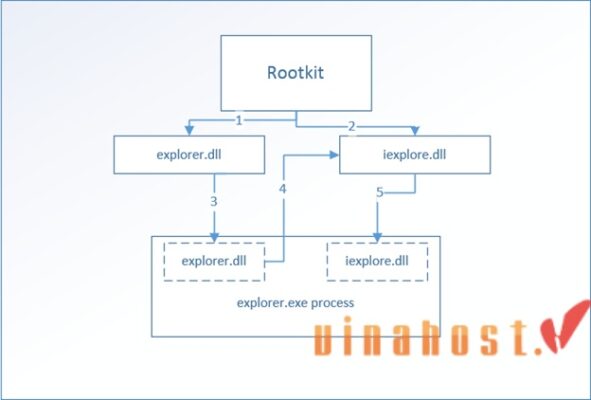

- Rootkit chế độ người dùng (User-mode Rootkit): Loại rootkit này hoạt động ở cùng cấp độ với các ứng dụng thông thường. Chúng thường thay thế các tệp hệ thống hợp pháp bằng các phiên bản bị nhiễm độc, cho phép chúng chặn và sửa đổi các chức năng của hệ thống. Ví dụ: một rootkit chế độ người dùng có thể chặn các lệnh gọi đến hàm API FindFirstFile/FindNextFile để ẩn các tệp do rootkit cài đặt khỏi danh sách tệp mà các chương trình hiển thị thư mục đưa ra cho người dùng xem. Một số ví dụ khác bao gồm Aphex, HE4Hook, Vanquish và Hacker Defender.

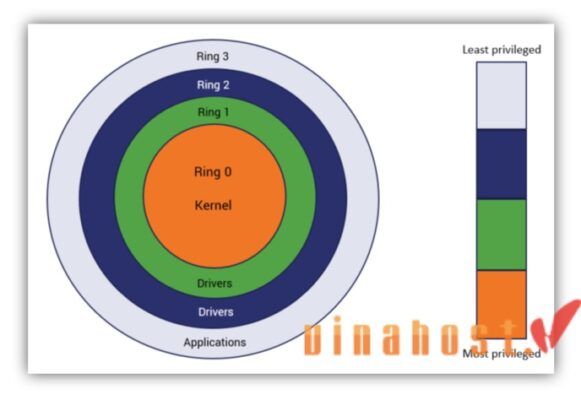

- Rootkit chế độ hạt nhân (Kernel-mode Rootkit): Loại rootkit này hoạt động ở cấp độ sâu hơn, trong hạt nhân của hệ điều hành. Điều này cho phép chúng kiểm soát hoàn toàn hệ thống và rất khó bị phát hiện. Chúng có thể sửa đổi các cấu trúc dữ liệu của hạt nhân, cho phép chúng ẩn các tiến trình, tệp và khóa registry.

- Rootkit phần cứng hoặc Firmware Rootkit: Loại rootkit này ẩn trong phần lõi (firmware) của các thiết bị phần cứng, chẳng hạn như BIOS hoặc card mạng. Vì firmware hiếm khi được kiểm tra tính toàn vẹn của mã, nên rootkit này rất khó bị phát hiện và loại bỏ.

2. Cách thức hoạt động của Rootkit

Khác với virus hay sâu máy tính có khả năng tự sao chép và lây lan, rootkits không tự nhân bản mà dựa vào các phương thức khác để xâm nhập và ẩn náu. Chúng khai thác các lỗ hổng bảo mật trong hệ thống, phần mềm hoặc lợi dụng sự bất cẩn của người dùng để cài đặt. Sau khi xâm nhập thành công, rootkits sẽ chiếm quyền điều khiển hệ thống, che giấu sự hiện diện của nó và các hoạt động bất hợp pháp khác.

Một khi rootkit đã được cài đặt, nó sẽ “ẩn mình” cho đến khi kẻ tấn công kích hoạt. Mục đích của việc sử dụng rootkit rất đa dạng và thường mang tính chất phá hoại, bao gồm:

- Đánh cắp dữ liệu nhạy cảm: Rootkit có thể được sử dụng để đánh cắp thông tin đăng nhập, mật khẩu, dữ liệu tài chính, thông tin cá nhân và các dữ liệu quan trọng khác. Chúng có thể cài đặt keylogger để ghi lại mọi thao tác gõ bàn phím của người dùng.

- Kiểm soát hệ thống từ xa: Kẻ tấn công có thể sử dụng rootkits để chiếm quyền điều khiển máy tính bị nhiễm, thực hiện các hành động từ xa như cài đặt phần mềm độc hại khác, thay đổi cấu hình hệ thống, hoặc sử dụng máy tính đó như một phần của mạng botnet để tấn công các mục tiêu khác.

- Vô hiệu hóa bảo mật: Rootkit có thể vô hiệu hóa phần mềm diệt virus, tường lửa và các biện pháp bảo mật, tạo điều kiện cho các cuộc tấn công khác diễn ra dễ dàng hơn, ví dụ như tấn công từ chối dịch vụ phân tán (DDoS).

3. Phân loại Rootkit

Rootkit có rất nhiều loại khác nhau và mang đến nhiều tác động tiêu cực mà người dùng khó có thể kiểm soát được. Vậy có những loại Rootkit gì? Cùng tìm hiểu nhé:

3.1. Kernel mode rootkit

Đây là loại rootkit nguy hiểm nhất, hoạt động ở cấp độ nhân của hệ điều hành. Chúng có khả năng can thiệp sâu vào các chức năng cốt lõi của hệ thống, chẳng hạn như quản lý tiến trình, bộ nhớ và các thiết bị phần cứng. Do đó, việc phát hiện và loại bỏ chúng cực kỳ khó khăn. Rootkits chế độ hạt nhân có thể:

- Thay đổi bảng System Call Table (SCT) để chặn và chuyển hướng các lệnh gọi hệ thống.

- Sử dụng hooking để thay đổi hành vi của các hàm hệ thống.

- Ẩn các tiến trình, tệp tin và kết nối mạng độc hại.

3.2. User mode rootkit

Loại rootkits này hoạt động ở cấp độ người dùng, tương tự như các ứng dụng thông thường. Chúng thường thay thế các tệp tin hệ thống hợp pháp bằng các phiên bản đã bị sửa đổi. Mặc dù ít mạnh mẽ hơn rootkit chế độ hạt nhân, chúng vẫn có thể gây ra những thiệt hại đáng kể bằng cách:

- Hooking các API người dùng để giám sát và thao túng hoạt động của các ứng dụng.

- Cài đặt keylogger để ghi lại thao tác bàn phím.

- Tạo backdoor để cho phép truy cập từ xa.

3.3. Bootkit

Bootkit là một loại rootkits đặc biệt, nhắm mục tiêu vào quá trình khởi động của hệ thống. Thay vì lây nhiễm vào các tệp tin hệ điều hành đã được tải, Bootkit tấn công vào các thành phần quan trọng trước khi hệ điều hành được khởi động, cụ thể là:

- MBR (Master Boot Record): Đây là sector đầu tiên của ổ cứng, chứa mã khởi động và bảng phân vùng. Bootkit có thể ghi đè MBR bằng mã độc hại của nó, cho phép nó kiểm soát quá trình khởi động.

- VBR (Volume Boot Record): Nằm trong mỗi phân vùng, VBR chứa mã khởi động cho phân vùng đó. Bootkit cũng có thể lây nhiễm VBR để giành quyền kiểm soát.

- UEFI Firmware: Trên các hệ thống hiện đại sử dụng UEFI, Bootkit có thể tấn công vào các driver hoặc ứng dụng EFI được tải trong quá trình khởi động.

3.4. Firmware rootkit

Firmware Rootkit là loại rootkits nguy hiểm ẩn mình trong firmware của các thiết bị phần cứng, ví dụ như:

- BIOS/UEFI: Firmware điều khiển quá trình khởi động của máy tính.

- Card mạng (NIC): Firmware điều khiển giao tiếp mạng.

- Ổ cứng (ổ cứng HDD/ổ cứng SSD): Firmware điều khiển hoạt động của ổ cứng.

- Router/Switch: Firmware điều khiển hoạt động của thiết bị mạng.

Xem thêm: Worm là gì? | So sánh giữa Worm máy tính & Virus máy tính

4. Rootkit được sử dụng để làm gì?

Có thể thấy Rootkit đã mang lại nhiều ảnh hưởng tiêu cực với người dùng, nhưng bên cạnh đó nó cũng được ứng dụng cho nhiều mục đích tốt nhờ vào khả năng can thiệp sâu vào hệ thống:

- Bẫy mật ngọt (Honeypot): Rootkit có thể được triển khai trong một honeypot, một hệ thống được thiết lập để dụ dỗ tin tặc tấn công. Rootkit sẽ giám sát và ghi lại mọi hoạt động của kẻ tấn công, cung cấp thông tin quý giá về các kỹ thuật tấn công, phần mềm độc hại được sử dụng và mục tiêu của chúng. Nhờ đó, các chuyên gia bảo mật có thể hiểu rõ hơn về các mối đe dọa và phát triển các biện pháp phòng thủ hiệu quả hơn. Thay vì gây hại, rootkits trong trường hợp này đóng vai trò như một công cụ thu thập thông tin tình báo về an ninh mạng.

- Nâng cao khả năng mô phỏng: Trong lĩnh vực phát triển phần mềm và nghiên cứu hệ thống, rootkit có thể được sử dụng để tạo ra các môi trường mô phỏng phức tạp và chân thực hơn. Bằng cách can thiệp vào các hoạt động của hệ thống, rootkit cho phép các nhà nghiên cứu kiểm tra và đánh giá hiệu suất của phần mềm trong các điều kiện khắc nghiệt hoặc mô phỏng các lỗi hệ thống. Điều này giúp phát hiện và khắc phục các vấn đề tiềm ẩn trước khi phần mềm được triển khai thực tế.

- Tăng cường bảo mật: Một số phần mềm bảo mật sử dụng các kỹ thuật tương tự như rootkit để tự bảo vệ mình khỏi các hành động độc hại. Ví dụ, phần mềm có thể sử dụng hooking để giám sát và ngăn chặn các tiến trình đáng ngờ, hoặc sử dụng object hiding để ẩn các tệp tin cấu hình quan trọng khỏi sự truy cập trái phép. Trong trường hợp này, rootkit được sử dụng như một cơ chế tự vệ, bảo vệ chính phần mềm khỏi bị tấn công hoặc vô hiệu hóa.

- Bảo vệ chống trộm cắp thiết bị: Một ứng dụng hữu ích khác của rootkit là trong việc bảo vệ chống trộm cắp thiết bị di động. Rootkit được tích hợp vào BIOS hoặc firmware cho phép theo dõi vị trí của thiết bị, vô hiệu hóa từ xa hoặc thậm chí xóa sạch dữ liệu trên thiết bị nếu nó bị mất hoặc bị đánh cắp. Điều này giúp bảo vệ thông tin cá nhân và dữ liệu quan trọng của người dùng.

5. Cách phát hiện phần mềm độc hại Rootkit

Việc phát hiện rootkit là một thách thức lớn trong bảo mật máy tính, bởi chúng được thiết kế để ẩn mình và thậm chí vô hiệu hóa các công cụ bảo mật. Sự tồn tại âm thầm của rootkit có thể gây ra những thiệt hại nghiêm trọng.

Mặc dù rootkit cố gắng che giấu sự hiện diện của mình, nhưng đôi khi hệ thống sẽ biểu hiện một số dấu hiệu bất thường, có thể là dấu hiệu của sự xâm nhập:

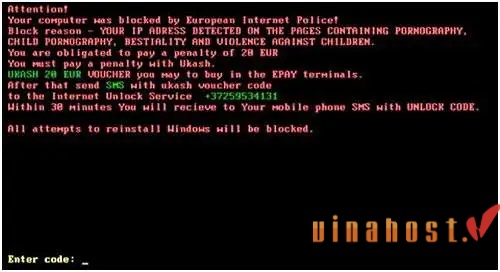

- Lỗi hệ thống nghiêm trọng: Các lỗi “màn hình xanh chết chóc” (BSOD) xuất hiện thường xuyên, hoặc hệ thống liên tục tự khởi động lại một cách bất thường, có thể là dấu hiệu của rootkit can thiệp vào nhân hệ điều hành.

- Trình duyệt hoạt động kỳ lạ: Nếu bạn gặp phải các vấn đề như bị chuyển hướng đến các trang web lạ, thấy các cửa sổ pop-up không mong muốn, hoặc các trang web hiển thị không chính xác, rất có thể trình duyệt của bạn đã bị rootkit xâm nhập.

- Hiệu suất hệ thống suy giảm: Máy tính khởi động chậm hơn bình thường, các ứng dụng phản hồi chậm chạp, hoặc hệ thống thường xuyên bị treo, đơ, có thể là do rootkit đang chiếm dụng tài nguyên hệ thống.

- Thay đổi cài đặt bất thường: Nếu bạn nhận thấy các cài đặt hệ thống bị thay đổi mà không có sự cho phép của bạn, chẳng hạn như thay đổi hình nền, màn hình chờ, hoặc các thiết lập bảo mật, đó có thể là dấu hiệu của rootkit.

- Vấn đề kết nối mạng: Kết nối mạng chập chờn, tốc độ truy cập chậm bất thường, hoặc không thể truy cập một số trang web, có thể là do rootkit can thiệp vào hoạt động mạng.

Để có thể phát hiện ra Rootkit một cách dễ dàng hơn cho người dùng, bạn cũng có thể tham khảo qua các phương pháp sau:

- Quét bằng phần mềm diệt virus/phần mềm chống rootkit: Đây là phương pháp phổ biến nhất. Các phần mềm này sử dụng các kỹ thuật quét đặc biệt để tìm kiếm các dấu hiệu của rootkit. Tuy nhiên, hiệu quả của phương pháp này phụ thuộc vào khả năng cập nhật của phần mềm và độ phức tạp của rootkit. Nên sử dụng các phần mềm uy tín và đảm bảo chúng được cập nhật thường xuyên.

- Quét ngoại tuyến (Offline scanning): Một phương pháp hiệu quả hơn là quét hệ thống từ một môi trường “sạch” bên ngoài, chẳng hạn như sử dụng đĩa CD/USB cứu hộ hoặc khởi động từ một hệ điều hành khác. Phương pháp này giúp tránh được việc rootkit can thiệp vào quá trình quét.

- Phân tích hành vi (Behavioral analysis): Thay vì tìm kiếm rootkit trực tiếp, phương pháp này tập trung vào việc phân tích hành vi của hệ thống để phát hiện các hoạt động bất thường, chẳng hạn như truy cập trái phép vào các tệp tin hệ thống, thay đổi cấu hình, hoặc các kết nối mạng đáng ngờ. Phương pháp này có thể phát hiện cả những rootkit chưa được biết đến.

- Kiểm tra tính toàn vẹn hệ thống (Integrity checking): Phương pháp này so sánh các tệp tin hệ thống hiện tại với các bản sao “sạch” đã được biết trước đó để phát hiện các thay đổi bất thường.

- Phân tích bộ nhớ (Memory analysis): Phương pháp này phân tích nội dung của bộ nhớ RAM để tìm kiếm các dấu hiệu của rootkits.

Xem thêm: Svchost.exe là gì? Cách kiểm tra & xử lý virus Svchost.exe

6. Hướng dẫn cách xử lý Rootkit hiệu quả

Rootkits là một loại phần mềm độc hại nguy hiểm, được thiết kế để ẩn mình và hoạt động âm thầm trên hệ thống. Vì vậy, việc phòng ngừa là vô cùng quan trọng. Dưới đây là các biện pháp bạn có thể thực hiện để giảm thiểu nguy cơ bị nhiễm rootkits:

6.1. Bảo vệ hệ thống bằng phần mềm bảo mật toàn diện

- Lựa chọn giải pháp bảo mật uy tín: Cài đặt phần mềm diệt virus và tường lửa từ các nhà cung cấp uy tín. Đảm bảo phần mềm có khả năng phát hiện và ngăn chặn rootkits, cũng như các loại phần mềm độc hại khác.

- Cập nhật phần mềm thường xuyên: Luôn cập nhật phần mềm bảo mật lên phiên bản mới nhất để nhận được các bản vá lỗi và cơ sở dữ liệu virus mới nhất.

6.2. Duy trì hệ thống luôn được cập nhật

- Cập nhật hệ điều hành: Thường xuyên cài đặt các bản cập nhật hệ điều hành (Windows Updates, macOS Updates, Linux Updates). Các bản cập nhật này thường bao gồm các bản vá bảo mật quan trọng, giúp khắc phục các lỗ hổng mà rootkits có thể khai thác.

- Cập nhật phần mềm ứng dụng: Cập nhật trình duyệt web, phần mềm văn phòng, và tất cả các ứng dụng khác. Các ứng dụng cũ có thể chứa các lỗ hổng bảo mật mà tin tặc có thể lợi dụng.

6.3. Cẩn trọng với các hoạt động trực tuyến

- Tránh các email và liên kết đáng ngờ: Không mở các email từ người gửi không xác định hoặc chứa nội dung đáng ngờ. Không nhấp vào các liên kết lạ trong email, tin nhắn hoặc trên các trang web không đáng tin cậy.

- Cẩn thận với các tệp đính kèm: Không mở các tệp đính kèm từ email hoặc tin nhắn nếu bạn không chắc chắn về nguồn gốc của chúng. Các tệp đính kèm này có thể chứa phần mềm độc hại, bao gồm cả rootkits.

- Chỉ tải phần mềm từ nguồn đáng tin cậy: Chỉ tải phần mềm từ các trang web chính thức của nhà phát hành hoặc các cửa hàng ứng dụng uy tín (như Microsoft Store, App Store, Google Play). Tránh tải phần mềm từ các trang web chia sẻ phần mềm lậu hoặc các nguồn không rõ ràng.

6.4. Theo dõi hiệu suất và hành vi của hệ thống

- Quan sát các dấu hiệu bất thường: Để ý đến bất kỳ thay đổi nào trong hiệu suất hoặc hành vi của máy tính, chẳng hạn như:

- Máy tính chạy chậm hơn bình thường.

- Xuất hiện các thông báo lỗi lạ.

- Các ứng dụng hoạt động không ổn định hoặc bị treo.

- Kết nối mạng chậm hoặc chập chờn.

- Các cài đặt hệ thống bị thay đổi mà không có sự cho phép của bạn.

- Kiểm tra các tiến trình đang chạy: Sử dụng Task Manager (Windows) hoặc Activity Monitor (macOS) để kiểm tra các tiến trình đang chạy trên hệ thống. Nếu bạn thấy bất kỳ tiến trình nào đáng ngờ, hãy tìm kiếm thông tin về nó trên internet.

6.5. Sử dụng các công cụ quét rootkit chuyên dụng

- TDSSkiller (Kaspersky): Như đã đề cập trước đó, TDSSkiller là một công cụ miễn phí và hiệu quả để phát hiện và loại bỏ rootkits cũng như bootkit.

- Rootkit Removal Tool (McAfee): Một công cụ khác có thể giúp phát hiện và loại bỏ rootkits.

6.6. Sao lưu dữ liệu thường xuyên

Sao lưu dữ liệu quan trọng thường xuyên vào ổ cứng ngoài, USB hoặc dịch vụ lưu trữ đám mây. Trong trường hợp bị nhiễm rootkits, bạn có thể khôi phục lại dữ liệu từ bản sao lưu.

7. Top 7 phần mềm quét Rootkit trên Windows

Hiện nay trên thị trường đã cho ra rất nhiều phần mềm quét Rootkits khác nhau cho Windows và trong số đó có 7 phần mềm được yêu thích cũng như sử dụng nhiều nhất:

7.1. Kaspersky TDSSkiller

- Điểm mạnh: TDSSkiller rất nhanh và hiệu quả trong việc phát hiện và loại bỏ các rootkit thuộc họ TDL, một loại rootkit khá phổ biến. Giao diện đơn giản, dễ sử dụng là một điểm cộng.

- Điểm yếu: TDSSkiller tập trung chủ yếu vào rootkits TDL, khả năng phát hiện các loại rootkit khác có thể hạn chế. Nó cũng có thể xung đột với một số phần mềm bảo mật khác.

- Cách sử dụng: Tải về và chạy, TDSSkiller sẽ quét và loại bỏ rootkits. Quá trình này thường diễn ra rất nhanh.

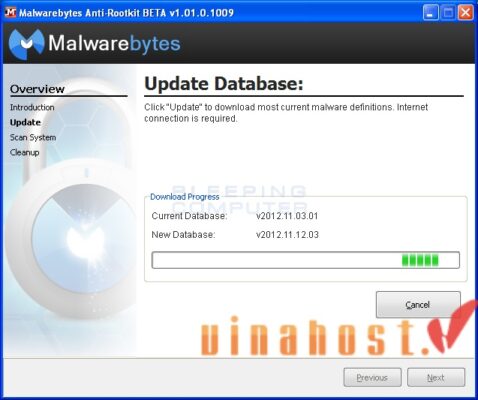

7.2. Malwarebytes AntiRootkit

- Điểm mạnh: MBAR nổi bật với khả năng xử lý hậu nhiễm rootkit. Không chỉ loại bỏ rootkit, nó còn khắc phục các thiệt hại mà rootkit gây ra cho hệ thống, đặc biệt là khôi phục kết nối Internet, Windows Update và Windows Firewall. Điều này rất quan trọng vì rootkit thường tìm cách vô hiệu hóa các tính năng bảo mật này.

- Điểm yếu: Tuy mạnh mẽ, MBAR không được cập nhật thường xuyên như các sản phẩm thương mại của Malwarebytes, điều này có thể ảnh hưởng đến khả năng phát hiện các rootkit mới nhất.

- Cách sử dụng: Tải về và chạy, MBAR sẽ tự động quét và xử lý. Đôi khi cần khởi động lại máy tính.

Xem thêm: Bytefence Anti-Malware là gì? Hướng dẫn cách xoá chi tiết

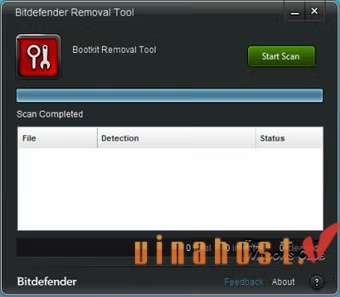

7.3. BitDefender Rootkit Remover

- Điểm mạnh: BitDefender Rootkit Remover cực kỳ dễ sử dụng, chỉ với một cú nhấp chuột là có thể quét và loại bỏ rootkits. Nó cũng hỗ trợ loại bỏ một danh sách dài các loại rootkits khác nhau, bao gồm Mebroot, TDL, Mayachok, Necurs và nhiều hơn nữa. Tính di động (không cần cài đặt) cũng là một lợi thế.

- Điểm yếu: Giống như nhiều công cụ miễn phí khác, tần suất cập nhật của BitDefender Rootkit Remover có thể không cao, ảnh hưởng đến khả năng phát hiện các rootkits mới.

- Cách sử dụng: Tải file t về và chạy, phần mềm sẽ tự động quét và loại bỏ rootkit.

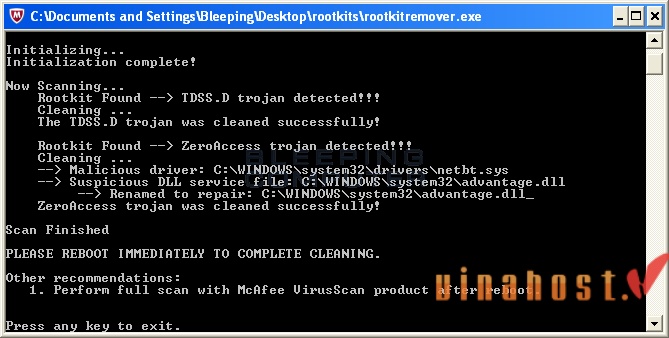

7.4. McAfee Rootkit Remover

- Điểm mạnh: Ưu điểm lớn nhất của McAfee Rootkit Remover là tính di động (không cần cài đặt) và khả năng xử lý một số loại rootkits cụ thể như ZeroAccess và TDSS.

- Điểm yếu: Việc sử dụng giao diện dòng lệnh (Command Prompt) có thể gây khó khăn cho người dùng không quen. Công cụ này cũng không cung cấp nhiều thông tin chi tiết về các rootkits được phát hiện.

- Cách sử dụng: Sau khi tải về, người dùng sẽ được hướng dẫn 3 bước sử dụng Command Prompt để quét và loại bỏ rootkits.

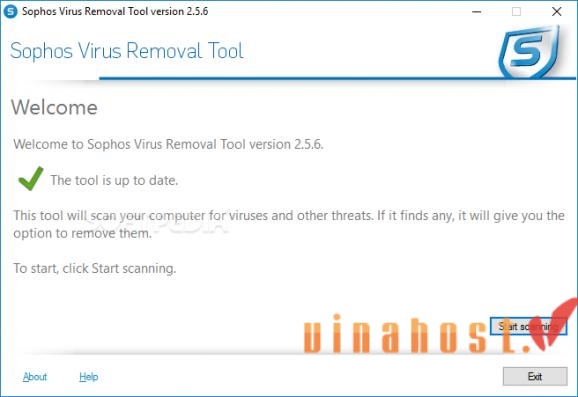

7.5. Sophos Rootkit Removal

- Điểm mạnh: Sophos Rootkit Removal được đánh giá cao về khả năng phát hiện và loại bỏ rootkits, phần mềm độc hại và mã độc nói chung. Nó được trang bị nhiều công cụ hỗ trợ để làm việc hiệu quả.

- Điểm yếu: Thông tin chi tiết về cách thức hoạt động và các loại rootkits cụ thể không được cung cấp đầy đủ.

- Cách sử dụng: Tải về và chạy, phần mềm sẽ tự động quét hệ thống. Có thể yêu cầu khởi động lại máy tính.

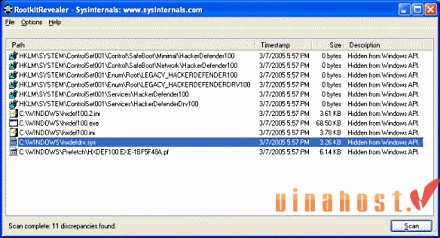

7.6. RootkitRevealer

- Điểm mạnh: RootkitRevealer nổi bật với khả năng phát hiện rootkit dựa trên sự khác biệt giữa các thông tin hệ thống được trả về ở chế độ người dùng và chế độ kernel. Cách tiếp cận này cho phép nó phát hiện cả những rootkit mới mà các phần mềm diệt virus thông thường dựa trên chữ ký chưa nhận diện được. Đây là một công cụ mạnh mẽ cho người dùng am hiểu về kỹ thuật.

- Điểm yếu: Giao diện dòng lệnh là một trở ngại lớn đối với người dùng không quen với Command Prompt. RootkitRevealer chỉ phát hiện chứ không tự động loại bỏ rootkits, đòi hỏi người dùng phải có kiến thức để xử lý thủ công.

- Cách sử dụng: Tải file RootkitRevealer.exe từ trang web chính thức của Microsoft (Sysinternals). Mở Command Prompt, di chuyển đến thư mục chứa file và chạy nó. RootkitRevealer sẽ quét và hiển thị kết quả. Người dùng cần phân tích kết quả để xác định các mục đáng ngờ.

7.7. BlackLight

- Điểm mạnh: BlackLight từng là một công cụ mạnh mẽ với khả năng phát hiện rootkits khá tốt và cung cấp thông tin chi tiết về các rootkits được tìm thấy.

- Điểm yếu: F-Secure đã ngừng phát triển và hỗ trợ BlackLight, nghĩa là nó không được cập nhật để đối phó với các rootkits mới nhất và có thể gặp vấn đề tương thích với các phiên bản Windows hiện đại. Việc tìm kiếm nguồn tải đáng tin cậy cũng là một vấn đề.

- Cách sử dụng: Do đã ngừng phát triển, việc tìm và tải BlackLight tiềm ẩn rủi ro. Nếu tìm thấy phiên bản cũ, cách sử dụng tương tự các phần mềm quét khác: tải về và chạy. Tuy nhiên, không khuyến nghị sử dụng do vấn đề bảo mật và hiệu quả.

7.8. Bảng so sánh chi tiết

| Kaspersky TDSSkiller | Malwarebytes Anti-Rootkit | BitDefender Rootkit Remover | McAfee Rootkit Remover | Sophos Rootkit Removal | RootkitRevealer | BlackLight | |

| Nhà phát triển | Kaspersky Lab | Malwarebytes | Bitdefender Labs | McAfee | Sophos | Sysinternals (Microsoft) | F-Secure |

| Khả năng phát hiện | TDL chủ yếu | Mạnh mẽ, nhiều loại rootkit | Nhiều loại rootkit | ZeroAccess, TDSS | Tốt, nhiều loại mã độc | Rất mạnh, dựa trên hành vi | Tốt (ở thời điểm phát hành) |

| Khả năng loại bỏ | Có | Có | Có | Có | Có | Không | Có (tùy phiên bản cũ) |

| Khôi phục hệ thống | Không | Có (Internet, Update, Firewall) | Không | Không | Có thể yêu cầu khởi động lại | Không | Không |

| Cập nhật | Ít cập nhật | Không thường xuyên | Ít cập nhật | Ít cập nhật | Tương đối | Ít cập nhật | Ngừng phát triển |

| Độ khó sử dụng | Dễ | Dễ | Rất dễ | Khó (dòng lệnh) | Trung bình | Khó | Trung bình |

| Tập trung | Rootkit TDL | Xử lý hậu nhiễm | Loại bỏ nhanh rootkit | Một số loại rootkit | Diệt rootkit chuyên nghiệp | Phát hiện rootkit mới | Phát hiện rootkit |

8. Một số câu hỏi liên quan đến Rootkit

Nhằm có thể hỗ trợ bạn đọc tốt nhất trong việc tìm hiểu về Rootkit, chúng tôi đã tổng hợp một số câu hỏi kèm lời giải đáp giúp bạn hiểu rõ hơn về Rootkits:

8.1. Liệu Rootkit chỉ được sử dụng cho mục đích xấu không?

Rootkits không nhất thiết chỉ được dùng cho mục đích xấu. Bản chất của rootkits là một bộ công cụ phần mềm cho phép ẩn giấu sự hiện diện của một chương trình trên hệ thống. Việc sử dụng nó cho mục đích tốt hay xấu phụ thuộc vào ý định của người dùng.

Mục đích tốt:

- Gỡ lỗi và chẩn đoán: Hỗ trợ các nhà phát triển và kỹ thuật viên truy cập sâu vào hệ thống để tìm lỗi.

- Quản lý từ xa: Cho phép quản trị viên kiểm soát máy tính từ xa một cách hợp pháp.

- Bảo mật: Một số phần mềm bảo mật sử dụng kỹ thuật tương tự rootkits để giám sát hệ thống ở cấp độ kernel.

Mục đích xấu:

- Che giấu phần mềm độc hại: Ẩn virus, trojan, keylogger…

- Duy trì truy cập trái phép: Giúp tin tặc giữ quyền kiểm soát máy tính sau khi xâm nhập.

- Đánh cắp thông tin: Thu thập dữ liệu cá nhân, mật khẩu…

- Tấn công DDoS: Biến máy tính thành một phần của botnet.

Xem thêm: Tấn công Deface là gì? Cách phòng chống & khắc phục Deface

9. Tổng kết

Mong rằng những chia sẻ trên sẽ có thể giúp ích cho bạn trong việc tìm hiểu về Rootkit là gì cũng như những thông tin khác. Tóm lại, Rootkits là một tập hợp các công cụ phần mềm được thiết kế để ẩn giấu sự hiện diện của phần mềm khác trên máy tính. Chúng hoạt động âm thầm, cho phép người dùng hoặc phần mềm độc hại truy cập sâu vào hệ thống mà không bị phát hiện.

Mặc dù có một số ít trường hợp sử dụng hợp pháp, nó thường liên quan đến các hoạt động độc hại như đánh cắp dữ liệu và tấn công mạng. Do đó, việc hiểu rõ về rootkits và sử dụng các biện pháp phòng ngừa là rất quan trọng để bảo vệ hệ thống.

Để tìm hiểu thêm các thông tin khác, bạn có thể xem tại đây hoặc tham khảo dịch vụ: VPS Windows, VPS cao cấp, VPS NVMe, VPS Forex.

- Email: support@VinaHost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.VinaHost.vn/chat.php

Xem thêm một số bài viết khác:

XSS là gì? Cách kiểm tra và ngăn chặn XSS

SQL Injection là gì? Phòng ngừa, ngăn chặn SQL Injection

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文