Local Attack là gì? Tấn công Nội bộ (Local Attack) là một hình thức tấn công nguy hiểm, được thực hiện khi kẻ xấu đã xâm nhập hoặc có mặt trong mạng hoặc hệ thống của bạn, lợi dụng vị trí đó để gây hại. Kiểu tấn công này có thể dễ dàng vượt qua nhiều lớp phòng thủ truyền thống. Bài viết này sẽ làm rõ Local Attack là gì và cung cấp các phương pháp hiệu quả để phòng chống từ bên trong.

Local Attack là một hình thức tấn công mạng đặc biệt nguy hiểm, xảy ra khi kẻ tấn công đã có quyền truy cập nhất định vào hệ thống hoặc mạng nội bộ của bạn.

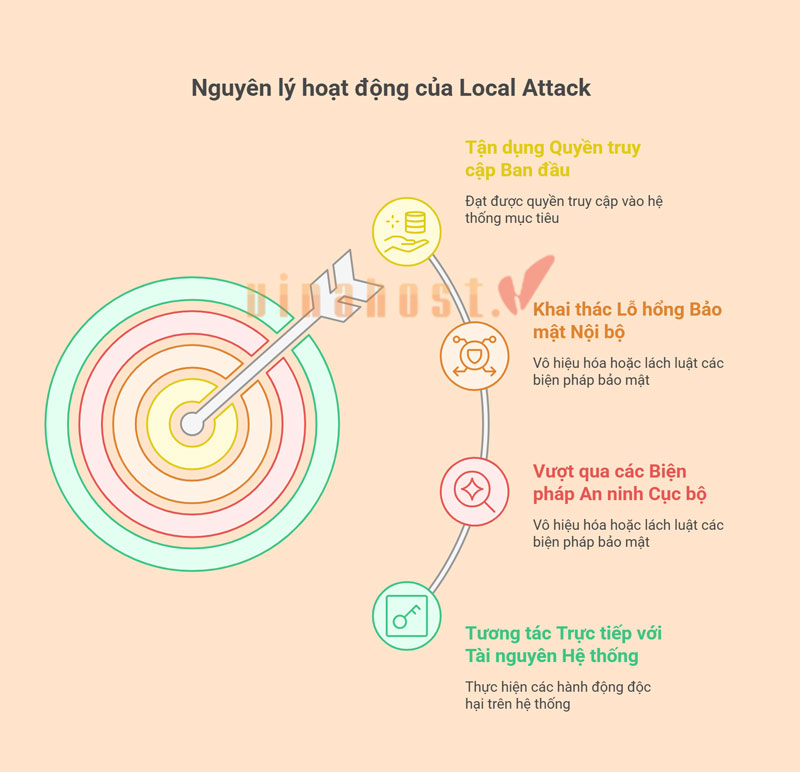

Nguyên lý hoạt động của Local Attack

🔑 Tận dụng quyền truy cập ban đầu: Kẻ tấn công đã có sẵn quyền truy cập hợp pháp (tài khoản người dùng) hoặc bất hợp pháp (xâm nhập vào hệ thống khác trong cùng mạng).

🔍 Khai thác lỗ hổng bảo mật nội bộ: Chúng tìm kiếm các lỗ hổng chỉ có thể khai thác khi có quyền truy cập cục bộ, ví dụ như trong hệ điều hành hoặc ứng dụng nội bộ, để leo thang đặc quyền.

🛡️ Vượt qua các biện pháp an ninh cục bộ: Kẻ tấn công cố gắng vô hiệu hóa, vượt qua hoặc lách luật các biện pháp bảo mật như kiểm soát truy cập (ACLs), phân quyền người dùng, hoặc phần mềm diệt virus.

💻 Tương tác trực tiếp với tài nguyên hệ thống: Với quyền truy cập cục bộ, kẻ tấn công có thể tương tác sâu hơn với bộ nhớ, tiến trình, hoặc tệp cấu hình nhạy cảm để chèn mã độc, đọc thông tin, hoặc tạo cửa hậu.

Phân loại Local Attack phổ biến

Hai loại Local Attack thường gặp bao gồm:

👻 ARP Spoofing: Kẻ tấn công gửi các gói ARP giả mạo để lừa các thiết bị liên kết địa chỉ IP với địa chỉ MAC của chúng, dẫn đến rò rỉ dữ liệu, tấn công Man-in-the-Middle (MitM) hoặc gây từ chối dịch vụ (DoS).

🌐 DNS Spoofing Attack: Kẻ tấn công ghi vào bộ nhớ đệm của DNS resolver các bản ghi IP giả mạo, điều hướng người dùng đến các trang web lừa đảo, gây gián đoạn dịch vụ hoặc rủi ro lan rộng.

Cách phòng tránh Local Attack hiệu quả

Để bảo vệ hệ thống khỏi Local Attack, cần áp dụng nhiều biện pháp:

📝 Xây dựng chính sách bảo mật:

- Áp dụng nguyên tắc đặc quyền tối thiểu: Chỉ cấp cho người dùng quyền hạn cần thiết để thực hiện công việc.

- Đánh giá thường xuyên quyền truy cập: Phân chia vai trò rõ ràng và sử dụng công cụ quản lý danh tính và truy cập (IAM).

🛡️ Sử dụng phần mềm bảo mật:

- Cài đặt và cập nhật phần mềm diệt virus/chống mã độc: Bảo vệ thiết bị đầu cuối và máy chủ khỏi phần mềm độc hại.

- Triển khai IDS/IPS: Giám sát lưu lượng mạng và hoạt động hệ thống để phát hiện dấu hiệu tấn công.

🌐 Thiết lập mạng an toàn:

- Phân đoạn mạng (Network Segmentation): Chia mạng thành các phân đoạn nhỏ hơn bằng VLAN và áp dụng tường lửa để giới hạn di chuyển ngang.

- Cấu hình thiết bị mạng an toàn: Bảo mật switch, router, AP bằng cách đổi mật khẩu mặc định, tắt dịch vụ không cần thiết.

- Kiểm soát truy cập mạng (NAC): Xác thực thiết bị kết nối vào mạng dựa trên danh tính và trạng thái bảo mật.

1. Local Attack là gì? ví dụ

Tấn công nội bộ (Local Attack) trong lĩnh vực an ninh mạng đề cập đến một kiểu tấn công mà trong đó kẻ tấn công đã có được một mức độ truy cập nhất định vào hệ thống mục tiêu hoặc đang hoạt động bên trong cùng một mạng cục bộ với mục tiêu. Điều này khác biệt với tấn công từ xa (Remote Attack), nơi kẻ tấn công thực hiện hành vi độc hại thông qua mạng từ xa mà không cần truy cập trước vào hệ thống nội bộ.

Trong Local Attack, hacker thường lợi dụng các lỗ hổng bảo mật trên hệ thống mà họ đã có quyền truy cập (ví dụ: thông qua tài khoản người dùng có sẵn hoặc đã xâm nhập vào một phần khác của mạng nội bộ) để leo thang đặc quyền, truy cập dữ liệu nhạy cảm hoặc gây hại cho hệ thống.

Xem thêm: Tấn công mạng là gì? 8 Hình thức tấn công mạng phổ biến

2. Nguyên lý hoạt động của Local Attack

Nguyên lý hoạt động của Local Attack dựa trên việc lợi dụng vị thế truy cập sẵn có bên trong môi trường mục tiêu để khai thác các điểm yếu cục bộ, vượt qua các rào cản bảo mật nội bộ và tấn công tài nguyên hệ thống nhằm đạt được mục tiêu. Sự hiện diện bên trong giúp kẻ tấn công Local Attack có cái nhìn rõ ràng hơn về cấu trúc và hoạt động của hệ thống, tạo điều kiện thuận lợi cho việc lập kế hoạch và thực hiện tấn công tinh vi hơn.

2.1. Tận dụng Quyền truy cập Ban đầu

Nguyên tắc cơ bản nhất là kẻ tấn công đã sở hữu một mức độ truy cập ban đầu vào hệ thống hoặc mạng. Quyền truy cập này có thể hợp pháp (ví dụ: tài khoản người dùng thông thường, tài khoản của nhân viên nội bộ) hoặc bất hợp pháp (ví dụ: đã xâm nhập vào một hệ thống khác trong cùng mạng, truy cập vật lý vào thiết bị).

Từ điểm truy cập này, kẻ tấn công Local Attack có thể tương tác trực tiếp với hệ thống tệp, các tiến trình đang chạy, các dịch vụ cục bộ hoặc các tài nguyên mạng nội bộ mà không bị ngăn chặn bởi các biện pháp bảo vệ mạng truyền thống như tường lửa.

2.2. Khai thác Lỗ hổng Bảo mật Nội bộ

Các hệ thống và ứng dụng thường có những lỗ hổng chỉ có thể bị khai thác khi kẻ tấn công có quyền truy cập cục bộ. Những lỗ hổng này có thể tồn tại trong hệ điều hành, các dịch vụ chạy trên máy cục bộ, cấu hình phần mềm hoặc các ứng dụng cài đặt nội bộ. Kẻ tấn công Local Attack sử dụng quyền truy cập ban đầu của mình để quét tìm các lỗ hổng có thể khai thác từ bên trong. Ví dụ, một lỗ hổng trong nhân hệ điều hành có thể cho phép leo thang đặc quyền khi được gọi từ một chương trình chạy cục bộ.

2.3. Vượt qua các Biện pháp An ninh Cục bộ

Mặc dù hệ thống có thể có các biện pháp bảo mật như kiểm soát truy cập (ACLs), phân quyền người dùng hoặc phần mềm diệt virus, kẻ tấn công nội bộ vẫn có thể tìm cách vô hiệu hóa, vượt qua hoặc lách luật các biện pháp này dựa trên vị thế cục bộ của mình.

Kẻ tấn công Local Attack có thể tìm cách tắt phần mềm bảo mật (nếu có đủ quyền), sửa đổi cấu hình hệ thống để nới lỏng các hạn chế, hoặc lợi dụng sự tin cậy giữa các hệ thống trong mạng nội bộ để di chuyển ngang (lateral movement) sang các máy khác. Việc có mặt vật lý hoặc logic bên trong mạng giúp kẻ tấn công dễ dàng điều tra môi trường, xác định mục tiêu có giá trị và lên kế hoạch Local Attack chi tiết hơn so với việc tấn công từ xa.

2.4. Tương tác Trực tiếp với Tài nguyên Hệ thống

Với quyền truy cập cục bộ, kẻ tấn công Local Attack có thể tương tác trực tiếp và sâu hơn với các thành phần của hệ thống như bộ nhớ, tiến trình, thiết bị phần cứng hoặc các tệp cấu hình nhạy cảm. Điều này cho phép thực hiện các hành động như chèn mã độc vào tiến trình đang chạy, đọc thông tin từ bộ nhớ chứa dữ liệu nhạy cảm (ví dụ: mật khẩu), sửa đổi các tệp cấu hình để tạo cửa hậu (backdoor), hoặc cài đặt phần mềm độc hại mới trực tiếp lên hệ thống.

Trong môi trường lưu trữ chia sẻ, kẻ tấn công Local Attack có thể cố gắng truy cập các phân vùng dữ liệu của người dùng khác trên cùng máy chủ nếu cấu hình phân quyền không chặt chẽ.

3. Phân loại Local Attack

3.1. ARP Spoofing

ARP Spoofing, còn gọi là ARP Poisoning, là kỹ thuật gửi các gói ARP giả mạo lên mạng LAN để đánh lừa các thiết bị liên kết địa chỉ IP với địa chỉ MAC của kẻ tấn công. Kết quả là lưu lượng đến IP hợp pháp sẽ bị chuyển hướng qua máy của kẻ tấn công Local Attack, cho phép thực hiện Man-in-the-Middle hoặc session hijacking.

Cơ chế tấn công

- Kẻ tấn công Local Attack quét và xác định địa chỉ IP và MAC của gateway hoặc máy chủ mục tiêu.

- Gửi liên tục ARP reply giả mạo tới các host trong LAN, gán địa chỉ IP mục tiêu cho MAC của mình

- Các host cập nhật ARP cache với bản ghi sai, rồi gửi gói tin đến kẻ tấn công thay vì gateway thật.

- Kẻ tấn công Local Attack có thể chuyển tiếp gói tin tới đích cuối sau khi thu thập hoặc chỉnh sửa dữ liệu.

Ảnh hưởng và rủi ro

- Rò rỉ dữ liệu nhạy cảm: Thông tin xác thực, email, session token có thể bị thu thập và giải mã

- Man-in-the-Middle (MitM): Gián đoạn và chỉnh sửa nội dung truyền tin, cướp quyền truy cập phiên làm việc.

- Denial of Service (DDoS): Gửi bản ghi sai liên tục có thể làm tê liệt liên lạc giữa các thiết bị.

3.2. DNS Spoofing Attack

DNS Spoofing, hay còn gọi là DNS Cache Poisoning, là tấn công ghi vào bộ nhớ đệm của DNS resolver các bản ghi IP giả mạo, dẫn đến việc trả về địa chỉ IP sai khi người dùng thực hiện tra cứu tên miền.

Cơ chế tấn công

- Kẻ tấn công Local Attack chờ hoặc tạo truy vấn DNS từ nạn nhân đến resolver.

- Tiến hành gửi các phản hồi DNS giả mạo với ID transaction khớp, trước khi nhận phản hồi hợp lệ.

- Nếu thành công, resolver lưu bản ghi giả vào cache, rồi trả về địa chỉ IP của máy chủ do kẻ tấn công Local Attack kiểm soát cho các truy vấn tiếp theo.

Ảnh hưởng và rủi ro

- Giả mạo trang web: Người dùng được điều hướng đến trang giả mạo khó nhận biết, có thể bị cài mã độc, đánh cắp thông tin đăng nhập.

- Gián đoạn dịch vụ: Giao thông hợp lệ bị vô hiệu, tới IP không tồn tại hoặc máy chủ tấn công Local Attack, gây gián đoạn truy cập.

- Rủi ro lan rộng: Cache poisoning có thể ảnh hưởng tới nhiều client sử dụng cùng resolver, tăng phạm vi thiệt hại

Xem thêm: Phishing là gì? | 10 Loại tấn công Phishing [Nguy Hiểm]

4. Hướng dẫn cách phòng tránh Local Attack

4.1. Xây dựng chính sách bảo mật

Chính sách bảo mật đóng vai trò nền tảng, thiết lập các quy tắc và quy trình để quản lý rủi ro từ bên trong.

Bạn cần cấp cho người dùng (bao gồm cả hệ thống và ứng dụng) chỉ những quyền hạn tối thiểu cần thiết để thực hiện công việc của họ. Điều này hạn chế khả năng kẻ tấn công Local Attack, ngay cả khi chiếm được một tài khoản hợp pháp, có thể truy cập hoặc sửa đổi các tài nguyên nhạy cảm nằm ngoài phạm vi công việc của tài khoản đó.

Ngoài ra, cần thường xuyên đánh giá lại quyền truy cập của người dùng; phân chia vai trò rõ ràng và gán quyền dựa trên vai trò đó; sử dụng các công cụ quản lý danh tính và truy cập (Identity and Access Management – IAM).

4.2. Sử dụng phần mềm bảo mật

Các giải pháp phần mềm đóng vai trò quan trọng trong việc phát hiện và ngăn chặn các hoạt động độc hại từ bên trong.

Cài đặt và cập nhật thường xuyên phần mềm diệt virus/chống mã độc trên tất cả các thiết bị đầu cuối và máy chủ. Các phần mềm này giúp phát hiện và loại bỏ phần mềm độc hại mà kẻ tấn công có thể cố gắng cài đặt cục bộ.

Triển khai giải pháp quản lý tập trung để đảm bảo tất cả thiết bị đều được bảo vệ và cập nhật; cấu hình quét định kỳ và quét theo thời gian thực.

Hệ thống Phát hiện và Ngăn chặn Xâm nhập (Intrusion Detection/Prevention System – IDS/IPS):

- Chi tiết: Triển khai IDS/IPS ở cấp mạng cục bộ và trên các máy chủ quan trọng. Các hệ thống này giám sát lưu lượng mạng và hoạt động trên hệ thống để phát hiện các dấu hiệu của tấn công Local Attack, bao gồm cả các kỹ thuật Local Attack như quét cổng, leo thang đặc quyền hoặc các mẫu lưu lượng bất thường liên quan đến ARP/DNS Spoofing.

- Cách áp dụng: Đặt cảm biến IDS/IPS tại các điểm chiến lược trong mạng; cấu hình các quy tắc phát hiện phù hợp với các kiểu Local Attack đã biết; tích hợp cảnh báo với hệ thống quản lý sự kiện và thông tin bảo mật (SIEM).

4.3. Thiết lập mạng an toàn

Cấu hình mạng một cách an toàn là yếu tố then chốt để ngăn chặn sự lây lan và tác động của Local Attack.

- Phân đoạn Mạng (Network Segmentation):

- Chi tiết: Chia mạng nội bộ thành các phân đoạn nhỏ hơn (VLANs) và áp dụng các quy tắc tường lửa giữa các phân đoạn này. Điều này giới hạn khả năng kẻ tấn công Local Attack di chuyển ngang (lateral movement) từ một phần bị xâm nhập của mạng sang các phần khác chứa dữ liệu hoặc hệ thống quan trọng.

- Cách áp dụng: Xác định các nhóm thiết bị hoặc người dùng có nhu cầu truy cập tài nguyên tương tự và đặt chúng vào cùng một phân đoạn; cấu hình tường lửa để chỉ cho phép lưu lượng cần thiết giữa các phân đoạn.

- Cấu hình Thiết bị Mạng An toàn:

- Chi tiết: Bảo mật các thiết bị mạng như switch, router, và điểm truy cập Wi-Fi. Điều này bao gồm đổi mật khẩu mặc định, tắt các dịch vụ không cần thiết, cập nhật firmware và cấu hình các tính năng bảo mật như Port Security (đối với switch) để ngăn chặn ARP Spoofing hiệu quả hơn.

- Cách áp dụng: Áp dụng các cấu hình bảo mật cứng (hardening) cho tất cả thiết bị mạng; sử dụng giao thức quản lý an toàn (ví dụ: SSH thay vì Telnet); giám sát log từ thiết bị mạng để phát hiện cấu hình thay đổi bất thường.

- Kiểm soát Truy cập Mạng (Network Access Control – NAC):

- Chi tiết: NAC giúp kiểm soát các thiết bị được phép kết nối vào mạng và quyền truy cập của chúng dựa trên danh tính và trạng thái tuân thủ bảo mật của thiết bị đó.

- Cách áp dụng: Triển khai giải pháp NAC để xác thực tất cả các thiết bị kết nối vào mạng có dây và không dây; kiểm tra xem thiết bị có cài đặt phần mềm diệt virus và được cập nhật bản vá bảo mật mới nhất hay không trước khi cho phép truy cập vào tài nguyên mạng.

5. Hướng dẫn cách phòng tránh Local Attack trong WordPress

Sau đây là hướng dẫn chi tiết cách phòng tránh local attack trong WordPress. Đối với khách hàng sử dụng dịch vụ Hosting tại Vinahost, như: Hosting giá rẻ, Hosting NVMe, Hosting WordPress, Hosting doanh nghiệp, Hosting n8n, SEO Hosting nếu bị attack thì hãy liên hệ ngay với kỹ thuật để được hỗ trợ nhé.

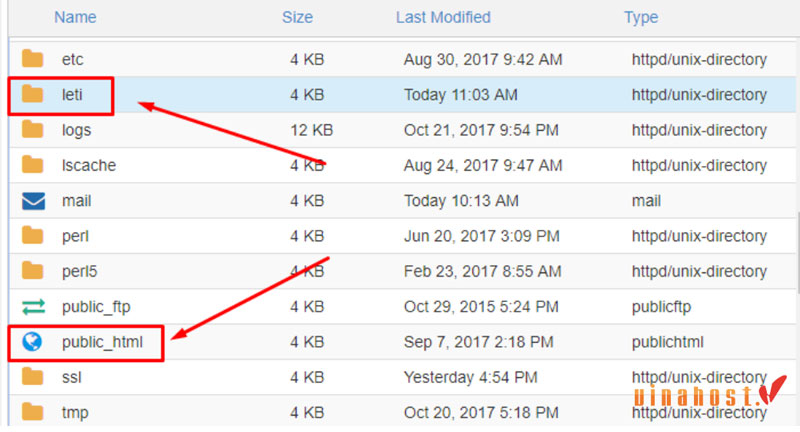

5.1. Che giấu file wp-config.php

Tệp wp-config.php là tệp cấu hình cốt lõi của WordPress, chứa thông tin nhạy cảm như thông tin kết nối cơ sở dữ liệu (tên người dùng, mật khẩu, tên cơ sở dữ liệu, máy chủ), khóa bảo mật (security keys) và các tùy chỉnh cấu hình quan trọng khác. Theo mặc định, tệp này nằm ở thư mục gốc của cài đặt WordPress.

Nếu kẻ tấn công Local Attack bằng cách nào đó có thể truy cập các tệp trên máy chủ (ví dụ: thông qua Local File Inclusion trên một trang web khác trên cùng shared hosting, hoặc một lỗ hổng đọc tệp cục bộ), tệp wp-config.php là mục tiêu chính của chúng để lấy thông tin đăng nhập cơ sở dữ liệu.

Việc di chuyển tệp này đến một vị trí không thể truy cập trực tiếp từ web hoặc khó đoán hơn sẽ gây khó khăn đáng kể cho kẻ tấn công Local Attack. WordPress có khả năng tìm tệp wp-config.php ở thư mục gốc và một thư mục phía trên thư mục gốc.

Cách thực hiện:

- Kết nối với máy chủ hosting của bạn bằng FTP/SFTP hoặc trình quản lý tệp.

- Tìm tệp wp-config.php trong thư mục gốc cài đặt WordPress của bạn (ngang hàng với thư mục wp-content, wp-includes, wp-admin).

- Di chuyển tệp wp-config.php lên một cấp thư mục so với thư mục gốc cài đặt WordPress của bạn. Đảm bảo rằng tệp mới nằm ngoài thư mục mà máy chủ web phục vụ trực tiếp ra Internet. WordPress sẽ tự động tìm tệp cấu hình ở vị trí này.

- Kiểm tra lại website để đảm bảo nó vẫn hoạt động bình thường.

5.2. Thay đổi database prefix

Theo mặc định, khi cài đặt WordPress, tất cả các bảng trong cơ sở dữ liệu sẽ bắt đầu bằng tiền tố wp_ (ví dụ: wp_posts, wp_users). Việc sử dụng tiền tố mặc định này là điều mà các kẻ tấn công biết rõ.

Nếu kẻ tấn công Local Attack có thể thực hiện các cuộc tấn công chèn mã độc vào cơ sở dữ liệu (SQL Injection) hoặc có quyền truy cập vào cơ sở dữ liệu thông qua một lỗ hổng cục bộ khác, việc biết trước tiền tố bảng mặc định giúp chúng dễ dàng hơn trong việc xác định các bảng quan trọng như wp_users để lấy thông tin người dùng hoặc wp_options để thay đổi cài đặt website. Thay đổi tiền tố này thành một chuỗi ngẫu nhiên và duy nhất khiến kẻ tấn công Local Attack khó đoán được tên các bảng cơ sở dữ liệu của bạn.

Cách thực hiện:

1. Sao lưu cơ sở dữ liệu và tệp website của bạn trước khi thực hiện. Đây là bước cực kỳ quan trọng.

2. Mở tệp wp-config.php bằng trình soạn thảo văn bản.

Tìm dòng định nghĩa tiền tố bảng, thường là:

$table_prefix = ‘wp_’;

3. Thay đổi ‘wp_’ thành một chuỗi ngẫu nhiên

Ví dụ: ‘abcde12345_’. Chuỗi này chỉ nên chứa chữ cái, số và dấu gạch dưới, và kết thúc bằng dấu gạch dưới.

$table_prefix = ‘abcde12345_’; // Thay đổi tiền tố tại đây

4. Lưu tệp wp-config.php.

5. Truy cập vào cơ sở dữ liệu của bạn (sử dụng phpMyAdmin hoặc công cụ khác).

6. Đổi tên tất cả các bảng hiện có trong cơ sở dữ liệu từ tiền tố cũ (wp_) sang tiền tố mới (abcde12345_).

7. Trong bảng _options (với tiền tố mới, ví dụ: abcde12345_options), tìm dòng option_name là _user_roles và cập nhật tiền tố cũ (wp_) thành tiền tố mới trong trường option_value.

8. Trong bảng _usermeta (với tiền tố mới, ví dụ: abcde12345_usermeta), cập nhật tiền tố cũ (wp_) thành tiền tố mới trong tất cả các dòng trong trường meta_key.

9. Kiểm tra website để đảm bảo mọi thứ hoạt động bình thường.

5.3. Thay Đổi Security Key

WordPress sử dụng các khóa bảo mật (SALTS) trong tệp wp-config.php để tăng cường bảo mật cho cookies và thông tin đăng nhập của người dùng. Các khóa này làm cho việc bẻ khóa thông tin được lưu trong trình duyệt trở nên khó khăn hơn.

Nếu kẻ tấn công Local Attack có quyền truy cập vào tệp wp-config.php (ví dụ: bằng các kỹ thuật Local Attack đã đề cập), chúng có thể lấy các khóa bảo mật này. Với các khóa này, kẻ tấn công có thể lợi dụng các phiên đăng nhập hiện có của người dùng hoặc thực hiện các cuộc tấn công liên quan đến cookie. Việc thay đổi các khóa này sau khi nghi ngờ bị lộ thông tin giúp làm mất hiệu lực của các phiên đăng nhập cũ và cookie bị đánh cắp. Thay đổi chúng định kỳ cũng là một biện pháp tốt.

Cách thực hiện:

1. Truy cập trang tạo khóa bảo mật ngẫu nhiên của WordPress: https://api.wordpress.org/secret-key/1.1/salt/.

2. Sao chép toàn bộ đoạn mã được tạo ra.

3. Mở tệp wp-config.php.

4. Tìm các dòng định nghĩa các khóa bảo mật (AUTH_KEY, SECURE_AUTH_KEY, LOGGED_IN_KEY, NONCE_KEY và các SALT tương ứng).

5. Xóa các dòng cũ và dán đoạn mã mới bạn vừa sao chép vào vị trí đó.

6. Lưu tệp wp-config.php.

Lưu ý: Sau khi thay đổi các khóa này, tất cả người dùng hiện đang đăng nhập vào website của bạn sẽ bị buộc đăng xuất và phải đăng nhập lại.

5.4. Không cho phép sửa file (plugins, theme) trong wp-admin

Theo mặc định, giao diện quản trị WordPress (wp-admin) có trình soạn thảo cho phép bạn chỉnh sửa trực tiếp các tệp mã nguồn của theme và plugin.

Nếu kẻ tấn công Local Attack bằng cách nào đó chiếm được quyền truy cập vào khu vực quản trị WordPress của bạn (dù là tài khoản có quyền hạn thấp hoặc thông qua một lỗ hổng khác), chúng có thể sử dụng trình soạn thảo này để chèn mã độc vào các tệp theme hoặc plugin đang hoạt động. Điều này cho phép chúng duy trì quyền truy cập (backdoor) hoặc thực hiện các hành động độc hại khác. Vô hiệu hóa trình soạn thảo này sẽ loại bỏ con đường tấn công tiềm năng này.

Cách thực hiện:

1. Mở tệp wp-config.php.

Thêm dòng sau vào bất kỳ đâu trong tệp (thường là trước dòng /* That’s all, stop editing! Happy blogging. */):

define( ‘DISALLOW_FILE_EDIT’, true );

2. Lưu tệp wp-config.php. Trình soạn thảo theme và plugin sẽ biến mất khỏi menu “Appearance” và “Plugins” trong wp-admin.

5.5. Không cho phép cài đặt plugins, theme trong wp-admin

Tương tự như chỉnh sửa tệp, giao diện quản trị WordPress cho phép cài đặt plugin và theme trực tiếp từ thư viện WordPress hoặc tải lên từ máy tính.

Nếu kẻ tấn công Local Attack có quyền truy cập vào khu vực quản trị, chúng có thể cài đặt các plugin hoặc theme độc hại đã được chuẩn bị sẵn để chiếm quyền kiểm soát website, tạo backdoor hoặc thực hiện các hành động khác. Vô hiệu hóa chức năng này buộc việc cài đặt/cập nhật phải thực hiện thủ công qua FTP/SFTP, làm chậm và phức tạp hóa hành động của kẻ tấn công.

Cách thực hiện:

1. Mở tệp wp-config.php.

Thêm dòng sau vào bất kỳ đâu trong tệp:

define( ‘DISALLOW_FILE_MODS’, true );

2. Lưu tệp wp-config.php. Các tùy chọn cài đặt và cập nhật plugin/theme trực tiếp trong wp-admin sẽ bị vô hiệu hóa. Bạn sẽ cần sử dụng FTP/SFTP để quản lý plugin và theme.

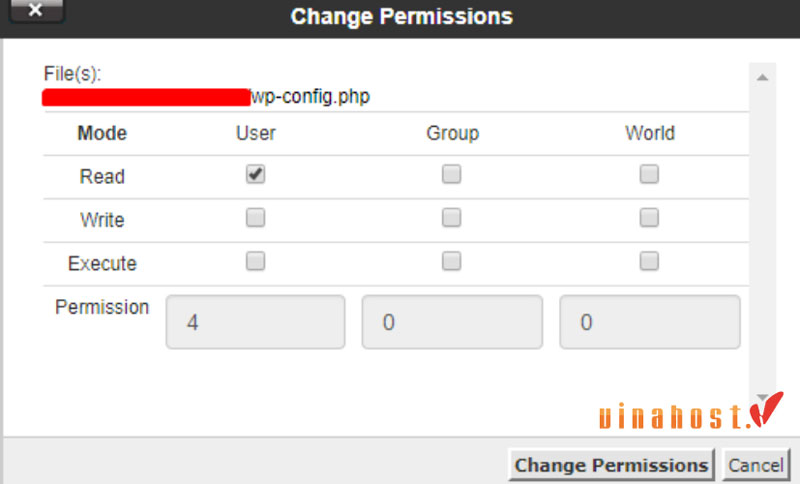

5.6. Chỉnh sửa Chmod file wp-config.php

Quyền hạn tệp (file permissions – chmod) trên hệ thống Linux/Unix quy định ai (chủ sở hữu, nhóm, người khác) được phép đọc, ghi hoặc thực thi một tệp.

Tệp wp-config.php chứa thông tin cực kỳ nhạy cảm. Việc đặt quyền hạn quá rộng (ví dụ: 777 hoặc 755) có thể cho phép các tiến trình khác trên máy chủ hoặc thậm chí người dùng khác (trong môi trường shared hosting) đọc nội dung tệp này nếu họ có quyền truy cập cục bộ. Quyền hạn 400 hoặc 440 là an toàn nhất, chỉ cho phép chủ sở hữu tệp (thường là tài khoản người dùng hosting của bạn) đọc nội dung, và không cho phép ghi hoặc thực thi. Quyền 444 cũng có thể được sử dụng.

Cách thực hiện:

1. Kết nối với máy chủ hosting của bạn bằng FTP/SFTP hoặc trình quản lý tệp.

2. Tìm tệp wp-config.php.

3. Chuột phải vào tệp và chọn “File permissions” (hoặc tương tự).

4. Đặt giá trị quyền hạn là 400 hoặc 440. Một số môi trường shared hosting có thể yêu cầu 444. Tránh xa 644, 666, 755, 777.

5. Lưu lại thay đổi.

5.7. Bảo mật wp-config.php với file .htaccess

Tệp .htaccess (nếu máy chủ web là Apache) cho phép cấu hình các quy tắc cho từng thư mục. Bạn có thể sử dụng nó để ngăn chặn truy cập trực tiếp từ web vào các tệp nhạy cảm.

Mặc dù quyền hạn tệp (chmod) bảo vệ tệp khỏi bị đọc bởi các tiến trình khác trên máy chủ, việc cấu hình .htaccess bảo vệ nó khỏi bị truy cập trực tiếp thông qua trình duyệt web, ngay cả khi có lỗi cấu hình máy chủ web. Dù wp-config.php thường không thể truy cập trực tiếp theo mặc định, thêm lớp bảo vệ này là một biện pháp dự phòng tốt.

Cách thực hiện:

1. Mở hoặc tạo tệp .htaccess trong thư mục gốc cài đặt WordPress của bạn.

Thêm đoạn mã sau vào cuối tệp:

# Protect wp-config.php

<Files wp-config.php>

Order allow,deny

Deny from all

</Files>

2. Lưu tệp .htaccess. Đoạn mã này chỉ thị cho máy chủ web từ chối mọi yêu cầu truy cập trực tiếp đến tệp wp-config.php.

5.8. Bảo mật thư mục wp-content

Thư mục wp-content chứa tất cả các tệp do người dùng tải lên (upload), plugin và theme. Đây là nơi phổ biến mà kẻ tấn công Local Attack cố gắng tải lên và thực thi mã độc thông qua các lỗ hổng tải lên tệp hoặc các Local Attack khác.

Ngăn chặn việc thực thi các tệp mã (ví dụ: .php) trong thư mục uploads và giới hạn quyền truy cập vào các thư mục con khác như plugins và themes sẽ làm giảm khả năng kẻ tấn công Local Attack chạy mã độc cục bộ hoặc truy cập các tệp cấu hình plugin/theme nhạy cảm.

Cách thực hiện:

1. Không cho phép thực thi PHP trong thư mục Uploads:

- Tạo hoặc mở tệp .htaccess trong thư mục wp-content/uploads/.

Thêm đoạn mã sau:

<Files *.php>deny from all

</Files>

- Lưu tệp. Điều này ngăn chặn mọi yêu cầu thực thi tệp .php trong thư mục uploads.

2. Giới hạn quyền truy cập vào các thư mục khác: Bạn có thể thêm các quy tắc .htaccess tương tự hoặc đặt quyền hạn tệp/thư mục (chmod) phù hợp cho các thư mục plugins và themes để giới hạn quyền ghi chỉ cho tài khoản người dùng hosting. Thường thì quyền thư mục nên là 755 và quyền tệp là 644.

5.9. Thay đổi đường dẫn wp-admin

Theo mặc định, trang đăng nhập và quản trị WordPress luôn có đường dẫn cố định là /wp-admin/ và /wp-login.php.

Mặc dù điều này không ngăn chặn hoàn toàn tấn công nội bộ khi kẻ tấn công đã ở bên trong mạng hoặc hệ thống, nó làm giảm nguy cơ các cuộc tấn công nhắm mục tiêu trực tiếp vào trang đăng nhập từ bên ngoài (ví dụ: tấn công Brute Force). Trong một số kịch bản Local Attack (ví dụ: khi kẻ tấn công có khả năng thực hiện các yêu cầu HTTP cục bộ nhưng không có quyền truy cập tệp trực tiếp), việc thay đổi đường dẫn này có thể làm chậm hoặc gây khó khăn cho việc tìm ra giao diện quản trị để tấn công Local Attack.

Cách thực hiện:

- Cách an toàn nhất để làm điều này là sử dụng một plugin bảo mật uy tín cung cấp tính năng đổi URL đăng nhập (ví dụ: WPS Hide Login, iThemes Security, Sucuri Security).

- Sau khi cài đặt và kích hoạt plugin, bạn có thể cấu hình đường dẫn đăng nhập mới trong cài đặt của plugin.

Lưu ý: Đảm bảo bạn ghi nhớ đường dẫn mới này, nếu không bạn sẽ không thể truy cập trang quản trị.

5.10. Sử dụng Plugin quét mã độc tốt nhất

Các plugin bảo mật WordPress cung cấp tính năng quét mã độc giúp kiểm tra các tệp trên website của bạn để tìm kiếm mã độc hại, backdoor, hoặc các dấu hiệu khác của sự xâm nhập.

Nếu Local Attack thành công trong việc chèn mã độc vào các tệp trên website của bạn (ví dụ: thông qua LFI kết hợp tải lên tệp, hoặc chiếm được tài khoản có quyền ghi tệp), plugin quét mã độc có thể giúp phát hiện và cảnh báo bạn về sự hiện diện của chúng, cho phép bạn loại bỏ mã độc trước khi chúng gây ra thiệt hại nghiêm trọng.

Cách thực hiện:

- Chọn một plugin bảo mật uy tín và được đánh giá cao có tính năng quét mã độc (ví dụ: Wordfence Security, Sucuri Security, iThemes Security).

- Cài đặt và kích hoạt plugin.

- Cấu hình plugin để thực hiện quét mã độc định kỳ (hàng ngày hoặc thường xuyên hơn).

- Thiết lập cảnh báo qua email để được thông báo ngay lập tức khi plugin phát hiện vấn đề.

- Thường xuyên xem lại kết quả quét và thực hiện các hành động được khuyến nghị để loại bỏ mã độc hoặc sửa chữa các tệp bị ảnh hưởng.

6. Tổng kết

Local Attack là một hình thức đe dọa dai dẳng và nguy hiểm, xuất phát từ việc kẻ tấn công đã có được sự hiện diện bên trong mạng lưới hoặc hệ thống của bạn. Bằng cách xây dựng các chính sách bảo mật vững chắc, triển khai và duy trì các giải pháp phần mềm an ninh phù hợp, cùng với việc thiết lập cấu trúc mạng an toàn và áp dụng các biện pháp bảo vệ ứng dụng cụ thể như cho WordPress, bạn có thể giảm thiểu đáng kể rủi ro từ các cuộc tấn công nội bộ.

Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc nếu bạn muốn được tư vấn thêm thì có thể liên hệ với VinaHost qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

Svchost.exe là gì? Cách kiểm tra & xử lý virus Svchost.exe

Bytefence Anti-Malware là gì? Hướng dẫn cách xoá chi tiết

Cyber Security là gì? | Tổng quan kiến thức về Cyber Security

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文