Session Hijacking là gì mà khiến nhiều chuyên gia bảo mật phải lo ngại đến vậy? Đây là kỹ thuật tấn công tinh vi, cho phép hacker chiếm đoạt phiên làm việc của người dùng để truy cập trái phép vào hệ thống. Nếu không được nhận diện và ngăn chặn kịp thời, hậu quả có thể là mất dữ liệu, rò rỉ thông tin cá nhân và thiệt hại tài chính nghiêm trọng. Trong bài viết này, VinaHost sẽ giúp bạn hiểu rõ cơ chế hoạt động, các hình thức tấn công phổ biến và cách bảo vệ mình khỏi Session Hijacking một cách hiệu quả nhất.

Bài viết này sẽ là “tấm khiên” bảo vệ bạn bằng cách cung cấp những thông tin cốt lõi sau:

🕵️ Session Hijacking là gì? Bạn sẽ hiểu rõ đây là hình thức tấn công mà hacker đánh cắp Session ID – chiếc chìa khóa định danh phiên làm việc của bạn – để truy cập trái phép vào tài khoản ngân hàng, email, hay mạng xã hội.

🎭 Các hình thức tấn công Session Hijacking phổ biến:

Bài viết sẽ phân tích chi tiết những phương thức tấn công nguy hiểm của Session Hijacking như:

- Session Side Jacking: Nghe lén trên Wi-Fi công cộng không an toàn.

- Cross-site Scripting (XSS): Chèn mã độc vào website để lấy cắp cookie.

- Session Fixation: Gán trước một Session ID cho nạn nhân và chờ họ đăng nhập.

🔍 Dấu hiệu nhận biết và hậu quả: Dấu hiệu bất thường như hoạt động lạ từ tài khoản, bị đăng xuất đột ngột, và hiểu rõ những hậu quả nghiêm trọng của Session Hijacking như mất dữ liệu, thiệt hại tài chính và đánh cắp danh tính.

🛡️ Hướng dẫn ngăn chặn Session Hijacking hiệu quả:

Đây là phần quan trọng nhất, trang bị cho bạn những giải pháp bảo mật thiết thực như:

- Luôn sử dụng HTTPS: Tìm biểu tượng ổ khóa 🔒 khi truy cập web.

- Cảnh giác với Wi-Fi công cộng: Hạn chế thực hiện giao dịch quan trọng.

- Kích hoạt xác thực hai yếu tố (2FA): Lớp phòng thủ cuối cùng ngay cả khi Session ID bị lộ.

- Sử dụng VPN: Mã hóa toàn bộ kết nối để ngăn chặn nghe lén.

Đừng để một cuộc tấn công Session Hijacking làm bạn trở thành nạn nhân! Hãy đọc ngay để trang bị kiến thức bảo mật cho chính mình. 🚀

1. Session Hijacking là gì?

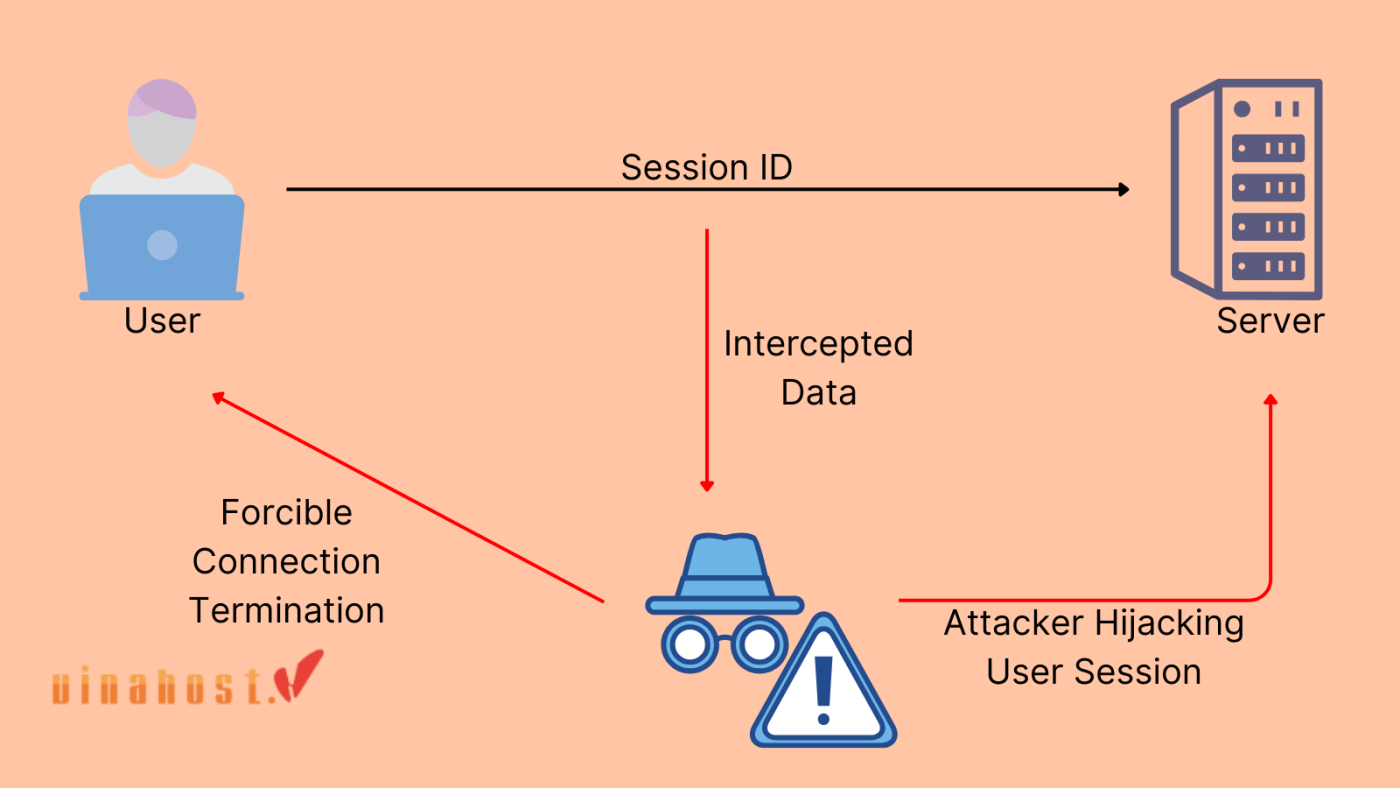

Session Hijacking (tấn công chiếm quyền của phiên làm việc) là một hình thức tấn công an ninh mạng, trong đó kẻ tấn công đánh cắp hoặc chiếm quyền điều khiển một phiên làm việc (session) đang diễn ra giữa người dùng và máy chủ. Khi phiên làm việc bị chiếm đoạt, hacker có thể truy cập vào tài khoản người dùng, thao túng dữ liệu hoặc thực hiện các hành vi trái phép mà không cần thông tin đăng nhập chính thức.

Trong hầu hết các ứng dụng web hiện nay, sau khi người dùng đăng nhập thành công, một phiên làm việc sẽ được tạo và được duy trì bằng một Session ID – thường là chuỗi ký tự định danh duy nhất. Nếu kẻ tấn công lấy được Session ID này, họ có thể đóng giả người dùng đó và truy cập vào hệ thống như thể là người dùng thực sự.

Ví dụ đơn giản: Giả sử bạn đăng nhập vào tài khoản ngân hàng trực tuyến, hệ thống sẽ tạo ra một Session ID để ghi nhớ bạn là người đã xác thực. Nếu hacker đánh cắp được Session ID này thông qua mạng Wi-Fi công cộng không an toàn hoặc lỗ hổng trên trình duyệt, họ có thể chiếm quyền truy cập tài khoản của bạn mà không cần biết mật khẩu.

>> Xem thêm: Tấn công mạng là gì? 8 Hình thức tấn công mạng phổ biến

2. Nguyên lý hoạt động của Session Hijacking

Để hoạt động của Session Hijacking thành công, kẻ tấn công không cần đến mật khẩu, cũng không cần tài khoản chỉ cần một đoạn mã Session ID bị lộ, và hacker có thể chiếm toàn bộ quyền điều khiển phiên làm việc của bạn. Nghe có vẻ đơn giản, nhưng chính sự đơn giản ấy lại khiến kiểu tấn công này trở nên nguy hiểm bậc nhất hiện nay.

Mọi thứ bắt đầu từ một phiên làm việc tưởng chừng vô hại

Khi người dùng đăng nhập vào một website, máy chủ sẽ tạo ra một phiên làm việc duy nhất, được nhận diện bằng Session ID – một chuỗi định danh gửi về trình duyệt người dùng qua cookie hoặc URL. Trong suốt quá trình tương tác, chính Session ID này giúp hệ thống ghi nhớ bạn là ai, để không phải đăng nhập lại ở mỗi lần chuyển trang.

Thế nhưng, chính sự tiện lợi này lại là lỗ hổng chết người nếu Session ID không được mã hóa hoặc bảo vệ đúng chuẩn. Trên các kết nối không an toàn như HTTP hoặc Wi-Fi công cộng, đoạn mã này có thể bị rò rỉ và lọt vào tay kẻ xấu.

Hacker không cần phá mật khẩu – chỉ cần đánh cắp Session ID

Sau khi tiếp cận được Session ID, hacker có thể sử dụng nhiều kỹ thuật tấn công phổ biến trong Session Hijacking như nghe lén gói tin trên mạng Wi-Fi công cộng, khai thác lỗ hổng XSS để tiêm mã độc, hoặc tạo ra các phiên giả mạo bằng cách gán trước một Session ID (Session Fixation). Một khi đã có trong tay Session ID, hacker chỉ cần gửi nó đến máy chủ đích và hệ thống sẽ nhận nhầm đó là phiên làm việc hợp lệ của người dùng thật.

Nguy hiểm hơn cả: bạn không hề hay biết mình đang bị theo dõi

Điều khiến Session Hijacking nguy hiểm là: hacker không cần biết tên đăng nhập hay mật khẩu, bởi mọi thứ cần thiết để chiếm quyền đã nằm trong Session ID. Với quyền truy cập này, họ có thể thực hiện các thao tác y như chủ tài khoản: xem thông tin cá nhân, gửi giao dịch, thay đổi cài đặt hoặc thậm chí chiếm đoạt tài khoản hoàn toàn.

Đây cũng chính là lý do tại sao việc nhận diện dấu hiệu và triển khai các biện pháp phòng ngừa Session Hijacking là cực kỳ cấp thiết, đặc biệt với những hệ thống không được bảo vệ bởi các cơ chế xác thực nâng cao như 2FA hoặc xác minh thiết bị.

3. Các kiểu tấn công Session Hijacking

Session Hijacking không chỉ xảy ra theo một cách duy nhất. Trên thực tế, có nhiều phương pháp khác nhau mà hacker có thể sử dụng để chiếm quyền điều khiển phiên làm việc của người dùng. Mỗi kỹ thuật tấn công đều khai thác một điểm yếu riêng trong quá trình truyền tải, lưu trữ hoặc xác thực Session ID. Dưới đây là 5 kỹ thuật tấn công Session Hijacking thường gặp nhất hiện nay:

3.1. Brute force

Brute Force là kỹ thuật tấn công bằng cách thử liên tục nhiều chuỗi Session ID ngẫu nhiên cho đến khi tìm được một mã hợp lệ. Phương pháp này tuy đơn giản nhưng vẫn hiệu quả nếu hệ thống sử dụng Session ID yếu hoặc thiếu cơ chế bảo vệ.

Cách thức hoạt động

Kẻ tấn công sử dụng công cụ tự động để gửi hàng loạt yêu cầu đến máy chủ, mỗi yêu cầu chứa một Session ID khác nhau. Nếu hệ thống không giới hạn số lần thử và Session ID dễ đoán, khả năng trúng đích là hoàn toàn có thể xảy ra.

Điểm yếu mà hacker khai thác

- Session ID quá đơn giản → dễ bị đoán trúng.

- Không giới hạn số lần thử → hacker dễ dàng chạy tool tấn công.

- Thiếu xác thực bổ sung (IP, thiết bị) → kẻ tấn công dễ vượt mặt hệ thống.

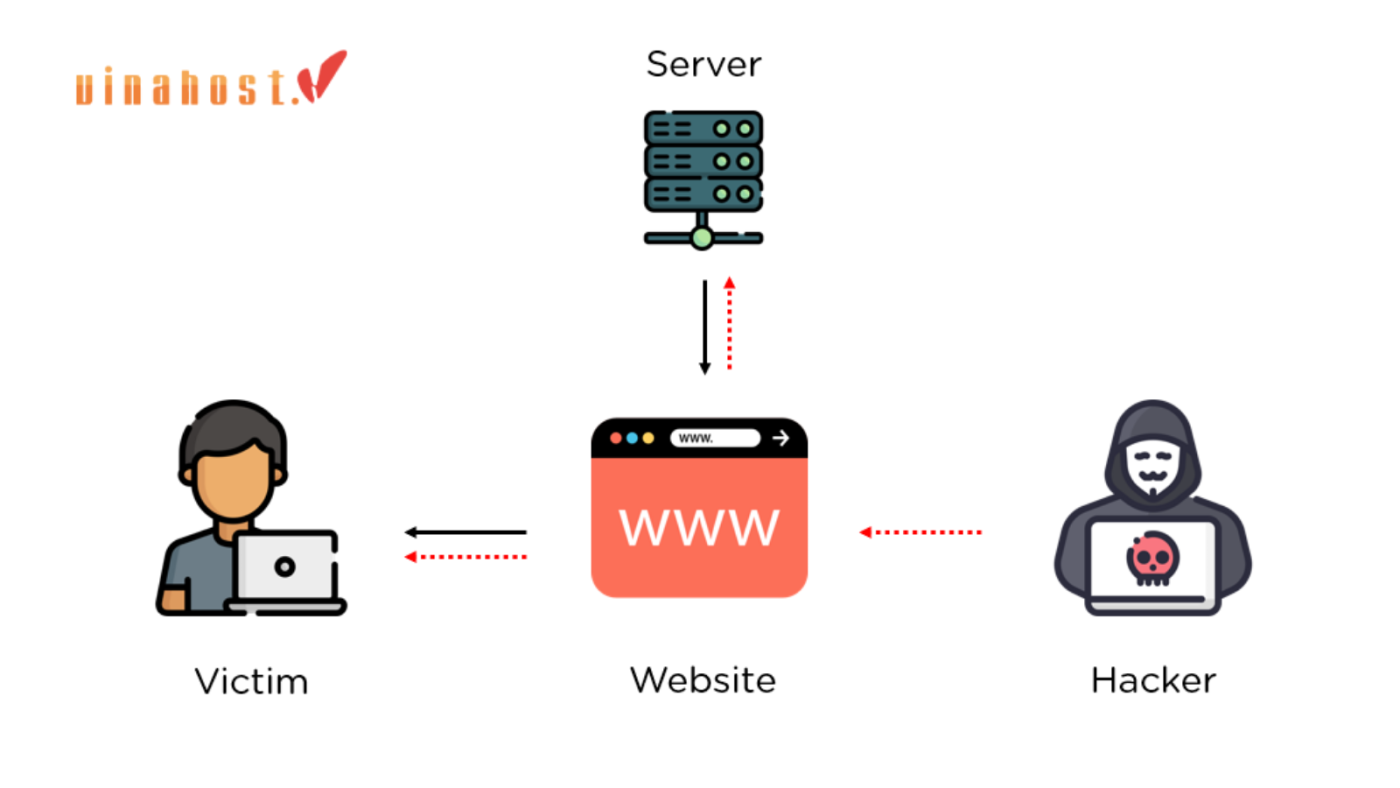

3.2. Cross-site scripting (XSS)

Cross-site Scripting (XSS), hay còn gọi là tấn công kịch bản chéo trang, là kỹ thuật cho phép kẻ tấn công chèn mã JavaScript độc hại vào các thành phần đầu vào của website (như ô tìm kiếm, bình luận, biểu mẫu…). Đây là một phương thức tấn công gián tiếp trong Session Hijacking, giúp hacker đánh cắp Session ID của người dùng thông qua trình duyệt.

Cách thức hoạt động

Khi người dùng truy cập một trang đã bị chèn mã độc, đoạn script tự động thực thi trên trình duyệt và lấy cắp Session ID – sau đó gửi về máy chủ của kẻ tấn công. Với mã phiên này, hacker có thể giả mạo phiên làm việc, truy cập tài khoản mà không cần mật khẩu.

Điểm yếu mà hacker khai thác

- Website không lọc hoặc mã hóa dữ liệu đầu vào → dễ bị chèn mã độc.

- Cookie lưu Session ID không được đặt thuộc tính HttpOnly → script dễ truy cập.

- Thiếu xác thực theo IP, thiết bị hoặc thời gian hoạt động → hacker dễ sử dụng lại phiên.

3.3. Malware

Malware (phần mềm độc hại) là một trong những công cụ hiệu quả giúp hacker thực hiện Session Hijacking. Thay vì tìm cách chiếm quyền từ bên ngoài, malware được cài trực tiếp vào thiết bị người dùng để theo dõi, đánh cắp và gửi lại Session ID cho kẻ tấn công mà không cần tương tác thêm.

Cách thức hoạt động

Kẻ tấn công thường phát tán malware qua email, đường dẫn độc hại, hoặc các file đính kèm ngụy trang. Khi nạn nhân mở hoặc cài đặt phần mềm này, mã độc sẽ âm thầm hoạt động trong nền và quét toàn bộ cookie, session, dữ liệu đăng nhập đang lưu trong trình duyệt.

Sau khi thu thập được Session ID, malware sẽ tự động gửi về máy chủ điều khiển từ xa. Hacker chỉ cần dùng Session ID đó để chiếm quyền truy cập, giống như đang đăng nhập bằng tài khoản thật.

Kẽ hở bị khai thác

- Thiết bị không có phần mềm bảo mật → dễ bị nhiễm mã độc.

- Trình duyệt lưu session mà không mã hóa → dễ bị đọc dữ liệu.

- Không có cảnh báo khi phát hiện hành vi bất thường → hacker thao túng tài khoản mà không bị phát hiện.

>> Xem thêm: ClickFix Malware là gì? | cách phòng tránh hiệu quả

3.4. Session Side Jacking

Session Side Jacking là kỹ thuật tấn công nhằm đánh cắp Session ID bằng cách nghe lén lưu lượng mạng, đặc biệt hiệu quả trên các kết nối không được mã hóa như mạng Wi-Fi công cộng. Đây là một hình thức phổ biến trong các cuộc Session Hijacking khi người dùng không sử dụng giao thức HTTPS an toàn.

Cách thức hoạt động

Khi người dùng đăng nhập vào một website qua kết nối HTTP, thông tin phiên (bao gồm cả Session ID) sẽ được truyền dưới dạng văn bản thuần. Hacker chỉ cần sử dụng công cụ nghe lén (packet sniffer) để bắt các gói tin và trích xuất Session ID từ dữ liệu truyền về. Sau đó, họ dễ dàng tái sử dụng mã phiên này để truy cập trái phép vào hệ thống.

Kẽ hở bị khai thác

- Website không sử dụng HTTPS → dữ liệu gửi/nhận không được mã hóa.

- Người dùng đăng nhập qua Wi-Fi công cộng → kết nối dễ bị chặn bắt.

- Không có bảo vệ token hoặc giới hạn thiết bị truy cập → hacker dễ chiếm quyền phiên làm việc.

3.5. Session Fixation

Session Fixation là kỹ thuật tấn công Session Hijacking trong đó hacker gán trước một Session ID hợp lệ cho nạn nhân, sau đó chờ người dùng đăng nhập vào phiên đó để chiếm quyền sử dụng. Đây là một hình thức Session Hijacking tinh vi, khai thác chính cơ chế quản lý phiên của ứng dụng web.

Cách thức hoạt động

Kẻ tấn công khởi tạo một phiên làm việc trên website và lấy Session ID được cấp sẵn. Sau đó, họ dụ người dùng truy cập vào một liên kết có chứa mã phiên này (ví dụ qua email, tin nhắn, link ngụy trang…). Khi người dùng đăng nhập, hệ thống vẫn sử dụng Session ID cũ vốn do hacker kiểm soát, từ đó tạo điều kiện để chiếm quyền truy cập mà không cần đánh cắp thông tin gì thêm.

Kẽ hở bị khai thác

- Ứng dụng không tạo mới Session ID sau khi đăng nhập → cho phép tái sử dụng mã phiên cũ.

- Session ID truyền qua URL hoặc lưu không an toàn → dễ bị lộ.

- Không kiểm tra nguồn gốc phiên làm việc → hệ thống tin tưởng phiên có sẵn.

>> Xem thêm: Adware là gì? | Tổng quan kiến thức về Adware

4. Các công cụ khai thác Session Hijacking

Đằng sau mỗi cuộc tấn công Session Hijacking thường là sự hỗ trợ của các công cụ chuyên dụng, giúp hacker dễ dàng đánh cắp, phân tích và tái sử dụng phiên làm việc. Dưới đây là những công cụ phổ biến thường được sử dụng trong các tình huống Session Hijacking ngoài thực tế.

4.1. CookieCadger

CookieCadger là một công cụ mã nguồn mở được dùng phổ biến trong các cuộc tấn công Session Hijacking. Nó hoạt động bằng cách quét lưu lượng mạng để tìm và trích xuất các cookie phiên đặc biệt là trên các kết nối HTTP không mã hóa.

Khi người dùng truy cập vào các website mà không sử dụng HTTPS, CookieCadger có thể dễ dàng chặn và phân tích các gói tin để lấy Session ID. Sau đó, hacker có thể sử dụng mã phiên này để truy cập vào tài khoản người dùng mà không cần đăng nhập.

Với giao diện đơn giản, dễ thao tác, CookieCadger không chỉ được sử dụng trong thử nghiệm bảo mật mà còn là công cụ nguy hiểm nếu rơi vào tay kẻ xấu. Nó đặc biệt hiệu quả trong môi trường mạng Wi-Fi công cộng – nơi người dùng thường chủ quan về mức độ an toàn kết nối.

4.2. DroidSheep

DroidSheep là một ứng dụng dành cho Android, cho phép hacker dễ dàng đánh cắp phiên đăng nhập của người dùng khi họ truy cập các website không mã hóa (HTTP) qua Wi-Fi công cộng. Đây là một trong những công cụ di động nổi bật thường được sử dụng trong các cuộc tấn công Session Hijacking.

DroidSheep hoạt động bằng cách phân tích lưu lượng mạng không dây để phát hiện và thu thập các cookie phiên từ những thiết bị khác cùng kết nối mạng. Sau đó, hacker có thể sử dụng các cookie này để truy cập vào tài khoản của nạn nhân mà không cần đăng nhập.

Vì thiết kế dành riêng cho thiết bị di động, DroidSheep giúp hacker dễ dàng thực hiện tấn công mọi lúc, mọi nơi – biến nó thành một công cụ nguy hiểm trong môi trường mạng công cộng không an toàn.

4.3. FireSheep

FireSheep là một tiện ích mở rộng cho trình duyệt Firefox, được phát triển nhằm minh họa tính dễ tổn thương của các kết nối HTTP không mã hóa. Tuy ban đầu được tạo ra với mục đích giáo dục, FireSheep nhanh chóng trở thành công cụ phổ biến trong các cuộc tấn công Session Hijacking.

Sau khi cài đặt, FireSheep cho phép người dùng quét mạng Wi-Fi để phát hiện các session cookie không được bảo vệ. Khi một người dùng đăng nhập vào website qua HTTP, FireSheep có thể thu thập cookie và tái tạo phiên đăng nhập ngay trong trình duyệt chỉ bằng một cú nhấp chuột.

FireSheep từng gây ra làn sóng tranh cãi lớn trong cộng đồng bảo mật vì sự đơn giản và hiệu quả của nó, đồng thời cũng là lời cảnh tỉnh mạnh mẽ cho các website chưa triển khai HTTPS đầy đủ.

4.4. Paros Proxy

Paros Proxy là một proxy tool mã nguồn mở được thiết kế để giám sát, chỉnh sửa và phân tích lưu lượng HTTP/HTTPS giữa trình duyệt và máy chủ web. Công cụ này thường được các chuyên gia bảo mật sử dụng trong các bài kiểm thử xâm nhập (pentest), nhưng cũng có thể bị lạm dụng trong các cuộc Session Hijacking.

Paros Proxy cho phép kẻ tấn công theo dõi chi tiết các yêu cầu HTTP, tìm kiếm lỗ hổng và trích xuất Session ID từ cookie hoặc tham số URL. Bằng cách thay đổi thông tin phiên hoặc giả lập các yêu cầu hợp lệ, hacker có thể chiếm quyền truy cập mà không cần thông tin đăng nhập thực.

Dù không đơn giản như FireSheep hay DroidSheep, nhưng Paros Proxy lại mạnh mẽ và linh hoạt, thích hợp cho các cuộc tấn công nâng cao – đặc biệt khi kết hợp với các kỹ thuật như Session Fixation hoặc khai thác XSS.

5. Hậu quả của Session Hijacking

Sau khi đã hiểu rõ các kỹ thuật tấn công và công cụ hỗ trợ, giờ là lúc nhìn nhận những hệ lụy nghiêm trọng mà Session Hijacking có thể gây ra. Việc chiếm đoạt một Session ID tưởng chừng đơn giản nhưng có thể mở ra cánh cửa cho hacker truy cập trái phép, đánh cắp dữ liệu và gây thiệt hại nặng nề cho cả người dùng lẫn tổ chức. Dưới đây là những hậu quả phổ biến và nguy hiểm nhất của Session Hijacking trong thực tế.

5.1. Mất dữ liệu và thông tin nhạy cảm

Một trong những hậu quả trực tiếp và nghiêm trọng nhất của Session Hijacking là nguy cơ mất quyền kiểm soát đối với dữ liệu cá nhân hoặc thông tin nhạy cảm. Khi hacker chiếm đoạt phiên làm việc, họ có thể dễ dàng truy cập vào các khu vực được bảo vệ trên hệ thống – nơi lưu trữ tài liệu nội bộ, thông tin khách hàng, email, tin nhắn riêng tư hoặc dữ liệu thanh toán.

Trong môi trường doanh nghiệp, điều này có thể dẫn đến rò rỉ dữ liệu chiến lược, kế hoạch kinh doanh hoặc thông tin mật, gây ảnh hưởng nghiêm trọng đến khả năng cạnh tranh. Còn với người dùng cá nhân, mất mát có thể là tài liệu cá nhân, hình ảnh riêng tư hoặc thông tin y tế, tài chính – những thứ tưởng chừng chỉ có họ mới nắm giữ.

5.2. Thiệt hại tài chính

Session Hijacking không chỉ dừng lại ở việc chiếm quyền truy cập, mà còn là mối đe dọa trực tiếp đến tài sản của người dùng và doanh nghiệp. Khi hacker nắm quyền kiểm soát phiên làm việc, họ có thể thực hiện các hành động giả mạo như chuyển khoản, mua hàng, thay đổi thông tin thanh toán hoặc truy cập vào hệ thống quản lý tài chính nội bộ.

Đối với cá nhân, hậu quả mà Session Hijacking có thể gây ra là bị trừ tiền trái phép, đánh cắp thẻ tín dụng hoặc mất quyền kiểm soát ví điện tử. Còn đối với môi trường doanh nghiệp, Session Hijacking gây ra thiệt hại vô cùng nặng nề như tài chính có thể đến từ việc hacker thao túng các giao dịch, chiếm đoạt tài khoản đối tác hoặc gây rối loạn hệ thống kế toán.

5.3. Đánh cắp danh tính

Một khi đã chiếm quyền phiên làm việc thông qua Session Hijacking, hacker có thể mạo danh người dùng để thực hiện hàng loạt hành vi trái phép. Từ việc gửi email, tin nhắn giả mạo đến thay đổi thông tin cá nhân, mọi thao tác đều diễn ra như thể chính người dùng đang thực hiện bởi hệ thống đã tin rằng phiên làm việc là hợp lệ.

Hành vi này được gọi là đánh cắp danh tính (identity theft) một trong những hậu quả nghiêm trọng và khó lường nhất. Hacker có thể sử dụng danh tính bị đánh cắp để đăng ký dịch vụ tài chính, vay mượn tiền, lừa đảo người thân hoặc thậm chí tạo hồ sơ giả để tiếp cận các hệ thống khác.

Nguy hiểm hơn, người dùng thường chỉ phát hiện ra khi đã có hậu quả xảy ra: tài khoản bị khóa, thông tin bị thay đổi, hoặc nhận được các cảnh báo từ dịch vụ không hề sử dụng. Khi đó, việc khôi phục quyền kiểm soát sẽ trở nên khó khăn, tốn kém và đầy rủi ro.

5.4. Ảnh hưởng đến uy tín và niềm tin

Bên cạnh thiệt hại tài chính hay rò rỉ thông tin, Session Hijacking còn gây ra hậu quả dài hạn và khó khắc phục nhất: đánh mất uy tín và niềm tin từ người dùng, đối tác hoặc khách hàng.

Đối với cá nhân, việc bị chiếm đoạt tài khoản và sử dụng để phát tán nội dung độc hại, lừa đảo hoặc gây rối có thể khiến họ mất đi sự tin tưởng từ bạn bè, đồng nghiệp. Danh tiếng cá nhân bị ảnh hưởng, trong khi nạn nhân lại phải mất thời gian để giải thích và khắc phục hậu quả.

Với doanh nghiệp, hậu quả mà Session Hijacking gây ra còn nghiêm trọng hơn. Một phiên làm việc bị đánh cắp có thể là điểm khởi đầu cho một cuộc tấn công chuỗi – từ đó gây rò rỉ thông tin khách hàng, dữ liệu giao dịch hoặc email nội bộ. Khi sự cố bảo mật bị phát hiện, khách hàng có thể mất niềm tin vào hệ thống, dẫn đến mất mát về doanh thu, khách hàng rời bỏ hoặc ảnh hưởng đến hình ảnh thương hiệu.

Trong thời đại mà trải nghiệm và niềm tin người dùng là yếu tố sống còn, một cuộc tấn công Session Hijacking dù nhỏ cũng có thể kéo theo tổn thất lớn về mặt danh tiếng.

5.5. Truy cập trái phép vào hệ thống

Một khi đã chiếm được Session ID, hacker gần như có chìa khóa để ra vào hệ thống mà không cần vượt qua bất kỳ lớp xác thực nào. Đây chính là điểm nguy hiểm nhất của Session Hijacking – việc truy cập trái phép không qua đăng nhập, nhưng vẫn được hệ thống công nhận như một phiên làm việc hợp lệ.

Từ quyền truy cập này, hacker có thể tiến xa hơn: kiểm soát dashboard quản trị, truy cập cơ sở dữ liệu, thay đổi phân quyền hoặc triển khai mã độc vào hệ thống. Trong môi trường doanh nghiệp hoặc các nền tảng trực tuyến, đây có thể là bước đệm để hacker cài cắm backdoor, mở rộng phạm vi tấn công hoặc phá hoại toàn bộ hệ thống nội bộ.

Điều đáng lo ngại là quá trình này thường diễn ra âm thầm, khó phát hiện nếu hệ thống không có cơ chế giám sát phiên nâng cao hoặc cảnh báo hành vi bất thường. Khi phát hiện ra, hệ thống có thể đã bị chiếm quyền kiểm soát hoàn toàn – kéo theo hàng loạt hệ lụy về dữ liệu, bảo mật và vận hành.

5.6. Vi phạm các quy định về bảo vệ dữ liệu

Trong kỷ nguyên số, dữ liệu cá nhân và bảo mật thông tin đang được pháp luật nhiều quốc gia bảo vệ nghiêm ngặt thông qua các bộ luật như GDPR (Châu Âu), CCPA (California) hay Luật An ninh mạng tại Việt Nam. Khi xảy ra Session Hijacking, việc dữ liệu người dùng bị truy cập trái phép, rò rỉ hoặc khai thác sai mục đích đồng nghĩa với việc tổ chức có thể đã vi phạm các quy định pháp lý hiện hành.

Điều này không chỉ kéo theo các án phạt tài chính lớn mà còn ảnh hưởng nghiêm trọng đến uy tín thương hiệu. Tại nhiều quốc gia, doanh nghiệp có nghĩa vụ phải báo cáo các sự cố an ninh mạng – nếu không, mức phạt càng cao và rủi ro pháp lý càng lớn. Ngoài ra, người dùng cũng có quyền yêu cầu bồi thường nếu thiệt hại xảy ra do quản lý phiên làm việc kém an toàn.

Việc để xảy ra Session Hijacking không còn đơn thuần là một rủi ro kỹ thuật – nó đã trở thành một vấn đề pháp lý, bắt buộc doanh nghiệp phải nghiêm túc đầu tư vào bảo mật phiên và tuân thủ các tiêu chuẩn bảo vệ dữ liệu.

>> Xem thêm: Worm là gì? | So sánh giữa Worm máy tính & Virus máy tính

6. Dấu hiệu nhận biết Session Hijacking

Một trong những thách thức lớn nhất khi đối mặt với Session Hijacking là việc tấn công thường diễn ra âm thầm, khiến người dùng và quản trị hệ thống rất khó phát hiện. Tuy nhiên, nếu để ý kỹ, vẫn có một số dấu hiệu bất thường cho thấy phiên làm việc có thể đã bị chiếm đoạt. Việc nhận biết sớm Session Hijacking từ các dấu hiệu này là bước đầu quan trọng để hạn chế thiệt hại.

- Hoạt động lạ từ tài khoản: Nếu người dùng phát hiện có hành vi truy cập, thay đổi cài đặt, hoặc thực hiện thao tác mà họ không hề thực hiện – đó có thể là dấu hiệu cảnh báo rõ ràng về Session Hijacking đang xảy ra. Ví dụ: email gửi đi mà không rõ nội dung, mật khẩu bị đổi, hoặc tài khoản bị đăng xuất bất ngờ khỏi hệ thống.

- Đăng nhập từ vị trí hoặc thiết bị lạ: Một cảnh báo phổ biến khác là việc hệ thống ghi nhận các lần đăng nhập từ vị trí địa lý không xác định, hoặc từ thiết bị chưa từng sử dụng trước đó. Những hành vi này có thể là dấu hiệu cho thấy kẻ tấn công đang lợi dụng Session ID đã bị đánh cắp để truy cập trái phép.

- Phiên làm việc kết thúc bất thường: Bị đăng xuất đột ngột mà không rõ lý do hoặc nhận được thông báo tài khoản đã đăng nhập ở nơi khác là một chỉ dấu đáng lưu ý về Session Hijacking. Điều này cho thấy có thể có phiên song song đang chạy và hacker đang chiếm quyền điều khiển phiên đó.

- Lỗi xác thực hoặc yêu cầu đăng nhập lại liên tục: Việc hệ thống liên tục yêu cầu xác thực lại dù người dùng không thay đổi gì, hoặc xuất hiện lỗi không rõ nguyên nhân khi truy cập chức năng quen thuộc, có thể là dấu hiệu rằng Session ID đã bị thay đổi hoặc bị chiếm quyền.

- Hoạt động bất thường trong nhật ký hệ thống: Đối với quản trị viên hệ thống, việc phát hiện những hoạt động bất thường trong log như cùng một tài khoản truy cập từ nhiều địa chỉ IP khác nhau trong thời gian ngắn là một chỉ báo rõ ràng về nguy cơ Session Hijacking đang xảy ra.

7. Hướng dẫn cách ngăn chặn Session Hijacking hiệu quả

Sau khi nhận diện được các dấu hiệu nghi ngờ, điều quan trọng là cần hành động kịp thời để bảo vệ phiên làm việc của bạn trước các rủi ro tiềm ẩn của Session Hijacking. Việc thực hiện đồng thời các biện pháp kỹ thuật và thay đổi thói quen sử dụng internet sẽ giúp giảm thiểu đáng kể nguy cơ bị chiếm quyền truy cập phiên.

Dưới đây là những cách ngăn chặn hiệu quả Session Hijacking mà người dùng và doanh nghiệp nên ưu tiên áp dụng:

7.1. Luôn sử dụng HTTPS và HSTS

Sử dụng kết nối HTTPS là bước đầu tiên và quan trọng nhất để bảo vệ phiên làm việc khỏi nguy cơ Session Hijacking. Khác với HTTP thông thường, HTTPS mã hóa toàn bộ dữ liệu truyền tải giữa trình duyệt và máy chủ, giúp ngăn chặn kẻ tấn công “nghe lén” và đánh cắp thông tin như Session ID.

Tuy nhiên, chỉ dùng HTTPS thôi vẫn chưa đủ. Đó là lý do vì sao cần triển khai thêm HSTS (HTTP Strict Transport Security), đây là một cơ chế giúp trình duyệt luôn bắt buộc sử dụng giao thức HTTPS trong mọi lần truy cập, kể cả khi người dùng vô tình gõ nhầm địa chỉ không có “s”.

7.2. Sử dụng phần mềm bảo mật

Một trong những cách hiệu quả để ngăn chặn Session Hijacking là sử dụng phần mềm bảo mật đáng tin cậy. Các chương trình diệt virus, tường lửa cá nhân và công cụ chống phần mềm gián điệp giúp phát hiện và ngăn chặn kịp thời những mối đe dọa ẩn trong hệ thống bao gồm cả các hành vi đánh cắp phiên làm việc.

Phần mềm bảo mật còn giúp giám sát lưu lượng mạng, cảnh báo khi có kết nối bất thường hoặc khi dữ liệu bị truy xuất trái phép. Đây là lớp bảo vệ quan trọng giúp người dùng giảm thiểu rủi ro bị hacker chiếm quyền điều khiển phiên truy cập.

7.3. Tránh truy cập WiFi công cộng không an toàn

WiFi công cộng như tại quán cà phê, sân bay hay trung tâm thương mại,… là môi trường lý tưởng để hacker thực hiện Session Hijacking. Vì đa số các mạng này không được mã hóa đúng chuẩn, kẻ tấn công có thể dễ dàng chặn bắt lưu lượng truy cập và đánh cắp Session ID mà không cần xâm nhập sâu vào thiết bị.

Khi người dùng đăng nhập tài khoản cá nhân hoặc thực hiện giao dịch quan trọng qua WiFi công cộng, mọi thông tin gửi đi đều có nguy cơ bị theo dõi. Hacker có thể sử dụng các công cụ như packet sniffer để “nghe lén” phiên làm việc và chiếm quyền điều khiển.

Tốt nhất bạn nên hạn chế tối đa việc truy cập tài khoản nhạy cảm hoặc gửi thông tin cá nhân khi đang kết nối với WiFi công cộng. Nếu bắt buộc phải sử dụng, hãy kết hợp với VPN để mã hóa toàn bộ lưu lượng truy cập và bảo vệ phiên làm việc an toàn hơn.

7.4. Không nhấp vào các liên kết đáng ngờ

Một trong những chiêu thức phổ biến mà hacker sử dụng để thực hiện Session Hijacking là dụ người dùng nhấp vào các liên kết độc hại. Các đường link này thường được gửi qua email, tin nhắn, mạng xã hội hoặc chèn trong các quảng cáo giả mạo. Khi người dùng bấm vào, trình duyệt có thể bị chuyển hướng, tiêm mã độc hoặc tự động gửi thông tin phiên làm việc về cho kẻ tấn công.

Đặc biệt, kỹ thuật phishing kết hợp XSS thường được sử dụng để đánh cắp Session ID một cách âm thầm. Chỉ cần một cú nhấp chuột, toàn bộ quyền truy cập có thể rơi vào tay hacker mà người dùng không hề hay biết.

Lời khuyên: Tuyệt đối không nhấp vào liên kết lạ, đặc biệt từ nguồn không rõ ràng. Luôn kiểm tra kỹ địa chỉ URL và sử dụng trình duyệt có tính năng cảnh báo bảo mật để tránh trở thành nạn nhân của các cuộc tấn công chiếm quyền phiên làm việc.

7.5. Xóa bộ nhớ cache và cookie định kỳ

Bộ nhớ cache và cookie giúp người dùng lướt web nhanh hơn, ghi nhớ trạng thái đăng nhập, sở thích… Tuy nhiên, nếu không được quản lý đúng cách, đây cũng chính là kho dữ liệu tiềm ẩn nguy cơ bị khai thác trong các cuộc tấn công Session Hijacking.

Hacker có thể lợi dụng cookie chưa được mã hóa hoặc bảo vệ kém để lấy cắp Session ID, từ đó truy cập vào phiên làm việc hợp lệ của người dùng. Trong nhiều trường hợp, chỉ cần một file cookie bị rò rỉ, toàn bộ quyền truy cập tài khoản đã bị đánh cắp mà không cần thông tin đăng nhập.

Giải pháp đơn giản nhưng hiệu quả: Xóa cache và cookie định kỳ. Điều này giúp làm mới dữ liệu đăng nhập, loại bỏ các thông tin nhạy cảm đã lưu và hạn chế tối đa khả năng hacker truy xuất lại các phiên cũ.

7.6. Bật xác thực hai yếu tố (2FA/MFA)

Một trong những cách hiệu quả nhất để ngăn chặn Session Hijacking chính là kích hoạt xác thực hai yếu tố (2FA) hoặc xác thực đa yếu tố (MFA). Cơ chế này yêu cầu người dùng cung cấp thêm một lớp xác minh – thường là mã OTP qua SMS, email, ứng dụng bảo mật hoặc khóa bảo mật vật lý – ngoài tên đăng nhập và mật khẩu.

Ngay cả khi Session ID bị đánh cắp, hacker vẫn không thể truy cập được tài khoản nếu không có yếu tố xác thực bổ sung. Điều này làm giảm đáng kể khả năng tấn công thành công và giúp bảo vệ người dùng khỏi nguy cơ chiếm quyền truy cập.

7.7. Sử dụng VPN

Một trong những nguy cơ lớn nhất dẫn đến Session Hijacking là việc truy cập mạng không an toàn – đặc biệt là WiFi công cộng. Để chủ động bảo vệ phiên làm việc khỏi nguy cơ bị chặn bắt, VPN (Virtual Private Network) chính là lựa chọn đáng tin cậy.

VPN hoạt động như một lớp khiên bảo mật, mã hóa toàn bộ dữ liệu trao đổi giữa thiết bị của bạn và máy chủ. Nhờ đó, các thông tin nhạy cảm như Session ID, mật khẩu hay token xác thực sẽ không dễ dàng bị hacker đánh cắp – kể cả khi bạn đang dùng cùng một mạng với họ.

Hãy dành thời gian chọn một dịch vụ VPN uy tín sẽ là khoản đầu tư xứng đáng, đặc biệt nếu bạn thường xuyên làm việc từ xa, sử dụng WiFi ở quán cà phê, sân bay hoặc nơi công cộng.

>> Xem thêm: Cyber Security là gì? | Tổng quan kiến thức về Cyber Security

8. Tổng kết

Session Hijacking không còn là khái niệm xa lạ trong thế giới bảo mật ngày nay, đặc biệt khi các cuộc tấn công mạng ngày càng tinh vi và khó lường. Từ việc hiểu rõ cách thức hoạt động, nhận diện các kỹ thuật tấn công phổ biến, cho đến nhận biết dấu hiệu cảnh báo và áp dụng biện pháp phòng ngừa – tất cả đều là những bước thiết yếu để bảo vệ phiên làm việc cũng như thông tin cá nhân của bạn.

Hãy luôn đề cao cảnh giác, sử dụng các công cụ bảo mật hợp lý và tuân thủ nguyên tắc an toàn khi truy cập internet. Bởi trong môi trường số đầy rẫy rủi ro hiện nay, chỉ một Session ID bị rò rỉ cũng có thể dẫn đến những hậu quả nghiêm trọng: mất quyền kiểm soát tài khoản, rò rỉ dữ liệu, thiệt hại tài chính, hay thậm chí là vi phạm pháp lý.

Chủ động bảo vệ mình trước Session Hijacking chính là bảo vệ an toàn số của chính bạn!

Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc nếu bạn muốn được tư vấn thuê VPS hoặc thuê Hosting thì có thể liên hệ với chúng tôi qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

Spyware là gì? | Cách Loại bỏ & Phòng chống Spyware

Tấn công DDoS là gì? Hướng dẫn cách phòng chống DDoS hiệu quả

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文