Man in the Middle là gì và tại sao nó lại trở thành mối đe dọa nguy hiểm trong thời đại số? Đây là kỹ thuật tấn công mạng tinh vi cho phép hacker bí mật chen ngang vào quá trình trao đổi dữ liệu giữa hai bên, từ đó theo dõi, đánh cắp hoặc chỉnh sửa thông tin mà nạn nhân không hề hay biết. Trong bài viết này, VinaHost sẽ giúp bạn hiểu rõ cách thức hoạt động, hình thức và cách phòng chống tấn công Man-in-the-Middle hiệu quả.

Bạn có biết rằng có một “kẻ thứ ba” đang âm thầm nghe lén mọi thứ bạn làm trên mạng không? 😱 Đó chính là tấn công Man in the Middle – một trong những mối đe dọa nguy hiểm nhất trong thế giới số. Bài viết này sẽ là tấm khiên bảo vệ bạn bằng cách cung cấp những thông tin cốt lõi sau: 🕵️ Tấn công Man in the Middle là gì? 🎭 Các hình thức tấn công Man in the Middle phổ biến: Giả mạo Wi-Fi công cộng: Biến Wi-Fi miễn phí thành cái bẫy. Giả mạo DNS và IP: Điều hướng bạn đến các trang web lừa đảo. Đánh cắp Cookie trình duyệt và phiên SSL: Chiếm đoạt tài khoản mà không cần mật khẩu. 🛡️ Cách phòng chống tấn công Man in the Middle hiệu quả: Sử dụng HTTPS: Luôn tìm biểu tượng ổ khóa 🔒 khi truy cập web. Cảnh giác với Wi-Fi công cộng: Hạn chế thực hiện giao dịch quan trọng. Kích hoạt xác thực 2 yếu tố (2FA): Lớp phòng thủ cuối cùng ngay cả khi mật khẩu bị lộ. Cài đặt phần mềm diệt virus: Giúp phát hiện các hành vi đáng ngờ. Đừng để một cuộc tấn công Man in the Middle làm bạn trở thành nạn nhân! Hãy đọc bài viết để trang bị kiến thức bảo mật cho chính mình.

Bạn sẽ hiểu rõ đây là hình thức tấn công mà hacker bí mật chen vào giữa kết nối của bạn và website, giống như một kẻ nghe lén, để đánh cắp mật khẩu, thông tin tài chính mà bạn không hề hay biết.

Bài viết sẽ “vạch mặt” những chiêu trò tinh vi của hacker, bao gồm:

Đây là phần quan trọng nhất, cung cấp những “bí kíp” tự bảo vệ cực kỳ hữu ích:

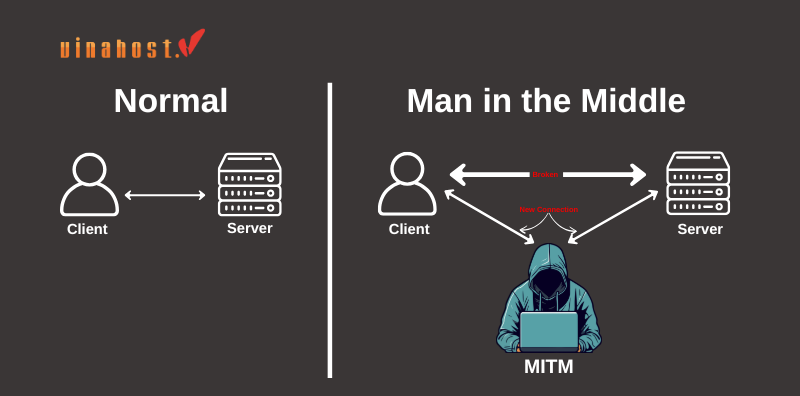

1. Tấn công Man-in-the-Middle là gì?

Tấn công Man-in-the-Middle là hình thức tấn công trong đó kẻ tấn công chen vào giữa quá trình giao tiếp của hai bên (ví dụ: người dùng và máy chủ). Khi đó, dữ liệu được gửi đi có thể bị nghe lén, thay đổi hoặc giả mạo mà các bên liên lạc không nhận ra.

Đặc điểm chính:

Là tấn công chủ động (active attack)

Kẻ tấn công:

giả làm máy chủ với người dùng

giả làm người dùng với máy chủ

Có thể dẫn đến:

đánh cắp thông tin đăng nhập

chuyển hướng giao dịch

phát tán dữ liệu giả

Ví dụ về vụ tấn công Man in the Middle vào công ty DigiNotar (2011)

DigiNotar là một nhà cung cấp chứng chỉ số (CA) tại Hà Lan.

Năm 2011, hệ thống của DigiNotar bị xâm nhập và kẻ tấn công đã phát hành hàng trăm chứng chỉ SSL giả, trong đó có chứng chỉ cho các tên miền lớn như Google.

Các chứng chỉ giả này được dùng để thực hiện tấn công Man-in-the-Middle, cho phép kẻ tấn công giải mã và theo dõi lưu lượng HTTPS của người dùng mà trình duyệt vẫn hiển thị an toàn.

Hậu quả là nhiều trình duyệt lớn (Chrome, Firefox, Internet Explorer…) thu hồi niềm tin đối với DigiNotar, và công ty này sau đó phá sản.

2. Phân biệt Eavesdropping và Man-in-the-Middle

Eavesdropping (nghe lén) là hình thức tấn công trong đó kẻ tấn công chỉ theo dõi và thu thập dữ liệu truyền trên mạng, không can thiệp hay thay đổi nội dung giao tiếp.

Đặc điểm chính:

Kẻ tấn công ở trạng thái thụ động (passive attack)

Mục tiêu thường là:

mật khẩu

dữ liệu cá nhân

nội dung email, tin nhắn

Nạn nhân khó phát hiện vì dữ liệu không bị sửa đổi

Bảng so sánh Eavesdropping và MITM

| Tiêu chí | Eavesdropping | Man-in-the-Middle |

|---|---|---|

| Mức độ can thiệp | Chỉ nghe lén | Nghe lén và can thiệp |

| Tính chất | Thụ động | Chủ động |

| Thay đổi dữ liệu | Không | Có thể |

| Mức độ nguy hiểm | Thấp hơn | Cao hơn |

| Khả năng phát hiện | Rất khó | Khó nhưng có dấu hiệu |

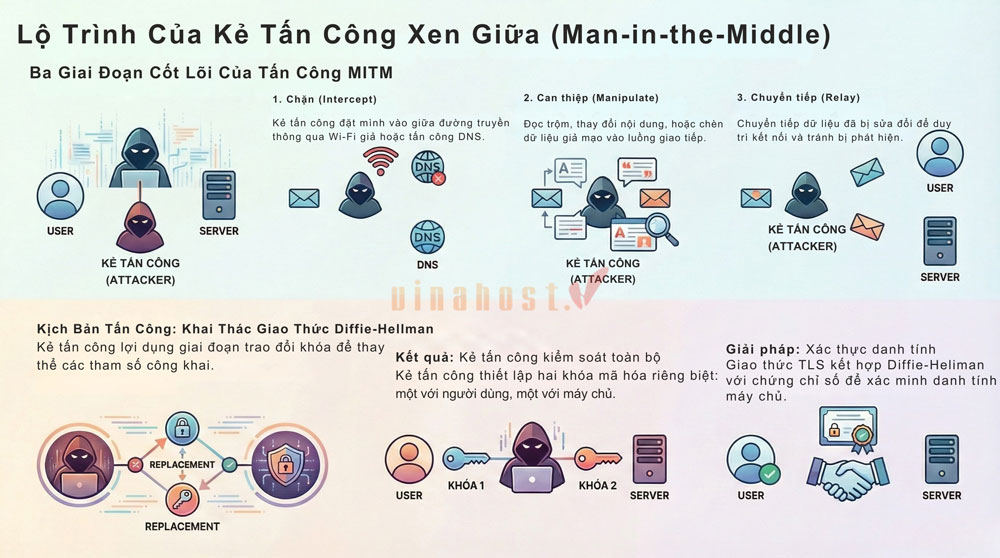

3. Tấn công Man-in-the-Middle diễn ra như thế nào?

Để hiểu rõ bản chất của tấn công Man-in-the-Middle (MITM), cần nhìn vào cách kẻ tấn công từng bước chen vào luồng giao tiếp giữa hai bên.

Bước 1: Chặn (Intercept)

Kẻ tấn công tìm cách đặt mình vào giữa đường truyền giữa hai bên giao tiếp (ví dụ: người dùng và máy chủ) bằng những cách sau:

- Giả mạo ARP trong mạng LAN

- Dựng Wi-Fi giả (Evil Twin)

- Thao túng DNS hoặc gateway

Bước 2: Can thiệp (Manipulate)

Sau khi đứng ở giữa, kẻ tấn công có thể:

- Đọc nội dung dữ liệu

- Thay đổi thông điệp

- Chèn dữ liệu giả

- Thay thế khóa mã hóa

Điểm quan trọng là hai bên giao tiếp không nhận ra sự hiện diện của kẻ trung gian.

Bước 3: Chuyển tiếp (Relay)

Kẻ tấn công chuyển tiếp dữ liệu đã bị đọc hoặc chỉnh sửa đến bên nhận, để:

Duy trì phiên kết nối bình thường

Tránh bị phát hiện

Sau khi hiểu được cơ chế chung của MITM, bước tiếp theo là xem xét vì sao các giao thức trao đổi khóa như Diffie-Hellman lại thường được nhắc đến trong các kịch bản tấn công này.

Diffie-Hellman là cơ chế cho phép hai bên trao đổi khóa bí mật qua kênh không an toàn mà không cần gửi trực tiếp khóa bí mật

Nguyên tắc cơ bản:

Hai bên công khai các tham số chung

Mỗi bên giữ một giá trị bí mật riêng

Cả hai tính ra cùng một khóa phiên

Vấn đề phát sinh khi Diffie-Hellman được sử dụng mà không có cơ chế xác thực danh tính. Trong trường hợp này, kẻ tấn công có thể lợi dụng giai đoạn trao đổi khóa.

Một kịch bản MITM điển hình thường được mô tả như sau:

Người dùng gửi tham số Diffie-Hellman => bị kẻ tấn công chặn

Kẻ tấn công gửi tham số Diffie-Hellman của chính mình đến máy chủ

Máy chủ phản hồi => tiếp tục bị chặn

Kẻ tấn công gửi tham số giả về cho người dùng

Kết quả:

Người dùng chia sẻ một khóa với kẻ tấn công

Máy chủ chia sẻ một khóa khác với kẻ tấn công

Kẻ tấn công có thể giải mã – chỉnh sửa – mã hóa lại dữ liệu khi chuyển tiếp

Từ những phân tích trên, có thể thấy lý do vì sao các giao thức hiện đại không chỉ dựa vào Diffie-Hellman thuần túy.

Ví dụ như trong TLS:

Diffie-Hellman được kết hợp với chứng chỉ số

Máy chủ phải chứng minh danh tính

Trình duyệt xác minh chuỗi tin cậy của CA

Điều này làm cho việc thay thế khóa trở nên khó khăn hơn nhiều.

4. 5 hình thức tấn công Man-in-the-Middle phổ biến hiện nay

Trên thực tế, MITM không phải là một kỹ thuật đơn lẻ mà là tập hợp nhiều phương thức khác nhau, tùy vào vị trí kẻ tấn công kiểm soát được trong hạ tầng mạng, giao thức hay quy trình trao đổi dữ liệu. Tấn công Man-in-the-Middle có 5 hình thức chính như sau:

4.1. Giả mạo IP, ARP và DNS

Ở hình thức này, kẻ tấn công can thiệp trực tiếp vào tầng mạng, khiến thiết bị nạn nhân gửi lưu lượng đến sai đích.

Cơ chế chung:

Giả mạo ARP để nạn nhân tin rằng máy kẻ tấn công là gateway

IP Spoofing hoặc DNS Spoofing để chuyển hướng truy cập sang máy chủ giả

Toàn bộ traffic sau đó đi qua máy kẻ tấn công trước khi được chuyển tiếp

Hệ quả:

Kẻ tấn công có thể nghe lén, chỉnh sửa hoặc ghi lại dữ liệu

Người dùng vẫn thấy kết nối bình thường

4.2. Tấn công vào kết nối Wi-Fi

Có thể thấy Wi-Fi công cộng là môi trường đặc biệt thuận lợi cho MITM.

Rủi ro thường gặp:

Wi-Fi không mật khẩu

Wi-Fi dùng mã hóa yếu

Wi-Fi giả mạo có tên (SSID) giống hệt Wi-Fi thật

Trong các trường hợp này, kẻ tấn công có thể:

Đóng vai điểm phát Wi-Fi

Thu toàn bộ dữ liệu truyền qua

Thực hiện MITM mà không cần kỹ thuật phức tạp

Theo báo cáo từ Kaspersky Security Network, hiện nay có khoảng 25% các điểm phát Wi-Fi công cộng trên toàn cầu hoàn toàn không được bảo mật bằng mật khẩu hoặc mã hóa. Điều này tạo ra một lỗ hổng lớn cho các cuộc tấn công Man-in-the-Middle, cho phép hacker chặn thu dữ liệu truyền đi từ thiết bị người dùng.

4.3. Tấn công vào giao thức HTTPS và SSL

Ở hình thức này, kẻ tấn công không phá vỡ mã hóa trực tiếp, mà tìm cách hạ cấp kết nối.

Cơ chế:

Người dùng truy cập HTTPS

Kẻ tấn công chặn và buộc kết nối chuyển xuống HTTP

Dữ liệu truyền đi ở dạng clear-text

Một công cụ thường được nhắc đến là SSLstrip. SSLstrip được thiết kế để khai thác quá trình chuyển đổi từ HTTP sang HTTPS, từ đó hỗ trợ thực hiện tấn công Man-in-the-Middle. Thay vì phá vỡ mã hóa HTTPS, SSLstrip ngăn không cho kết nối HTTPS được thiết lập ngay từ đầu.

Điểm quan trọng của SSLstrip là:

Không tấn công vào thuật toán mã hóa

Không giải mã TLS

Chỉ ngăn HTTPS được kích hoạt

Do đó:

Dữ liệu chưa bao giờ được mã hóa

Kẻ tấn công chỉ cần nghe lén HTTP

4.4. Chiếm đoạt phiên và Cookie Theft

Sau khi đã chặn được traffic, kẻ tấn công có thể không cần mật khẩu để truy cập tài khoản.

Cách thức:

Dùng man-in-the-middle proxy

Thu thập Session Token / Cookie

Gửi lại token đó để giả mạo phiên đăng nhập

Hệ quả:

Đăng nhập thành công như người dùng thật

Vượt qua xác thực mật khẩu

4.5. Tấn công qua Email

MITM không chỉ xảy ra ở tầng mạng, mà còn xuất hiện trong luồng giao tiếp email.

Cơ chế:

Tin tặc theo dõi chuỗi email giao dịch

Chờ thời điểm chuyển tiền

Thay đổi số tài khoản thụ hưởng trong email cuối

Điểm nguy hiểm:

Email có ngữ cảnh thật

Người nhận khó phát hiện bất thường

Bảng so sánh 5 hình thức tấn công Man-in-the-Middle

| Hình thức MITM | Vị trí kẻ tấn công can thiệp | Cơ chế chính | Dữ liệu có thể bị ảnh hưởng | Đặc điểm nhận diện |

|---|---|---|---|---|

| Giả mạo IP / ARP / DNS | Tầng hạ tầng mạng (LAN, gateway, DNS) | Chuyển hướng traffic của nạn nhân sang máy kẻ tấn công | Mọi dữ liệu truyền qua mạng | Người dùng vẫn truy cập đúng tên miền nhưng traffic đi sai đường |

| MITM qua Wi-Fi công cộng | Điểm phát Wi-Fi | Đóng vai Access Point hoặc gateway | Dữ liệu đăng nhập, nội dung web, cookie | Thường xảy ra ở Wi-Fi không mật khẩu hoặc Wi-Fi giả mạo |

| Tấn công HTTPS / SSL (SSLstrip) | Giai đoạn thiết lập kết nối web | Hạ cấp HTTPS xuống HTTP | Dữ liệu clear-text (form, cookie, mật khẩu) | Trình duyệt không báo lỗi chứng chỉ nhưng không dùng HTTPS |

| Chiếm đoạt phiên / Cookie Theft | Phiên làm việc ứng dụng | Thu thập Session Token qua proxy MITM | Quyền truy cập tài khoản | Không cần mật khẩu, đăng nhập bằng cookie |

| MITM qua Email | Luồng giao tiếp email | Theo dõi, chèn hoặc sửa nội dung email | Thông tin giao dịch, tài chính | Email có ngữ cảnh thật, thay đổi tinh vi ở phút chót |

>> Xem thêm: Phishing là gì? | 10 Loại tấn công Phishing [Nguy Hiểm]

5. Dấu hiệu nhận biết web đang bị tấn công Man-in-the-Middle

Trong thực tế, MITM thường được thiết kế để khó bị phát hiện. Tuy nhiên, trong nhiều trường hợp, người dùng vẫn có thể nhận ra những dấu hiệu bất thường trong quá trình truy cập website hoặc thiết lập kết nối mạng.

5.1. Cảnh báo bảo mật từ trình duyệt

Một trong những dấu hiệu rõ ràng nhất là trình duyệt hiển thị cảnh báo bảo mật khi truy cập website, đặc biệt là các trang đăng nhập, thanh toán hoặc quản trị.

Các cảnh báo thường gặp:

Chứng chỉ SSL không hợp lệ

Chứng chỉ bị thay đổi đột ngột

Kết nối không riêng tư (Your connection is not private)

Những cảnh báo này có thể xuất hiện khi:

Kẻ tấn công dùng chứng chỉ giả

Kết nối HTTPS bị can thiệp hoặc hạ cấp

Chuỗi tin cậy chứng chỉ bị phá vỡ

❌ Cảnh báo: Đừng bao giờ nhấn “Proceed anyway” (Tiếp tục truy cập) khi thấy cảnh báo bảo mật trên các website chứa dữ liệu nhạy cảm như ngân hàng, email, hệ thống quản trị hoặc cổng thanh toán.

5.2. Chuyển hướng URL bất thường hoặc mất HTTPS

Sau cảnh báo trình duyệt, một dấu hiệu khác dễ nhận biết là hành vi URL không bình thường.

Biểu hiện thường gặp:

Website tự động chuyển từ

https://sanghttp://Thanh địa chỉ không còn biểu tượng ổ khóa

URL hiển thị đúng tên miền nhưng kết nối không mã hóa

Điều này có thể xảy ra khi:

Kết nối HTTPS bị hạ cấp

Kẻ tấn công can thiệp vào quá trình chuyển hướng

5.3. Tốc độ mạng chậm đột ngột hoặc ngắt kết nối liên tục

MITM yêu cầu kẻ tấn công xử lý và chuyển tiếp dữ liệu theo thời gian thực. Trong một số tình huống, điều này có thể gây ra các biểu hiện bất thường về hiệu năng.

Các dấu hiệu có thể quan sát:

Tốc độ tải trang chậm bất thường

Kết nối hay bị gián đoạn

Website tải không ổn định dù mạng vẫn có tín hiệu

Nguyên nhân tiềm ẩn:

Traffic phải đi qua máy trung gian

Proxy hoặc thiết bị tấn công xử lý chậm

5.4. Cảnh báo SSH

Đối với quản trị hệ thống hoặc người dùng kỹ thuật, cảnh báo SSH là dấu hiệu đặc biệt quan trọng.

Ví dụ cảnh báo phổ biến:

WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!Thông báo khóa máy chủ (host key) không khớp với lần kết nối trước

Điều này có thể xảy ra khi:

Kẻ tấn công đứng giữa và giả mạo máy chủ SSH

Khóa công khai của máy chủ bị thay thế

>> Xem thêm: Bytefence Anti-Malware là gì? Hướng dẫn cách xoá chi tiết

6. Các công cụ demo tấn công MitM

Trong lĩnh vực đào tạo an toàn thông tin và kiểm thử xâm nhập (Pentest), các chuyên gia thường sử dụng một số công cụ chuyên dụng để mô phỏng và minh họa cơ chế MITM. Từ đó đánh giá rủi ro và đề xuất biện pháp phòng vệ phù hợp.

❌ Cảnh báo: Nội dung dưới đây chỉ mang tính chất giáo dục và kiểm thử bảo mật. Việc sử dụng các công cụ này lên hệ thống, mạng hoặc dữ liệu khi chưa được phép là hành vi vi phạm pháp luật.

Bảng liệt kê các công cụ thường dùng để demo MITM

| Công cụ | Mục đích chính | Vai trò trong demo MITM | Ghi chú |

|---|---|---|---|

| Wireshark | Phân tích gói tin mạng | Minh họa nghe lén (eavesdropping) và quan sát dữ liệu truyền qua | Chủ yếu dùng để quan sát, không can thiệp |

| Ettercap | Tấn công mạng LAN | Demo ARP spoofing, MITM trong mạng nội bộ | Thường được nhắc đến trong giáo trình cơ bản |

| Bettercap | Framework MITM hiện đại | Thực hiện MITM toàn diện: chặn, sửa, chuyển tiếp traffic | Được xem là phiên bản nâng cao hơn Ettercap |

| Burp Suite | Proxy phân tích web | Demo MITM ở tầng ứng dụng web (HTTP/HTTPS) | Phổ biến trong Pentest web |

7. Giải pháp phòng chống Man-in-the-Middle hiệu quả

Do MITM có thể xảy ra ở nhiều tầng khác nhau (mạng, giao thức, ứng dụng), không tồn tại một biện pháp đơn lẻ có thể loại bỏ hoàn toàn rủi ro. Việc phòng chống cần được triển khai đồng thời ở cả phía người dùng cá nhân và phía hệ thống/doanh nghiệp.

7.1. Biện pháp bảo vệ dành cho người dùng cá nhân

Người dùng cuối là mục tiêu phổ biến của tấn công MitM, đặc biệt khi truy cập Internet qua các mạng không an toàn. Các biện pháp sau giúp tăng mức độ bảo vệ:

Sử dụng VPN đáng tin cậy

Mã hóa toàn bộ lưu lượng truy cập

Ngăn chặn việc nghe lén trên Wi-Fi công cộng

Bật xác thực hai yếu tố (2FA/MFA)

Giảm nguy cơ lộ tài khoản ngay cả khi thông tin đăng nhập bị đánh cắp

Nên áp dụng cho email, ngân hàng, hệ thống quản trị

Cẩn trọng khi sử dụng Wi-Fi công cộng

Tránh đăng nhập tài khoản quan trọng

Không thực hiện giao dịch tài chính trên mạng không xác thực

Luôn kiểm tra HTTPS và chứng chỉ SSL

Đảm bảo website có biểu tượng ổ khóa

Tránh truy cập trang có cảnh báo chứng chỉ không hợp lệ

ℹ️ Bạn có biết: Theo Google Search Central, việc triển khai giao thức HTTPS không chỉ giúp bảo mật dữ liệu truyền tải mà còn được xem là một tín hiệu xếp hạng trong tìm kiếm.

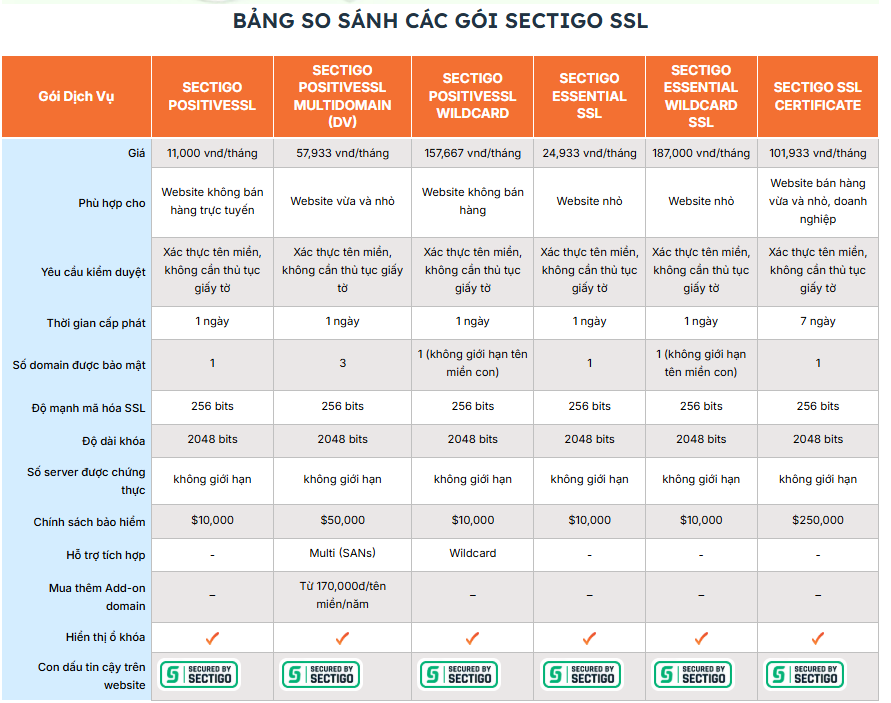

Với các cá nhân, doanh nghiệp hoặc chủ website muốn triển khai HTTPS một cách thuận tiện, có thể tham khảo các gói chứng chỉ SSL giá phù hợp tại VinaHost để phục vụ nhu cầu cơ bản đến nâng cao.

7.2. Giải pháp kỹ thuật cho Quản trị viên và Doanh nghiệp

Với hệ thống máy chủ, ứng dụng và hạ tầng mạng, cần áp dụng các biện pháp bảo mật ở cấp độ sâu hơn:

Triển khai mTLS (Mutual TLS)

Xác thực hai chiều giữa client và server

Giảm nguy cơ giả mạo máy chủ hoặc dịch vụ trung gian

Kích hoạt HSTS (HTTP Strict Transport Security)

Buộc trình duyệt chỉ sử dụng HTTPS

Ngăn chặn tấn công hạ cấp (SSL stripping)

Sử dụng mã hóa đầu cuối (End-to-End Encryption)

Đảm bảo dữ liệu không bị giải mã ngay cả khi bị chặn giữa đường

Phù hợp cho hệ thống nhắn tin, API, truyền dữ liệu nhạy cảm

Tăng cường bảo mật cho hệ thống IoT

Mã hóa giao tiếp thiết bị

Thường xuyên cập nhật firmware và chứng chỉ

Tránh sử dụng giao thức mặc định không an toàn

Câu hỏi thường gặp

VPN có ngăn chặn được tấn công Man-in-the-Middle không?

VPN có thể giảm rủi ro, nhưng không ngăn chặn hoàn toàn.

Giải thích chi tiết:

- VPN mã hóa toàn bộ lưu lượng giữa thiết bị người dùng và máy chủ VPN

- Điều này khiến kẻ tấn công:

- Không thể đọc nội dung dữ liệu

- Khó can thiệp hoặc chỉnh sửa gói tin trên đường truyền

Tuy nhiên, VPN không bảo vệ tuyệt đối trong các trường hợp:

- Người dùng kết nối tới VPN giả mạo hoặc nhà cung cấp VPN không uy tín

- Thiết bị đã bị cài mã độc từ trước

- Truy cập website HTTPS nhưng chứng chỉ bị giả mạo và người dùng chấp nhận thủ công

Man-in-the-Middle khác gì với Phishing (Lừa đảo)?

Hai hình thức này khác nhau về kỹ thuật, nhưng có thể kết hợp với nhau trong các cuộc tấn công tinh vi.

Điểm khác biệt cốt lõi:

- MitM xảy ra ngầm, người dùng thường không biết

- Phishing cần người dùng chủ động nhập thông tin

| Tiêu chí | Man-in-the-Middle (MitM) | Phishing |

| Bản chất | Tấn công kỹ thuật mạng | Tấn công tâm lý người dùng |

| Cách thực hiện | Chặn – can thiệp – chuyển tiếp dữ liệu | Dụ người dùng tự cung cấp thông tin |

| Mức độ nhận biết | Khó phát hiện | Dễ phát hiện nếu cảnh giác |

| Ví dụ | SSL stripping, giả mạo Wi-Fi | Email giả ngân hàng, web giả |

Dùng 4G/5G có bị tấn công MitM không?

Có, nhưng rủi ro thấp hơn Wi-Fi công cộng. 4G/5G an toàn hơn, nhưng không miễn nhiễm hoàn toàn với MitM.

Lý do:

- 4G/5G:

- Có mã hóa ở tầng mạng di động

- Không chia sẻ broadcast như Wi-Fi

- Điều này khiến việc chèn kẻ trung gian khó hơn đáng kể

Tuy nhiên, MitM vẫn có thể xảy ra nếu:

- Thiết bị bị nhiễm malware

- Truy cập website HTTP không mã hóa

- Bị tấn công DNS hoặc cài chứng chỉ độc hại

HTTPS có bảo vệ hoàn toàn khỏi MitM không?

HTTPS không phải là lá chắn tuyệt đối, nhưng không có HTTPS thì gần như chắc chắn dễ bị MitM.

HTTPS giúp:

- Mã hóa dữ liệu truyền tải

- Xác thực danh tính máy chủ qua chứng chỉ số

- Ngăn chặn việc đọc và chỉnh sửa nội dung

HTTPS có thể bị vượt qua trong các trường hợp:

- Người dùng:

- Bỏ qua cảnh báo chứng chỉ

- Nhấn “Proceed anyway”

- Website:

- Không bật HSTS

- Cấu hình SSL yếu

- Hệ thống:

- Bị cài chứng chỉ gốc giả mạo

8. Tổng kết

Tấn công Man in the Middle (MITM) là một trong những hình thức tấn công mạng nguy hiểm nhất hiện nay, có thể xảy ra trong cả môi trường cá nhân lẫn doanh nghiệp. Kẻ tấn công sẽ bí mật chặn, theo dõi hoặc thay đổi nội dung dữ liệu được truyền giữa hai bên giao tiếp mà không bị phát hiện, từ đó đánh cắp thông tin quan trọng như mật khẩu, dữ liệu tài chính, hoặc thông tin cá nhân.

Việc nắm rõ các hình thức tấn công man-in-the-middle như giả mạo IP, giả mạo DNS, tấn công HTTPS, đánh cắp cookie trình duyệt hay nghe lén mạng Wi-Fi sẽ giúp bạn chủ động nhận biết các nguy cơ tiềm ẩn. Tuy nhiên, kiến thức chỉ là bước đầu, điều quan trọng là bạn cần trang bị đầy đủ các biện pháp phòng chống tấn công Man-in-the-Middle để bảo vệ mình trước mọi tình huống.

Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc nếu bạn muốn được tư vấn thêm thuê hosting giá rẻ, thuê VPS giá rẻ, tên miền giá rẻ thì có thể liên hệ với chúng tôi qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

Rootkit là gì? | Phân loại & Cách hoạt động của Rootkit

Trojan là gì? | Dấu hiệu & Ngăn chặn Virus Trojan

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文