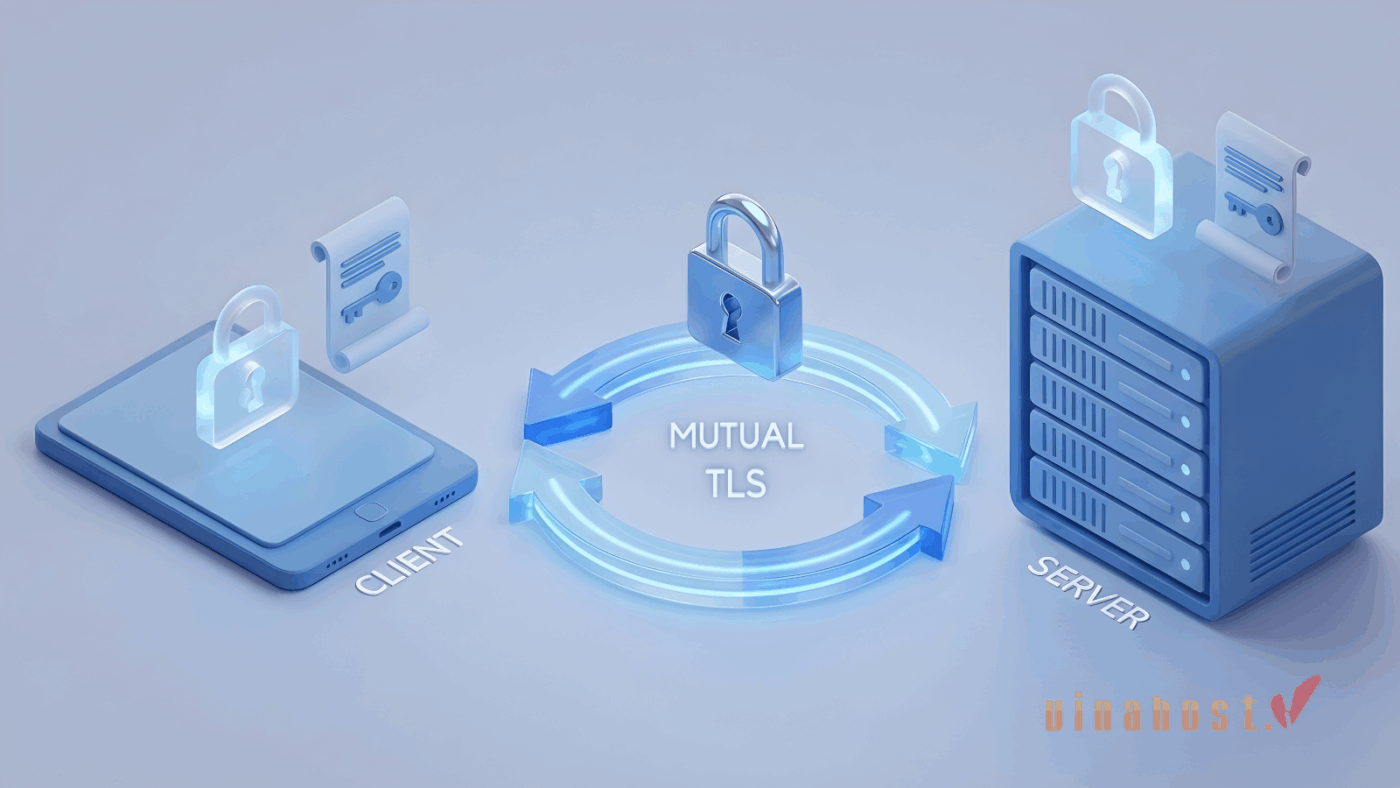

mTLS (Mutual TLS) hay Two-way TLS đang trở thành tiêu chuẩn bảo mật quan trọng trong kỷ nguyên microservices, API và các hệ thống phân tán hiện đại. Khác với TLS/SSL – vốn chỉ xác thực máy chủ, mTLS bổ sung cơ chế xác thực hai chiều, đảm bảo cả client và server đều được xác minh danh tính kỹ càng trước khi trao đổi dữ liệu. Trong bài viết này, VinaHost sẽ giúp bạn hiểu rõ mTLS là gì, cơ chế hoạt động và những điểm khác biệt cốt lõi so với giao thức xác thực một chiều thông thường.

- Bản chất: Khác với TLS thường (chỉ xác thực Server), mTLS (Mutual TLS) yêu cầu xác thực hai chiều: cả Client và Server đều phải có chứng chỉ số để chứng minh danh tính.

- Lợi ích số 1: Là nền tảng kỹ thuật bắt buộc của mô hình Zero Trust. Nó loại bỏ hoàn toàn các cuộc tấn công giả mạo (Spoofing) và Man-in-the-Middle (MITM) trong mạng nội bộ.

- Ứng dụng tốt nhất: Dành cho API B2B, Microservices, IoT và hệ thống Tài chính/Ngân hàng.

- Khi nào KHÔNG nên dùng: Tuyệt đối không áp dụng cho Website công cộng (Public Web) vì gây khó khăn cho người dùng phổ thông khi truy cập.

- Xu hướng 2026: Để giải quyết bài toán quản lý hàng nghìn chứng chỉ, doanh nghiệp nên sử dụng Service Mesh hoặc API Gateway để tự động hóa quy trình cấp phát và xoay vòng chứng chỉ.

1. mTLS là gì?

mTLS (viết tắt của Mutual Transport Layer Security ) là phương thức xác thực lẫn nhau trong kết nối mạng, nơi cả client và server đều phải chứng minh danh tính của mình trước khi thiết lập kết nối mã hóa. Đây là bước nâng cấp so với TLS tiêu chuẩn, nơi thường chỉ có client xác minh danh tính của server.

Cụ thể, mỗi bên sử dụng khóa riêng (private key) và chứng chỉ TLS hợp lệ để xác minh đối phương chính xác là ai. Nhờ cơ chế “bắt tay” hai chiều này, mTLS tuân thủ triệt để mô hình Zero Trust (không tin ai cả), đảm bảo rằng mọi yêu cầu truy cập đều được kiểm tra an toàn ngay từ cổng vào.

2. mTLS khác gì với TLS/SSL thông thường?

| Tính năng | TLS Tiêu chuẩn (One-way) | Mutual TLS (Two-way) |

| Mục tiêu xác thực | Chỉ xác thực Server (Máy chủ). | Xác thực cả Server và Client (Hai chiều). |

| Yêu cầu Chứng chỉ | Server bắt buộc có, Client không cần. | Cả Server và Client bắt buộc phải có chứng chỉ số. |

| Bảo vệ khóa riêng | Client không cần quản lý Private Key. | Client phải lưu trữ và bảo vệ nghiêm ngặt Private Key. |

| Trường hợp sử dụng | Web công cộng, E-commerce B2C. | API nội bộ, Microservices, B2B, IoT, Zero Trust Network. |

| Rủi ro chính | Phishing, Man-in-the-Middle (MITM). | Phức tạp trong quản lý vòng đời chứng chỉ (hết hạn/thu hồi/cấp mới). |

Nhìn chung, mTLS cung cấp xác thực hai chiều và bảo vệ dữ liệu nghiêm ngặt hơn so với TLS thông thường, đặc biệt phù hợp với API, microservices và các hệ thống phân tán. TLS một chiều vẫn đủ cho các website công cộng, nhưng mTLS là lựa chọn ưu việt khi cần đảm bảo mọi thứ bên trong kết nối đều đáng tin cậy.

3. Cơ chế hoạt động của mutual TLS

mTLS là phiên bản nâng cấp của TLS thông thường, bổ sung xác thực hai chiều: cả server và client đều phải chứng minh danh tính trước khi trao đổi dữ liệu. Để hiểu rõ, chúng ta có thể xem xét hai khía cạnh chính: quy trình bắt tay (TLS Handshake) và vai trò của PKI.

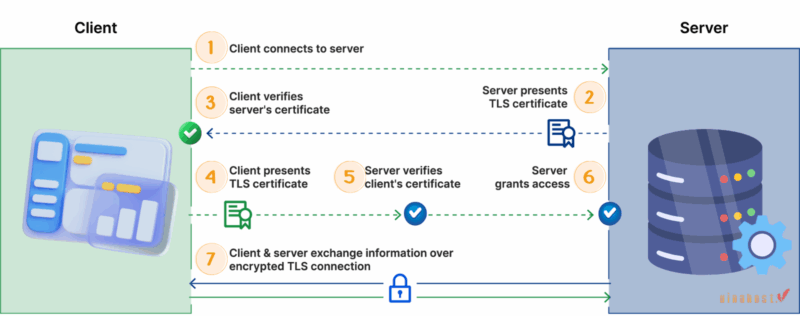

3.1. Quy trình bắt tay (TLS Handshake) trong mTLS

TLS Handshake là quá trình thiết lập kết nối an toàn, trong đó hai bên trao đổi thông tin để xác thực và tạo khóa phiên dùng cho mã hóa dữ liệu. Trong mTLS, quy trình này được mở rộng với các bước xác thực nghiêm ngặt hơn:

- Client kết nối tới server: Client gửi yêu cầu “ClientHello” để thiết lập kết nối.

- Server gửi chứng chỉ TLS của mình: Client nhận chứng chỉ và kiểm tra tính hợp lệ (chữ ký số, ngày hết hạn, tổ chức phát hành).

- Client xác minh server: Nếu chứng chỉ hợp lệ, client tiếp tục; nếu không, kết nối bị hủy ngay lập tức.

- Client gửi chứng chỉ TLS của mình cho server: Đây là bước khác biệt cốt lõi so với TLS thông thường, buộc client phải xuất trình “giấy tờ tùy thân”.

- Server xác minh client: Server kiểm tra chứng chỉ của client. Nếu hợp lệ, quyền truy cập được cấp.

- Trao đổi khóa phiên (Session Key): Hai bên tạo khóa phiên dùng nhất thời để mã hóa dữ liệu.

- Truyền dữ liệu an toàn: Dữ liệu được truyền đi trong môi trường mã hóa hai chiều.

⚠️ Lưu ý: Số bước chi tiết có thể khác nhau tùy thuộc vào phiên bản TLS (1.2 vs 1.3) và thuật toán trao đổi khóa được sử dụng.

3.2. Vai trò của Public Key Infrastructure (PKI)

PKI (Hạ tầng khóa công khai) là hệ thống xương sống giúp mTLS hoạt động. Không có PKI, việc xác thực chứng chỉ số là không thể thực hiện được. Vai trò cụ thể bao gồm:

- Cấp và quản lý chứng chỉ số: Đảm bảo mỗi thực thể (Client/Server) đều có chứng chỉ hợp lệ được cấp bởi một Certificate Authority (CA) uy tín.

- Quản lý cặp khóa (Key Pair): Public key được chia sẻ để xác thực, trong khi Private key được bảo vệ tuyệt đối tại máy chủ hoặc thiết bị người dùng.

- Quản lý vòng đời chứng chỉ: Theo dõi việc hết hạn, thu hồi (Revocation) hoặc gia hạn chứng chỉ để duy trì tính bảo mật.

Nhờ sự kết hợp giữa Handshake hai chiều và hạ tầng PKI chặt chẽ, mTLS loại bỏ hoàn toàn khả năng giả mạo danh tính trong hệ thống mạng.

4. Tại sao cần sử dụng Mutual Transport Layer Security?

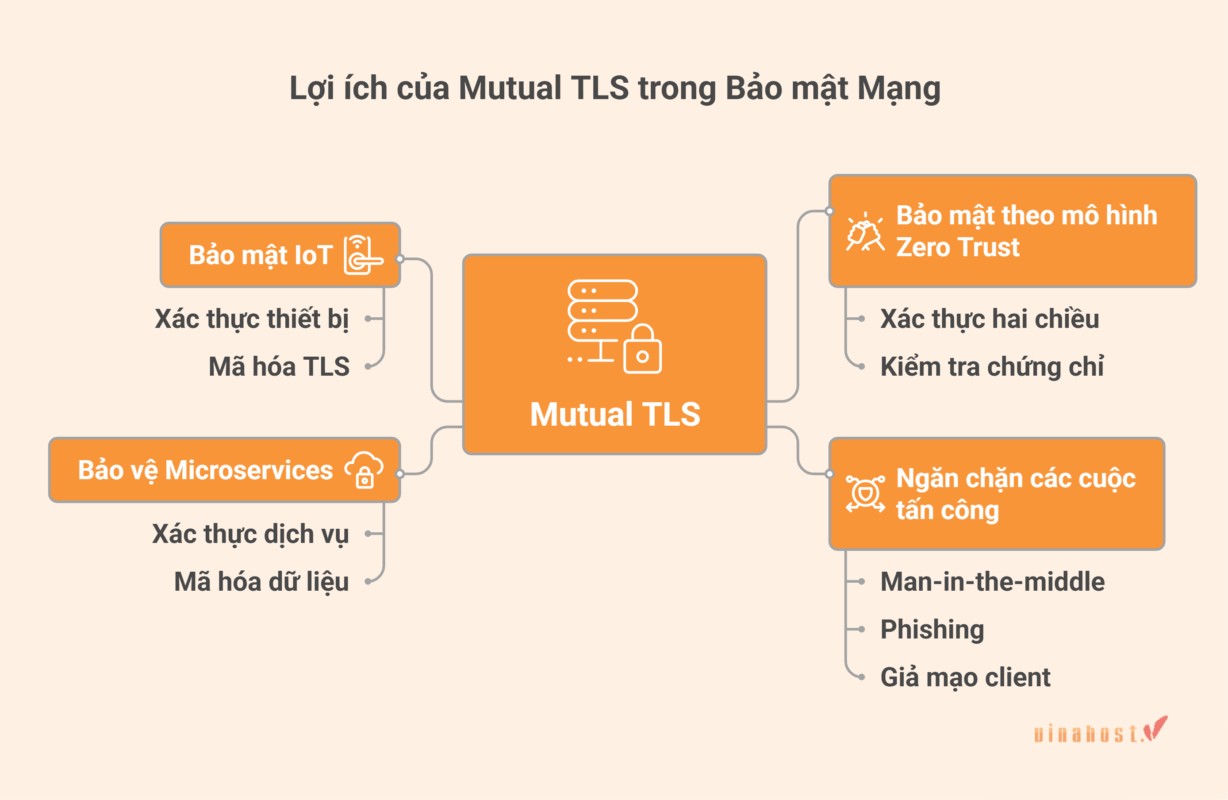

Các doanh nghiệp cần sử dụng mTLS để hiện thực hóa mô hình Zero Trust, ngăn chặn triệt để các cuộc tấn công giả mạo (Spoofing/MITM) và đảm bảo an toàn tuyệt đối cho các luồng dữ liệu nội bộ như API, Microservices hay thiết bị IoT.

Dưới đây là 4 lý do chính khiến mTLS trở thành tiêu chuẩn bắt buộc cho các hệ thống hiện đại:

4.1. Bảo mật theo mô hình Zero Trust

Mô hình Zero Trust hoạt động dựa trên nguyên tắc “không bao giờ tin tưởng, luôn xác minh” (Never trust, always verify). Trong môi trường này, ngay cả các thiết bị nằm trong mạng nội bộ (LAN) cũng không được mặc định là an toàn.

- mTLS là công cụ kỹ thuật hoàn hảo cho Zero Trust vì nó bắt buộc xác thực lại danh tính ở mỗi kết nối.

- Ngăn chặn các mối đe dọa từ bên trong (Insider Threats) hoặc kẻ tấn công đã xâm nhập được vào mạng nhưng không có chứng chỉ client hợp lệ.

Theo Báo cáo Chi phí Vi phạm Dữ liệu của IBM Security năm 2024, các tổ chức sử dụng rộng rãi AI và automation trong bảo mật đã tiết kiệm trung bình 2,2 triệu USD chi phí khắc phục sự cố. Trong bối cảnh kiến trúc Zero Trust, mTLS đóng vai trò quan trọng như một trong nhiều thành phần bảo mật, bên cạnh IAM, SASE, DLP và SIEM.

4.2. Ngăn chặn các cuộc tấn công

Cơ chế xác thực hai chiều của mTLS giúp vô hiệu hóa nhiều hình thức tấn công phổ biến:

- Man-in-the-middle (MITM): Kẻ tấn công không thể xen vào giữa để nghe lén vì không sở hữu Private Key của hai đầu mối.

- Spoofing (Giả mạo): Không thể giả mạo Server để lừa Client (Phishing) và ngược lại cũng không thể giả mạo Client để đánh cắp dữ liệu Server.

- Brute Force/Credential Stuffing: Vì mTLS dùng chứng chỉ số thay vì mật khẩu, hacker không thể dùng các công cụ dò đoán mật khẩu để tấn công.

4.3. Bảo vệ Microservices và API

Trong kiến trúc Microservices, ứng dụng được chia nhỏ thành hàng trăm dịch vụ giao tiếp liên tục qua API. Đây là “mảnh đất màu mỡ” cho hacker nếu không được bảo vệ.

- mTLS đảm bảo chỉ các service được ủy quyền mới có thể gọi API của service khác.

- Giúp khoanh vùng sự cố: Nếu một service bị tấn công, hacker cũng không thể dùng service đó để tấn công lây lan sang các service khác (do thiếu chứng chỉ mTLS hợp lệ).

4.4. Bảo mật IoT

Các thiết bị IoT (Camera, cảm biến, thiết bị thông minh) thường có khả năng bảo mật yếu và dễ bị giả mạo.

- mTLS gán cho mỗi thiết bị một “chứng minh thư” (Certificate) độc nhất.

- Server chỉ nhận dữ liệu từ các thiết bị IoT chính hãng đã được cấp phát chứng chỉ, loại bỏ rủi ro từ các thiết bị lạ kết nối vào mạng lưới.

5. Khi nào nên và không nên dùng mTLS?

Bạn nên dùng mTLS cho các hệ thống nội bộ, API B2B, Microservices hoặc IoT cần bảo mật tuyệt đối theo mô hình Zero Trust. Ngược lại, bạn không nên dùng nó cho các website công cộng (như báo chí, thương mại điện tử B2C) vì yêu cầu cài đặt chứng chỉ phía người dùng sẽ gây trở ngại lớn cho trải nghiệm truy cập.

5.1. Khi nào nên sử dụng mTLS?

mTLS là tiêu chuẩn vàng cho các hệ thống yêu cầu xác thực hai chiều nghiêm ngặt:

- Hệ thống tài chính và ngân hàng: Các giao dịch chuyển tiền, thanh toán yêu cầu dữ liệu phải được bảo mật tuyệt đối. SSL cho ngân hàng kết hợp với mTLS đảm bảo chỉ các ứng dụng đối tác đã được xác minh mới được phép kết nối vào hệ thống lõi (Core Banking).

- Hệ thống Y tế và dữ liệu nhạy cảm: Bảo vệ hồ sơ bệnh án và thông tin cá nhân. Việc triển khai SSL cho ngành y tế cùng mTLS giúp tuân thủ các tiêu chuẩn bảo mật khắt khe (như HIPAA).

- API B2B (Business-to-Business): Khi hai doanh nghiệp trao đổi dữ liệu qua API, mTLS đóng vai trò như “giấy thông hành”, ngăn chặn các bên thứ ba truy cập trái phép.

- Kiến trúc Microservices: Trong mạng lưới dịch vụ nội bộ, mTLS đảm bảo Service A chỉ nói chuyện với Service B khi cả hai đều có chứng chỉ hợp lệ.

- Thiết bị IoT (Internet of Things): Ngăn chặn hacker điều khiển thiết bị thông minh (Camera, Smart Home) bằng cách giả mạo server điều khiển.

Mua SSL giá rẻ tại VinaHost ngay:

| CHỨNG CHỈ SỐ SECTIGO SSL | CHỨNG CHỈ SỐ GEOTRUST SSL |

Giá chỉ từ 150,000vnđ/năm |  Giá chỉ từ 285,000vnđ/năm |

5.2. Khi nào không nên sử dụng mTLS?

Dù bảo mật cao, mTLS sẽ trở thành rào cản kỹ thuật nếu áp dụng sai chỗ:

- Website công cộng (Public Website): Với các trang tin tức, blog hoặc website thương mại điện tử bán lẻ, bạn không thể yêu cầu hàng triệu khách hàng phải cài đặt chứng chỉ số vào trình duyệt của họ để xem hàng.

- Hệ thống thông tin không quan trọng: Nếu dữ liệu trao đổi là công khai (public data), việc triển khai mTLS là lãng phí tài nguyên máy chủ và tăng độ phức tạp vận hành không cần thiết.

✅ Kinh nghiệm: Hãy dùng DV SSL hoặc OV SSL thông thường cho website công cộng và dành riêng mTLS cho “hậu trường” (Backend) nơi chứa dữ liệu cốt lõi.

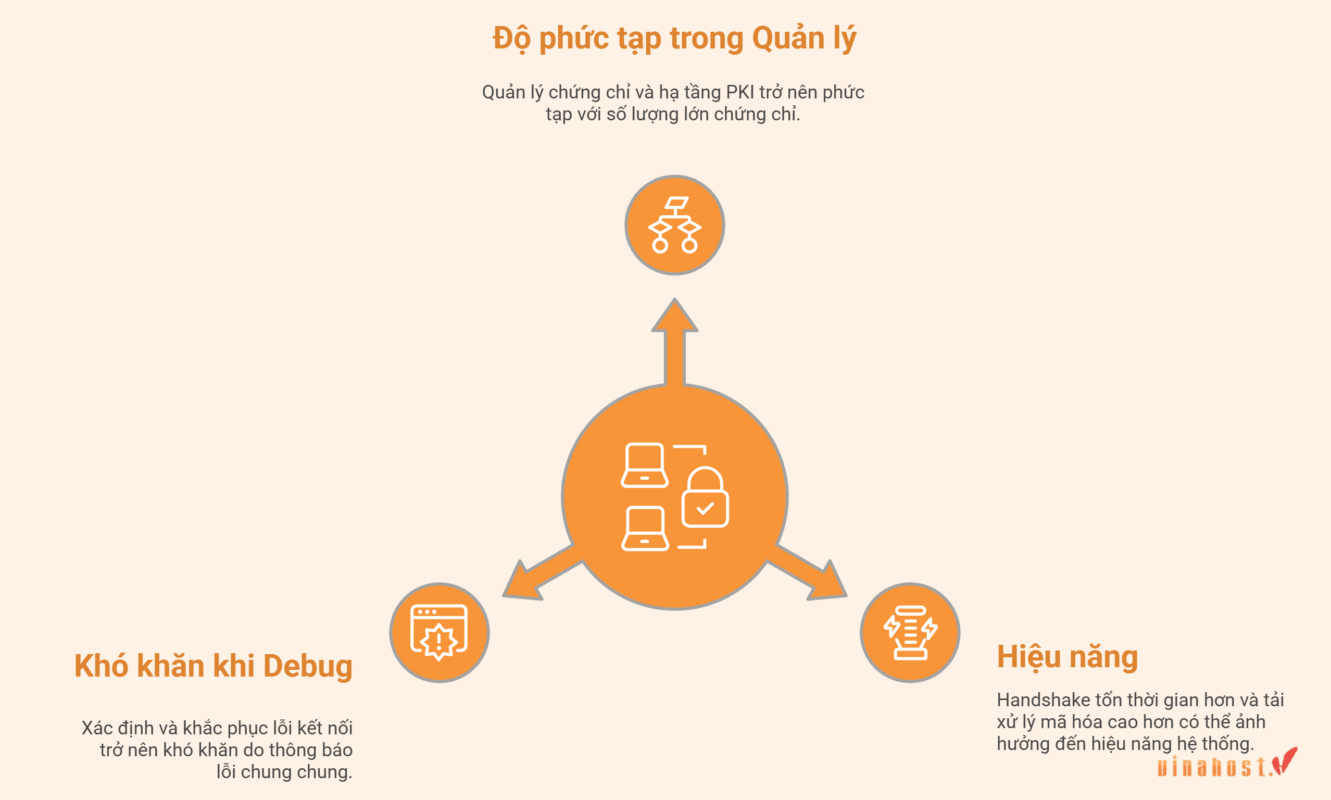

6. Thách thức khi triển khai mutual TLS

Mặc dù mTLS mang lại lớp bảo mật kiên cố, nhưng việc triển khai nó vào hệ thống thực tế (Production) là một bài toán khó về vận hành. Ba thách thức lớn nhất mà các kỹ sư thường đối mặt là: Quản lý vòng đời chứng chỉ, Suy giảm hiệu năng và Khó khăn trong gỡ lỗi (Debugging).

6.1. Độ phức tạp trong quản lý chứng chỉ

Khác với TLS một chiều chỉ cần quản lý chứng chỉ Server, mTLS yêu cầu mọi Client đều phải có chứng chỉ riêng. Điều này tạo ra gánh nặng quản trị khổng lồ:

- Cấp phát và theo dõi: Khi số lượng microservices hoặc thiết bị IoT lên tới hàng nghìn, việc cấp phát chứng chỉ thủ công là bất khả thi. Bạn cần một hệ thống tự động hóa.

- Rủi ro hết hạn: Chỉ cần một chứng chỉ Client hết hạn mà không được gia hạn kịp thời, toàn bộ kết nối từ Client đó sẽ bị ngắt (Downtime).

- Hạ tầng PKI phức tạp: Doanh nghiệp buộc phải vận hành một hệ thống PKI (Public Key Infrastructure) nội bộ hoặc thuê ngoài để ký và xác thực chứng chỉ, đòi hỏi chuyên môn cao.

⚠️ Áp lực tuân thủ mới (Cập nhật 4/2025):

Vào tháng 4/2025, CA/Browser Forum đã thông qua Ballot SC-081v3 (phát triển từ sáng kiến ‘Moving Forward, Together‘ của Google Chromium), thiết lập lộ trình rút ngắn vòng đời chứng chỉ TLS công khai:

- Tháng 3/2026: Giảm xuống 173 ngày.

- Tháng 3/2027: Giảm xuống 94 ngày.

- Tháng 3/2029: Giảm xuống còn 47 ngày.

Lộ trình này tạo áp lực cực lớn lên đội ngũ vận hành. Nếu không có hệ thống tự động hóa mTLS, doanh nghiệp sẽ đối mặt với nguy cơ gián đoạn dịch vụ liên tục do chứng chỉ hết hạn mà không kịp gia hạn thủ công.

6.2. Ảnh hưởng đến hiệu năng

- Độ trễ (Latency) tăng cao: Quá trình TLS Handshake trong mTLS phức tạp hơn do phải xác thực hai chiều. Với các ứng dụng yêu cầu độ trễ thấp, việc này có thể gây chậm trễ đáng kể.

- Tải CPU tăng: Máy chủ phải thực hiện gấp đôi số lượng phép toán giải mã/mã hóa (cho cả chiều đi và về). Điều này tiêu tốn tài nguyên phần cứng, đặc biệt khi có hàng nghìn kết nối đồng thời.

6.3. Khó khăn khi Debug (Gỡ lỗi)

- Khó xác định nguyên nhân lỗi kết nối: Khi quá trình handshake mTLS thất bại, rất khó biết lỗi xuất phát từ client hay server hoặc do chứng chỉ hết hạn, bị thu hồi hay không hợp lệ.

- Thông báo lỗi thường chung chung: Nhiều thư viện hoặc công cụ mạng chỉ trả về thông báo như “handshake failed” mà không nói rõ lý do. Điều này khiến việc tìm ra nguyên nhân thực sự mất nhiều thời gian và công sức.

- Yêu cầu kiến thức chuyên sâu về PKI và TLS: Để debug mTLS hiệu quả, kỹ sư cần hiểu cách chứng chỉ, chữ ký số và cặp khóa công khai/riêng tư hoạt động. Thiếu kiến thức có thể dẫn đến việc triển khai sai hoặc bỏ sót lỗi, gây gián đoạn dịch vụ.

Nói ngắn gọn: việc debug mTLS phức tạp hơn TLS thông thường, đòi hỏi công cụ hỗ trợ tốt, kiến thức về PKI và quy trình chặt chẽ để xác định và khắc phục lỗi.

7. Các lỗi phổ biến khi triển khai mTLS và cách khắc phục

Khi triển khai mTLS, việc gặp lỗi trong quá trình handshake hoặc xác thực chứng chỉ là điều thường thấy, đặc biệt khi hệ thống có nhiều client, server hoặc load balancer. Dưới đây là bảng tổng hợp các mã lỗi thường gặp nhất khi làm việc với mTLS và hướng xử lý nhanh:

| Mã lỗi / Hiện tượng | Nguyên nhân gốc rễ (Root Cause) | Giải pháp khắc phục |

| 400 Bad Request (No Cert) | Client không gửi chứng chỉ hoặc Load Balancer đã lọc mất chứng chỉ. | Kiểm tra cấu hình client. Đảm bảo Load Balancer được cấu hình TCP Passthrough hoặc chuyển tiếp chứng chỉ qua Header. |

| 403 Forbidden / Access Denied | Server nhận được chứng chỉ nhưng không tin tưởng (Untrusted CA). | Kiểm tra TrustStore trên Server. Đảm bảo Root CA ký cho Client Cert nằm trong danh sách tin cậy. |

| Error: certificate signature failure | Chứng chỉ bị lỗi hoặc thuật toán băm (SHA-1) quá cũ bị từ chối. | Cấp lại chứng chỉ với thuật toán mạnh hơn (SHA-256). Kiểm tra tính toàn vẹn của file. |

| Error: self signed certificate | Client dùng chứng chỉ tự ký (Self-signed) chưa được thêm vào TrustStore. | Thêm chứng chỉ tự ký vào TrustStore của Server hoặc dùng cờ –insecure (chỉ để debug, không dùng production). |

| Handshake Failure | Không thống nhất được Cipher Suite hoặc TLS Version. | Đảm bảo cả hai bên hỗ trợ tối thiểu TLS 1.2. Kiểm tra cấu hình ssl_ciphers trên Nginx/Server. |

Sau khi xác định các lỗi phổ biến khi triển khai mTLS, việc sử dụng công cụ debug là bước quan trọng giúp kỹ sư xác định nguyên nhân chính xác và khắc phục sự cố hiệu quả. Một số công cụ thường dùng bao gồm:

- OpenSSL là công cụ mạnh mẽ giúp kiểm tra kết nối TLS/mTLS và quan sát chi tiết quá trình handshake, đồng thời xác thực chứng chỉ và xem cipher suite cũng như phiên bản TLS được hỗ trợ.

- Wireshark cho phép phân tích mạng, theo dõi toàn bộ quá trình handshake và các gói TLS/mTLS. Nó giúp phát hiện các vấn đề trong kết nối như handshake bị gián đoạn hoặc lỗi chứng chỉ.

- Curl là công cụ đơn giản để kiểm tra kết nối HTTPS/mTLS từ dòng lệnh, hỗ trợ xác thực client bằng chứng chỉ, key và CA file, thích hợp để test nhanh các kết nối và phát hiện lỗi cơ bản.

8. Các sai lầm cần tránh khi triển khai Mutual Transport Layer Security

mTLS cung cấp mức độ bảo mật cao, nhưng nếu cấu hình sai, nó có thể trở thành “dao hai lưỡi” gây gián đoạn dịch vụ (Downtime) hoặc tạo ra lỗ hổng bảo mật nghiêm trọng. Dưới đây là 4 sai lầm phổ biến mà các kỹ sư thường mắc phải:

8.1. Dùng chung chứng chỉ

Một số tổ chức vì muốn tiết kiệm thời gian đã sao chép một chứng chỉ Client duy nhất cho nhiều thiết bị hoặc ứng dụng khác nhau. Điều này vi phạm nguyên tắc định danh duy nhất.

❌ Cảnh báo: Tuyệt đối không dùng chung chứng chỉ. Nếu một thiết bị bị hack, hacker sẽ có chìa khóa để truy cập vào toàn bộ hệ thống. Hãy triển khai PKI để cấp phát chứng chỉ riêng biệt cho từng Client.

8.2. Tắt xác minh Hostname

Nhiều lập trình viên tắt tính năng xác minh hostname để “fix nhanh” lỗi kết nối trong môi trường Dev/Test và quên bật lại khi lên Production. Điều này tạo cơ hội cho kẻ tấn công thực hiện Man-in-the-Middle (MITM).

⚠️ Lưu ý: Luôn bật xác minh hostname. Đảm bảo tên miền trong trường CN (Common Name) hoặc SAN (Subject Alternative Name) của chứng chỉ phải khớp chính xác với địa chỉ của Server.

8.3. Hardcode chứng chỉ vào Docker Image

Một số dự án nhúng trực tiếp chứng chỉ hoặc private key vào Docker Image. Nếu image bị rò rỉ, kẻ tấn công có thể chiếm toàn bộ chứng chỉ và private key, dẫn đến nguy cơ mất dữ liệu.

❌ Cảnh báo:

8.4. Bỏ qua kiểm tra Revocation

Một số hệ thống không kiểm tra xem chứng chỉ đã bị thu hồi hay chưa (CRL hoặc OCSP). Nếu một chứng chỉ bị lộ hoặc hết hạn nhưng không được thu hồi, client/server vẫn chấp nhận kết nối, tạo nguy cơ bảo mật.

❌ Cảnh báo:

9. Các giải pháp triển khai mTLS phổ biến, xu hướng 2026

Trong bối cảnh bảo mật website và hệ thống ngày càng phức tạp, xu hướng năm 2026 là chuyển dịch từ cấu hình mTLS thủ công sang tự động hóa hoàn toàn. Các công nghệ như Service Mesh và API Gateway đang trở thành tiêu chuẩn để triển khai mTLS trên quy mô lớn.

9.1. Sử dụng Service Mesh (Istio, Linkerd)

Service Mesh là một lớp hạ tầng nằm giữa các dịch vụ trong kiến trúc microservices, chuyên quản lý giao tiếp, bảo mật và giám sát giữa các service. Thay vì phải cấu hình riêng rẽ từng service, Service Mesh tự động triển khai mTLS, giúp các kết nối giữa service được mã hóa và xác thực hai chiều mà không cần can thiệp thủ công.

Lợi ích chính của Service Mesh khi triển khai mTLS:

- Mã hóa dữ liệu end-to-end: Mọi kết nối giữa các service đều được bảo vệ bằng mTLS, giảm nguy cơ rò rỉ dữ liệu hoặc bị tấn công Man-in-the-Middle (MITM).

- Xác thực hai chiều (Mutual Authentication): Cả client và server đều được xác thực lẫn nhau, đảm bảo rằng chỉ các service hợp lệ mới được phép giao tiếp, tăng cường an ninh nội bộ.

- Quản lý chứng chỉ tập trung: Service Mesh tự động sinh, cấp và làm mới chứng chỉ cho các service. Điều này giúp giảm phức tạp khi quản lý chứng chỉ, đặc biệt với các hệ thống lớn có hàng trăm hoặc hàng nghìn service.

Các nền tảng phổ biến như Istio hay Linkerd cung cấp cơ chế này gần như tự động, giúp đội ngũ DevOps tiết kiệm thời gian triển khai và giảm thiểu lỗi vận hành liên quan đến bảo mật.

9.2. Cấu hình trên API Gateway

Trong các kiến trúc dựa trên microservices hoặc API-centric, API Gateway đóng vai trò là cổng chính để quản lý tất cả các yêu cầu từ client tới các dịch vụ backend. Triển khai mTLS trên API Gateway giúp bảo vệ dữ liệu ngay từ lớp tiếp xúc đầu tiên, đồng thời đảm bảo chỉ những client hợp lệ mới được phép truy cập API.

Lợi ích khi triển khai mTLS trên API Gateway:

- Bảo mật đầu vào (Ingress Security): API Gateway thực hiện xác thực client bằng chứng chỉ, ngăn chặn các kết nối trái phép trước khi dữ liệu đến các service backend.

- Tập trung quản lý chứng chỉ: Thay vì quản lý chứng chỉ rải rác trên từng microservice, API Gateway cho phép cấp, thu hồi và kiểm tra chứng chỉ tại một điểm duy nhất, giúp dễ dàng vận hành và giảm rủi ro lỗi cấu hình.

- Hỗ trợ các chính sách truy cập nâng cao: Kết hợp với mTLS, API Gateway có thể thực hiện authorization dựa trên danh tính client, địa chỉ IP hoặc scope của chứng chỉ, tăng cường bảo mật theo mô hình Zero Trust.

- Giảm phức tạp cho backend: Khi API Gateway xử lý mTLS, các dịch vụ backend không cần cấu hình chứng chỉ riêng lẻ, giảm độ phức tạp và chi phí vận hành.

Câu hỏi thường gặp

mTLS có làm chậm website không?

Có, nhưng tác động thường nhỏ và phụ thuộc vào quy mô:

- mTLS thêm bước xác thực hai chiều và mã hóa/decryption cho mỗi kết nối, nên sẽ tăng nhẹ độ trễ so với HTTPS thông thường.

- Với traffic thấp hoặc vừa, sự chậm trễ hầu như không đáng kể.

- Với hệ thống lớn, hàng nghìn kết nối đồng thời, overhead CPU và băng thông có thể tăng, cần tối ưu hóa hạ tầng (load balancer, gateway, Service Mesh) để giảm ảnh hưởng.

mTLS có thay thế được VPN không?

Không. mTLS và VPN đều bảo vệ kết nối, nhưng ở các tầng khác nhau:

- VPN tạo mạng riêng ảo, mã hóa toàn bộ traffic giữa client và mạng nội bộ.

- mTLS chỉ mã hóa và xác thực kết nối giữa client và server hoặc giữa các service, không mở rộng toàn bộ mạng.

Kết hợp mTLS với VPN thường được khuyến nghị trong các hệ thống nhạy cảm để vừa bảo vệ dữ liệu end-to-end, vừa kiểm soát truy cập mạng.

Sự khác biệt giữa mTLS và 2FA?

- mTLS: là cơ chế xác thực giữa máy với máy (hoặc client với server) bằng chứng chỉ số, đồng thời mã hóa dữ liệu truyền đi. Nó bảo vệ kết nối và dữ liệu trong giao tiếp mạng.

- 2FA: là cơ chế xác thực người dùng bằng ít nhất hai yếu tố (mật khẩu + OTP, sinh trắc học…). Nó bảo vệ tài khoản người dùng khỏi truy cập trái phép.

Tóm lại: mTLS bảo mật kết nối giữa các hệ thống, còn 2FA bảo mật truy cập của người dùng.

Điều gì xảy ra nếu chứng chỉ của Client hết hạn?

- Khi chứng chỉ client hết hạn, server sẽ từ chối kết nối vì client không còn được xác thực hợp lệ.

- Ứng dụng hoặc dịch vụ sử dụng chứng chỉ đó sẽ không thể giao tiếp qua mTLS cho đến khi chứng chỉ được cấp mới hoặc gia hạn.

- Điều này giúp ngăn truy cập trái phép nhưng cũng đòi hỏi quản lý chứng chỉ chặt chẽ để tránh gián đoạn dịch vụ.

Kết luận

mTLS (Mutual TLS) không chỉ là một công nghệ mã hóa, mà là bước chuyển đổi chiến lược trong tư duy quản trị bảo mật website và hệ thống mạng. Đối với các lĩnh vực đòi hỏi độ tin cậy tuyệt đối như Ngân hàng, Y tế hay Hạ tầng trọng yếu, mTLS là thành phần cốt lõi để ngăn chặn rủi ro rò rỉ dữ liệu.

Để triển khai mTLS thành công và hiệu quả, doanh nghiệp cần lưu ý 3 điểm chính:

- Tự động hóa: Sử dụng các công cụ quản lý vòng đời chứng chỉ để giảm thiểu sai sót của con người.

- Giám sát chặt chẽ: Theo dõi liên tục trạng thái chứng chỉ để tránh Downtime không mong muốn.

- Tư duy Zero Trust: Không tin bất kỳ ai, xác thực mọi kết nối, biến mTLS thành lá chắn thép cho hệ thống.

Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết hữu ích khác. Nếu bạn cần tư vấn chuyên sâu về các giải pháp bảo mật hoặc đăng ký chứng chỉ số SSL/TLS doanh nghiệp, hãy liên hệ ngay với VinaHost qua:

- Email: cskh@vinahost.vn

- Hotline: 1900 6046 phím 1

- Livechat: https://livechat.vinahost.vn/chat.php

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文