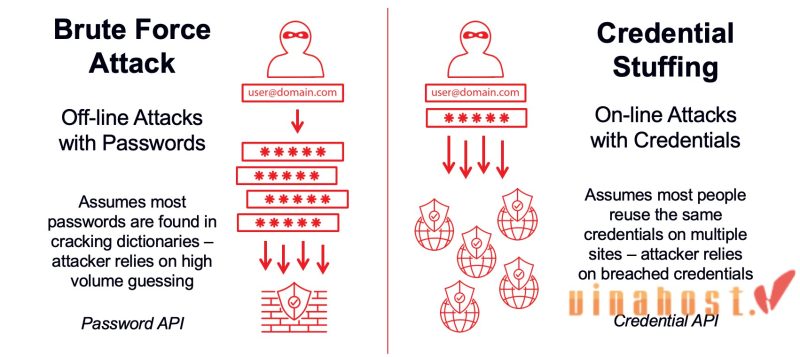

Tấn công Brute Force là gì? Đây là phương pháp xâm nhập hệ thống bằng cách thử liên tục các tổ hợp mật khẩu cho đến khi tìm ra đúng. Thay vì thực hiện thủ công, kẻ tấn công thường dùng công cụ tự động, bot để tăng tốc độ đoán mật khẩu. Phương thức này khai thác khi hệ thống không được giới hạn số lần thử sai hoặc xác thực đa yếu tố, khiến tài khoản dễ bị chiếm đoạt

1. Brute Force Attacks là gì?

Tấn công Brute Force là một chiến thuật dò mật khẩu tuy đơn giản nhưng vẫn hiệu quả, vận hành dựa trên nguyên tắc thử mọi khả năng.

Kẻ tấn công tự động hóa việc thử vô vàn tổ hợp tên người dùng và mật khẩu, nuôi hy vọng tìm ra thông tin đăng nhập chính xác để xâm nhập trái phép hệ thống. Dù có thể mở rộng nhằm vào các yếu tố xác thực khác như OTP, dấu thời gian hay cookie, mục tiêu chính vẫn là phá vỡ lớp bảo vệ tài khoản người dùng thông qua mật khẩu.

Để tăng cơ hội thành công, các cuộc tấn công kiểu này thường sử dụng danh sách các cặp tên người dùng và mật khẩu phổ biến. Các công cụ đặc biệt được thiết kế để thực hiện liên tục các lần đăng nhập tự động với tốc độ cao.

Mặc dù về cơ bản là một phương pháp trực tiếp, Brute Force Attacks lại có tỷ lệ thành công đáng kể. Nguyên nhân sâu xa nằm ở việc thời gian cần thiết để bẻ khóa một mật khẩu phụ thuộc vào độ dài và độ phức tạp của nó, có thể kéo dài từ vài giây nhanh chóng đến vô số năm bền bỉ. Do đó, bất kỳ trang web nào chỉ dựa vào mật khẩu cho quá trình xác thực đều dễ bị tấn công Brute Force nếu không được trang bị biện pháp bảo vệ đầy đủ.

2. Phân loại tấn công Brute Force phổ biến

Tấn công Brute Force không phải là một phương pháp đơn lẻ mà bao gồm nhiều biến thể khác nhau, tùy thuộc vào cách kẻ tấn công tiếp cận. Dưới đây là những phương pháp tấn công Brute Force phổ biến hiện nay:

2.1. Simple Brute Force

Đây là dạng tấn công nguyên thủy nhất, không dựa vào bất kỳ thông tin tình báo nào về mục tiêu. Kẻ tấn công triển khai một quy trình hệ thống và kiên nhẫn thử mọi trường hợp có thể của ký tự (chữ hoa, chữ thường, số, ký tự đặc biệt) trong phạm vi độ dài cho phép của tên người dùng hoặc mật khẩu.

- Cơ chế hoạt động: Công cụ tấn công sẽ tạo ra và thử nghiệm tuần tự tất cả các chuỗi ký tự có thể. Ví dụ, với mật khẩu dài 4 ký tự chỉ bao gồm chữ thường, hệ thống sẽ thử từ “aaaa”, “aaab”, …, đến “zzzz”.

- Ví dụ: Một script đơn giản có thể lặp qua tất cả các số từ 0000 đến 9999 để đoán mã PIN.

- Yếu tố ảnh hưởng: Thời gian cần thiết để thành công phụ thuộc hoàn toàn vào độ dài và độ phức tạp của mục tiêu. Mật khẩu càng dài và càng sử dụng nhiều loại ký tự, số lượng kết hợp càng lớn, và thời gian dò tìm càng kéo dài, có thể lên đến hàng năm hoặc thậm chí hàng thế kỷ với mật khẩu đủ mạnh.

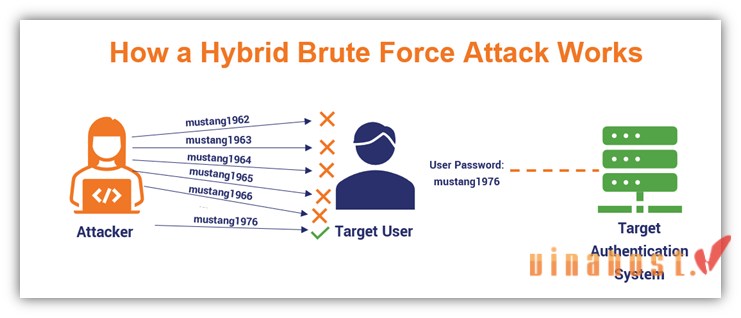

2.2. Hybrid Brute Force

Biến thể này là sự kết hợp thông minh giữa phương pháp vét cạn của Brute Force thuần túy và việc khai thác thông tin thu thập được về mục tiêu. Kẻ tấn công sẽ sử dụng các dữ liệu như tên, ngày sinh, sở thích, tên thú cưng, các từ khóa liên quan đến tổ chức hoặc cá nhân mục tiêu để tạo ra một danh sách các tổ hợp mật khẩu có khả năng cao.

- Cơ chế hoạt động: Sau khi tạo danh sách “từ khóa tiềm năng”, công cụ tấn công sẽ áp dụng các quy tắc biến đổi (ví dụ: thêm số ở cuối, viết hoa chữ cái đầu) để tạo ra nhiều kết hợp mật khẩu khác nhau từ danh sách này, sau đó tiến hành thử nghiệm.

- Ví dụ: Nếu mục tiêu có tên “Alice” và thích số “123”, kẻ tấn công có thể thử các mật khẩu như “Alice123”, “alice123”, “Alice!”, “123Alice”, v.v.

- Yếu tố ảnh hưởng: Sự thành công phụ thuộc vào chất lượng và độ chính xác của thông tin thu thập được. Nếu thông tin này liên quan mật thiết đến mật khẩu của mục tiêu, khả năng thành công sẽ cao hơn đáng kể so với Brute Force thuần túy.

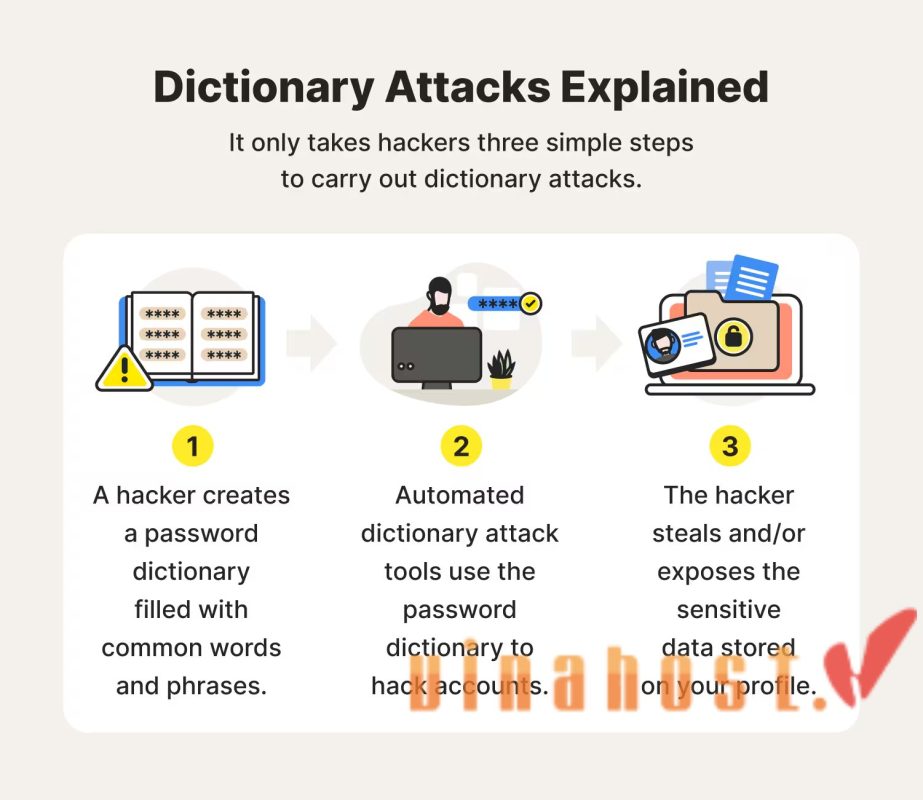

2.3. Dictionary

Đây là một phương pháp hiệu quả khi nhiều người dùng có xu hướng chọn mật khẩu dễ nhớ, thường là các từ hoặc cụm từ có nghĩa trong ngôn ngữ tự nhiên. Kẻ tấn công sử dụng một tập hợp lớn các từ, cụm từ phổ biến, mật khẩu đã bị rò rỉ trong các vụ tấn công trước đó (thường được gọi là “từ điển”).

- Cơ chế hoạt động: Công cụ tấn công sẽ lặp qua từng mục trong từ điển và thử chúng làm tên người dùng và mật khẩu. Các từ điển này có thể rất lớn, chứa hàng triệu hoặc thậm chí hàng tỷ mục.

- Ví dụ: Thử các mật khẩu phổ biến như “password”, “123456”, “qwerty”, hoặc các từ tiếng Anh thông thường.

- Yếu tố ảnh hưởng: Hiệu quả của Dictionary Attack phụ thuộc vào sự phổ biến của các từ và cụm từ trong mật khẩu của mục tiêu. Nếu người dùng chọn mật khẩu mạnh và ngẫu nhiên, phương pháp này sẽ ít có khả năng thành công.

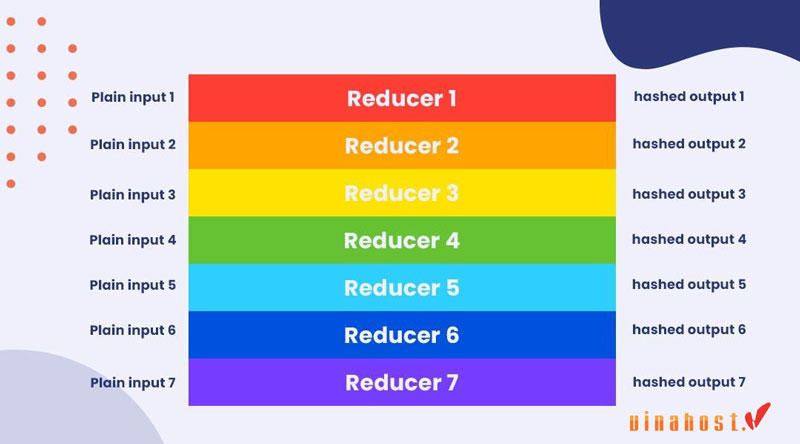

2.4. Rainbow table

Đây là một kỹ thuật tấn công tiết kiệm thời gian và tài nguyên hơn so với việc bẻ khóa hash trực tiếp. Bảng cầu vồng là một bảng tra cứu khổng lồ đã được tính toán trước, ánh xạ các giá trị hash phổ biến với mật khẩu gốc tương ứng.

- Cơ chế hoạt động: Khi kẻ tấn công có được một hash mật khẩu, họ sẽ tra cứu nó trong bảng cầu vồng. Nếu tìm thấy kết quả trùng khớp, họ sẽ có được mật khẩu gốc mà không cần thực hiện quá trình tính toán hash tốn kém.

- Ví dụ: Nếu một trang web sử dụng hàm băm MD5 (một hàm băm yếu) và kẻ tấn công có được hash mật khẩu của người dùng, họ có thể sử dụng bảng cầu vồng MD5 để tìm ra mật khẩu gốc.

- Yếu tố ảnh hưởng: Hiệu quả của Rainbow Table Attack phụ thuộc vào sự tồn tại của mật khẩu trong bảng cầu vồng và sức mạnh của hàm băm được sử dụng. Các hàm băm mạnh và việc sử dụng “salt” (dữ liệu ngẫu nhiên thêm vào mật khẩu trước khi băm) có thể làm cho bảng cầu vồng trở nên vô dụng.

2.5. Reverse Brute Force

Thay vì thử nhiều mật khẩu với một tên người dùng, loại tấn công này thử một hoặc một số mật khẩu phổ biến với một danh sách lớn các tên người dùng đã biết.

- Cơ chế hoạt động: Kẻ tấn công có thể có được danh sách tên người dùng từ các vụ rò rỉ dữ liệu trước đó. Họ sau đó sẽ thử các mật khẩu thường được sử dụng (ví dụ: “password”, “123456”) với từng tên người dùng trong danh sách.

- Ví dụ: Sau một vụ rò rỉ dữ liệu email, kẻ tấn công có thể thử mật khẩu “Password123!” với tất cả các địa chỉ email bị lộ.

- Yếu tố ảnh hưởng: Thành công của phương pháp này dựa trên thói quen sử dụng mật khẩu giống nhau hoặc tương tự của nhiều người dùng. Nếu một lượng lớn người dùng sử dụng các mật khẩu yếu và phổ biến, khả năng thành công sẽ tăng lên.

2.6. Credential Stuffing

Đây là một loại tấn công tái sử dụng các thông tin đăng nhập (tên người dùng và mật khẩu) đã bị đánh cắp trong các vụ vi phạm dữ liệu trước đó.

- Cơ chế hoạt động: Kẻ tấn công có được các thông tin đăng nhập bị lộ và sau đó thử chúng trên nhiều trang web và dịch vụ trực tuyến khác nhau.

- Ví dụ: Nếu một vụ tấn công vào một diễn đàn trực tuyến làm lộ hàng triệu cặp tên người dùng và mật khẩu, kẻ tấn công có thể thử những cặp này trên các trang web ngân hàng, email hoặc mạng xã hội.

- Yếu tố ảnh hưởng: Sự thành công của Credential Stuffing phụ thuộc vào thói quen tái sử dụng mật khẩu của người dùng. Thật không may, nhiều người có xu hướng sử dụng cùng một mật khẩu cho nhiều tài khoản khác nhau, khiến họ trở thành mục tiêu dễ dàng cho loại tấn công này.

Xem thêm: Rootkit là gì? | Phân loại & Cách hoạt động của Rootkit

3. Nguyên nhân dẫn đến tấn công Brute Force

Sự dễ dãi trong việc lựa chọn tên người dùng và mật khẩu, cùng với việc bỏ qua các biện pháp bảo mật cơ bản, đã vô tình tạo ra những “lỗ hổng” lớn, mời gọi kẻ tấn công Brute Force khai thác. Dưới đây là những nguyên nhân cốt yếu khiến người dùng trở thành “con mồi” dễ dàng cho các cuộc tấn công Brute Force:

3.1. Lựa chọn tên người dùng quá phổ biến và dễ đoán

Một trong những sai lầm cơ bản nhất là sử dụng các tên người dùng mặc định hoặc quá thông dụng như “admin”, “administrator”, “user”, “guest”, hoặc thậm chí là tên riêng, ngày sinh. Thay vì phải đoán cả tên người dùng và mật khẩu, chúng chỉ cần tập trung “thử và sai” với mật khẩu, giảm đáng kể độ phức tạp và thời gian cần thiết để xâm nhập.

3.2. Mật khẩu yếu và dễ bị “bẻ khóa”

Đây có lẽ là nguyên nhân hàng đầu dẫn đến thành công của các cuộc tấn công Brute Force. Việc lựa chọn mật khẩu quá ngắn, chỉ bao gồm các chữ cái, chữ số liên tiếp, các từ có nghĩa trong từ điển, tên người thân, ngày kỷ niệm, hoặc các mẫu bàn phím quen thuộc (ví dụ: “qwerty”, “asdfgh”) chẳng khác nào “mời trộm vào nhà” mà không khóa cửa. Các công cụ Brute Force hiện đại được trang bị các từ điển khổng lồ chứa hàng tỷ mật khẩu phổ biến và các quy tắc tạo mật khẩu thường gặp. Với những mật khẩu yếu, chúng có thể bị bẻ khóa chỉ trong vài giây hoặc vài phút.

3.3 Bỏ qua việc bảo vệ đường dẫn đăng nhập

Đường dẫn đăng nhập (thường là một trang web cụ thể) chính là “cánh cửa” dẫn vào hệ thống. Nếu trang đăng nhập này không được bảo vệ đúng cách, kẻ tấn công có thể dễ dàng thực hiện hàng loạt các yêu cầu đăng nhập tự động mà không gặp bất kỳ rào cản nào.

Thiếu các biện pháp bảo mật như giới hạn số lần đăng nhập sai, sử dụng CAPTCHA hoặc reCAPTCHA, hoặc triển khai các cơ chế khóa tài khoản tạm thời sau nhiều lần đăng nhập thất bại, sẽ tạo điều kiện lý tưởng cho các công cụ Brute Force hoạt động không giới hạn.

3.4. Thiếu thói quen thay đổi mật khẩu định kỳ

Ngay cả khi người dùng ban đầu đặt một mật khẩu mạnh, việc sử dụng nó trong một thời gian dài cũng làm tăng nguy cơ bị lộ, đặc biệt khi có các vụ rò rỉ dữ liệu từ các dịch vụ trực tuyến khác. Nếu mật khẩu của bạn đã bị lộ trong một vụ tấn công trước đó, kẻ tấn công có thể sử dụng nó để thử đăng nhập vào các tài khoản khác của bạn thông qua các cuộc tấn công Credential Stuffing (một dạng của Brute Force). Việc không thay đổi mật khẩu thường xuyên làm tăng nguy cơ thành công của những cuộc tấn công này.

Xem thêm: Bytefence Anti-Malware là gì? Hướng dẫn cách xoá chi tiết

4. Hậu quả gây ra do tấn công Brute Force

Thành công của một cuộc tấn công Brute Force mở ra cánh cửa cho hàng loạt hành vi độc hại, gây ra những hậu quả nghiêm trọng và đa dạng cho cả người dùng cá nhân, tổ chức và cộng đồng mạng. Dưới đây là những tác động tiêu cực điển hình:

4.1. Đặt quảng cáo spam và thu thập thông tin

Sau khi chiếm quyền kiểm soát một trang web hoặc tài khoản, kẻ tấn công có thể biến nó thành công cụ kiếm tiền phi pháp thông qua các chiêu trò:

- Oanh tạc quảng cáo phiền toái: Chèn tràn lan các quảng cáo spam, pop-up không mong muốn, gây khó chịu và làm giảm trải nghiệm người dùng. Mỗi lượt hiển thị hoặc tương tác với quảng cáo này sẽ mang lại lợi nhuận bất chính cho hacker.

- “Ăn cắp” lưu lượng truy cập: Thay đổi cấu hình trang web để tự động chuyển hướng khách truy cập đến các trang quảng cáo do chúng kiểm soát, thu lợi từ số lượt xem trang.

- Gián điệp ngầm thu thập dữ liệu: Âm thầm cài đặt các phần mềm độc hại theo dõi hoạt động (spyware) lên trang web hoặc thiết bị của người dùng. Dữ liệu thu thập được về thói quen duyệt web, thông tin cá nhân sẽ được bán cho các nhà quảng cáo hoặc sử dụng cho các mục đích đen tối khác mà không có sự đồng ý của nạn nhân.

4.2. Đánh cắp dữ liệu cá nhân

Tấn công Brute Force mở đường cho việc tiếp cận các kho dữ liệu cá nhân, nơi chứa đựng những thông tin vô giá đối với kẻ xấu:

- Thông tin ngân hàng và tài chính: Xâm nhập vào tài khoản ngân hàng trực tuyến, ví điện tử, đánh cắp thông tin thẻ tín dụng, lịch sử giao dịch, thậm chí cả các thông tin liên quan đến thuế và các giao dịch tài chính quan trọng khác.

- Thông tin nhận dạng: Thu thập các thông tin cá nhân nhạy cảm như tên đầy đủ, địa chỉ nhà, số điện thoại, địa chỉ email, ngày sinh, số chứng minh nhân dân hoặc các giấy tờ tùy thân khác. Những dữ liệu này là “chìa khóa” để thực hiện hành vi lừa đảo, đánh cắp danh tính hoặc bán trên các chợ đen trực tuyến.

- Xâm chiếm cơ sở dữ liệu bí mật: Tiếp cận các cơ sở dữ liệu quan trọng của tổ chức, doanh nghiệp, nơi lưu trữ thông tin khách hàng, bí mật kinh doanh, dữ liệu nghiên cứu, gây ra những tổn thất tài chính, uy tín và lợi thế cạnh tranh nghiêm trọng.

4.3. Phát tán malware

Quyền truy cập trái phép có được từ Brute Force có thể được tin tặc sử dụng để lan truyền các phần mềm độc hại, gây ra những hậu quả khôn lường:

- Phát tán mã độc tống tiền (Ransomware): Mã hóa dữ liệu trên hệ thống bị xâm nhập và đòi tiền chuộc để khôi phục quyền truy cập, gây tê liệt hoạt động và tổn thất tài chính nặng nề.

- Cài trojan và virus: Lây nhiễm các loại malware khác nhau vào hệ thống, cho phép kẻ tấn công theo dõi hoạt động, đánh cắp thông tin, phá hoại dữ liệu hoặc kiểm soát thiết bị từ xa.

- Chuyển hướng đến các trang web nguy hiểm: Thay đổi cấu hình trang web để tự động chuyển hướng người dùng đến các trang web chứa mã độc, lừa đảo hoặc nội dung độc hại khác, lây nhiễm thêm nhiều nạn nhân.

4.4. Xâm nhập máy tính, thiết bị di động

Không chỉ dừng lại ở việc chiếm đoạt tài khoản trực tuyến, hacker còn có thể lợi dụng Brute Force để xâm nhập sâu vào các thiết bị cá nhân:

- Tạo botnet: Cài đặt malware lên máy tính, điện thoại di động hoặc các thiết bị IoT để biến chúng thành các “bot” nằm dưới sự điều khiển từ xa. Mạng botnet này sau đó được sử dụng để thực hiện các cuộc tấn công DDoS quy mô lớn, gửi thư rác (spam) hoặc tiến hành các cuộc tấn công Brute Force khác.

- Mở cửa hậu cho các hoạt động độc hại: Tạo ra các “cửa sau” (backdoor) để duy trì quyền truy cập trái phép vào hệ thống, cho phép chúng thực hiện các hành động độc hại bất cứ lúc nào.

- Kiểm soát từ xa: Theo dõi hoạt động của người dùng, thu thập thông tin cá nhân, thậm chí kiểm soát hoàn toàn thiết bị bị xâm nhập.

4.5. Phát tán nội dung không lành mạnh lên website

Quyền kiểm soát website có được từ Brute Force có thể bị lạm dụng để phá hoại uy tín và hình ảnh của tổ chức:

- Truyền bá nội dung phản cảm: Đăng tải các nội dung không lành mạnh như văn bản, hình ảnh, âm thanh mang tính bạo lực, khiêu dâm, phân biệt chủng tộc hoặc các thông tin sai lệch, gây ảnh hưởng tiêu cực đến người dùng và làm tổn hại nghiêm trọng đến danh tiếng của website và tổ chức sở hữu.

- Phá hoại giao diện và chức năng: Thay đổi giao diện, xóa dữ liệu quan trọng hoặc làm tê liệt các chức năng của website, gây gián đoạn hoạt động và mất niềm tin từ khách hàng và đối tác.

- Lan truyền thông tin sai lệch: Sử dụng website bị chiếm đoạt để phát tán tin giả, thông tin sai lệch hoặc các tuyên truyền độc hại, gây ảnh hưởng đến dư luận và hình ảnh của tổ chức.

5. Các công cụ khai thác tấn công Brute Force phổ biến

Trong lĩnh vực phân tích bảo mật, các chuyên gia sử dụng những công cụ tự động hóa mạnh mẽ để xác định các điểm yếu tiềm ẩn trong hệ thống.

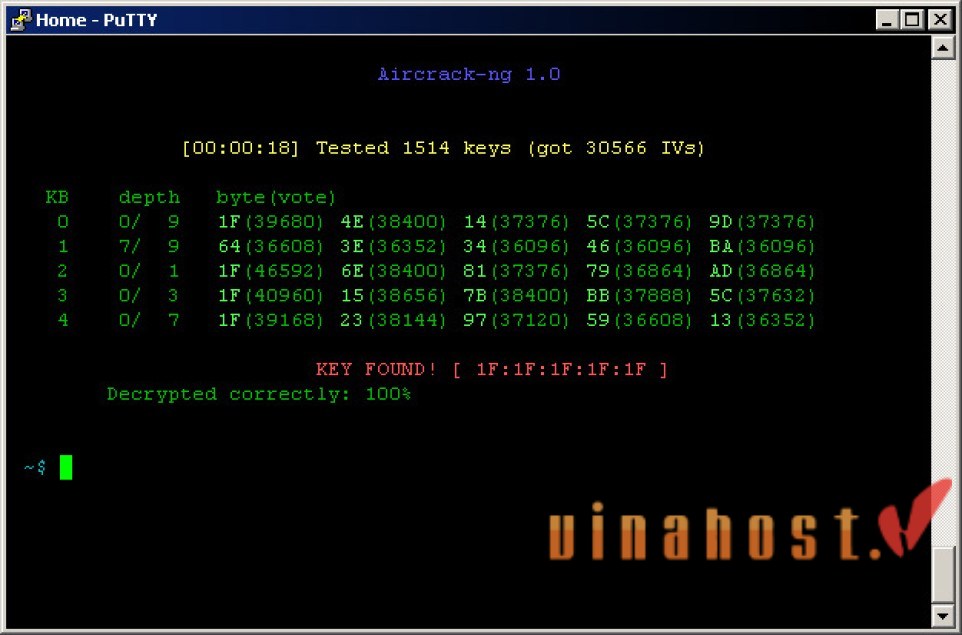

5.1. Aircrack-ng

Aircrack-ng không chỉ là một tiện ích đơn lẻ mà là một bộ công cụ toàn diện, được thiết kế đặc biệt để đánh giá và kiểm tra mức độ an ninh của mạng không dây chuẩn Wi-Fi. Hoạt động trên đa dạng nền tảng từ máy tính cá nhân (Windows, Linux) đến các thiết bị di động thông minh (iOS và Android), Aircrack-ng cung cấp một loạt các chức năng mạnh mẽ, bao gồm:

- Giám sát (Monitoring): Khả năng thu thập các gói tin mạng (packet capture) và xuất dữ liệu này ra các tệp văn bản để phân tích sâu hơn bằng các công cụ khác.

- Tấn công (Attacking): Cung cấp nhiều kỹ thuật tấn công khác nhau vào mạng Wi-Fi, chẳng hạn như tấn công giả mạo (replay attacks), tấn công từ chối dịch vụ (deauthentication attacks), tạo điểm truy cập giả mạo (fake access points) và các phương pháp khác thông qua việc tiêm gói tin (packet injection).

- Kiểm tra (Testing): Cho phép người dùng kiểm tra khả năng của card mạng không dây và trình điều khiển liên quan trong việc thu thập và tiêm gói tin, đảm bảo chúng hoạt động đúng cách cho các hoạt động đánh giá an ninh.

- Bẻ khóa (Cracking): Chức năng chính của Aircrack-ng là khả năng bẻ khóa các giao thức mã hóa WEP (Wired Equivalent Privacy) và WPA/WPA2-PSK (Wi-Fi Protected Access Pre-Shared Key). Đối với WEP, Aircrack-ng sử dụng các phương pháp tấn công thống kê để suy ra khóa mã hóa sau khi thu thập đủ số lượng gói tin.

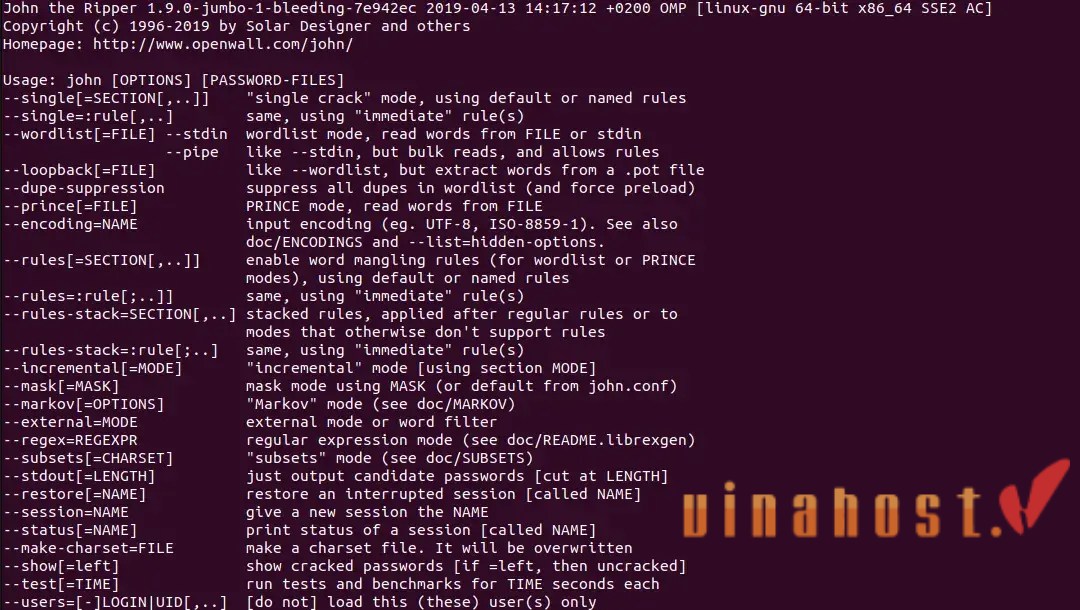

5.2. John the Ripper

John the Ripper là một công cụ bẻ khóa mật khẩu linh hoạt và mạnh mẽ, có khả năng hoạt động trên hơn 15 hệ điều hành khác nhau, bao gồm các hệ thống Unix, Windows và OpenVMS. Điểm nổi bật của John the Ripper là khả năng tự động nhận diện loại hash mật khẩu và kết hợp nhiều phương pháp bẻ khóa khác nhau trong một gói duy nhất.

- Tấn công từ điển (Dictionary Attack): John the Ripper sử dụng một danh sách các từ tiềm năng (wordlist) để thử nghiệm làm mật khẩu. Nó không chỉ đơn thuần thử các từ trong danh sách mà còn áp dụng nhiều quy tắc biến đổi (mangling rules) để tạo ra các biến thể mật khẩu có khả năng cao (ví dụ: thêm số, ký tự đặc biệt, viết hoa chữ cái).

- Tấn công vét cạn (Brute Force Attacks): Bên cạnh tấn công từ điển, John the Ripper cũng hỗ trợ chế độ tấn công vét cạn, được gọi là “incremental mode”. Trong chế độ này, chương trình sẽ thử tất cả các kết hợp ký tự có thể trong một phạm vi nhất định, bắt đầu từ các mật khẩu ngắn và đơn giản đến các mật khẩu dài và phức tạp hơn. John sử dụng các bảng tần suất ký tự để ưu tiên thử các mật khẩu chứa các ký tự thường được sử dụng trước.

- Hỗ trợ nhiều loại hash: John the Ripper có khả năng làm việc với hàng trăm loại hash và thuật toán mã hóa khác nhau, bao gồm cả các hash mật khẩu người dùng của các hệ thống Unix, macOS, Windows, các hệ thống quản lý nhóm (groupware), máy chủ cơ sở dữ liệu, cũng như các hash từ các tệp tin mã hóa, ổ đĩa và tài liệu.

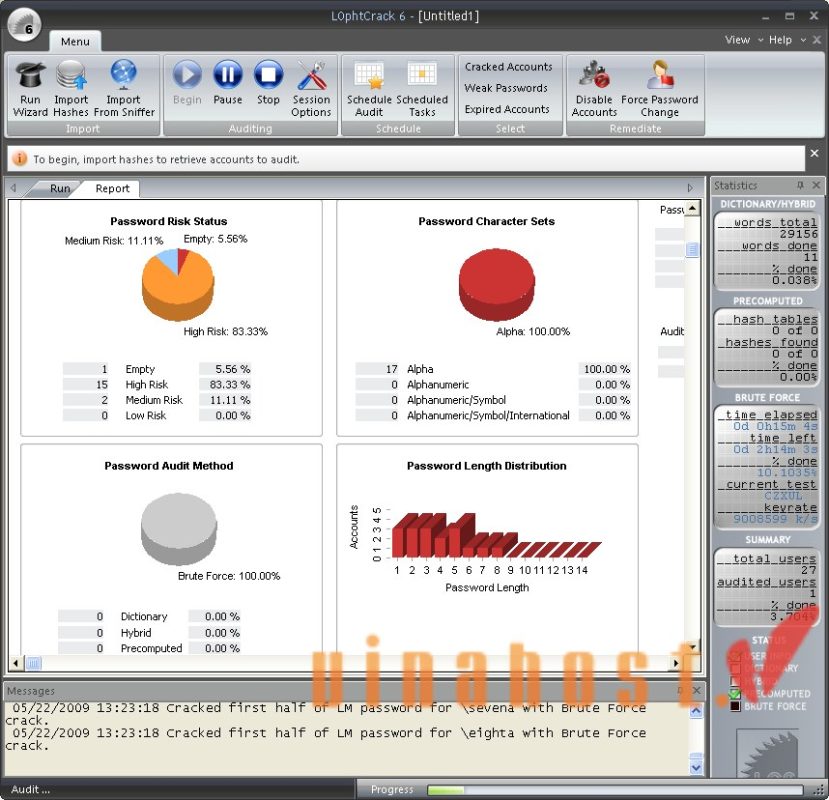

5.3. L0phtCrack

L0phtCrack là một ứng dụng chuyên biệt cho việc kiểm tra và khôi phục mật khẩu trên hệ thống Microsoft Windows. Được phát triển ban đầu bởi nhóm hacker nổi tiếng L0pht Heavy Industries, công cụ này sử dụng nhiều kỹ thuật tấn công khác nhau để xác định mật khẩu yếu hoặc khôi phục mật khẩu đã mất.

- Tấn công từ điển (Dictionary Attack): Sử dụng danh sách các mật khẩu phổ biến và các từ có khả năng cao để thử nghiệm.

- Tấn công vét cạn (Brute Force Attacks): Thử tất cả các kết hợp ký tự có thể trong một phạm vi nhất định.

- Tấn công lai ghép (Hybrid Attack): Kết hợp các yếu tố của tấn công từ điển và vét cạn, ví dụ như thêm các ký tự hoặc số vào các từ trong từ điển.

- Sử dụng bảng cầu vồng (Rainbow Tables): L0phtCrack là một trong những công cụ đầu tiên tích hợp việc sử dụng bảng cầu vồng để tăng tốc quá trình bẻ khóa hash mật khẩu, đặc biệt là đối với các thuật toán hash yếu hơn như LM hash.

- Tận dụng khả năng xử lý đa nhân: Các phiên bản hiện đại của L0phtCrack có khả năng tận dụng sức mạnh của bộ vi xử lý đa nhân và thậm chí cả GPU để tăng tốc đáng kể quá trình bẻ khóa mật khẩu.

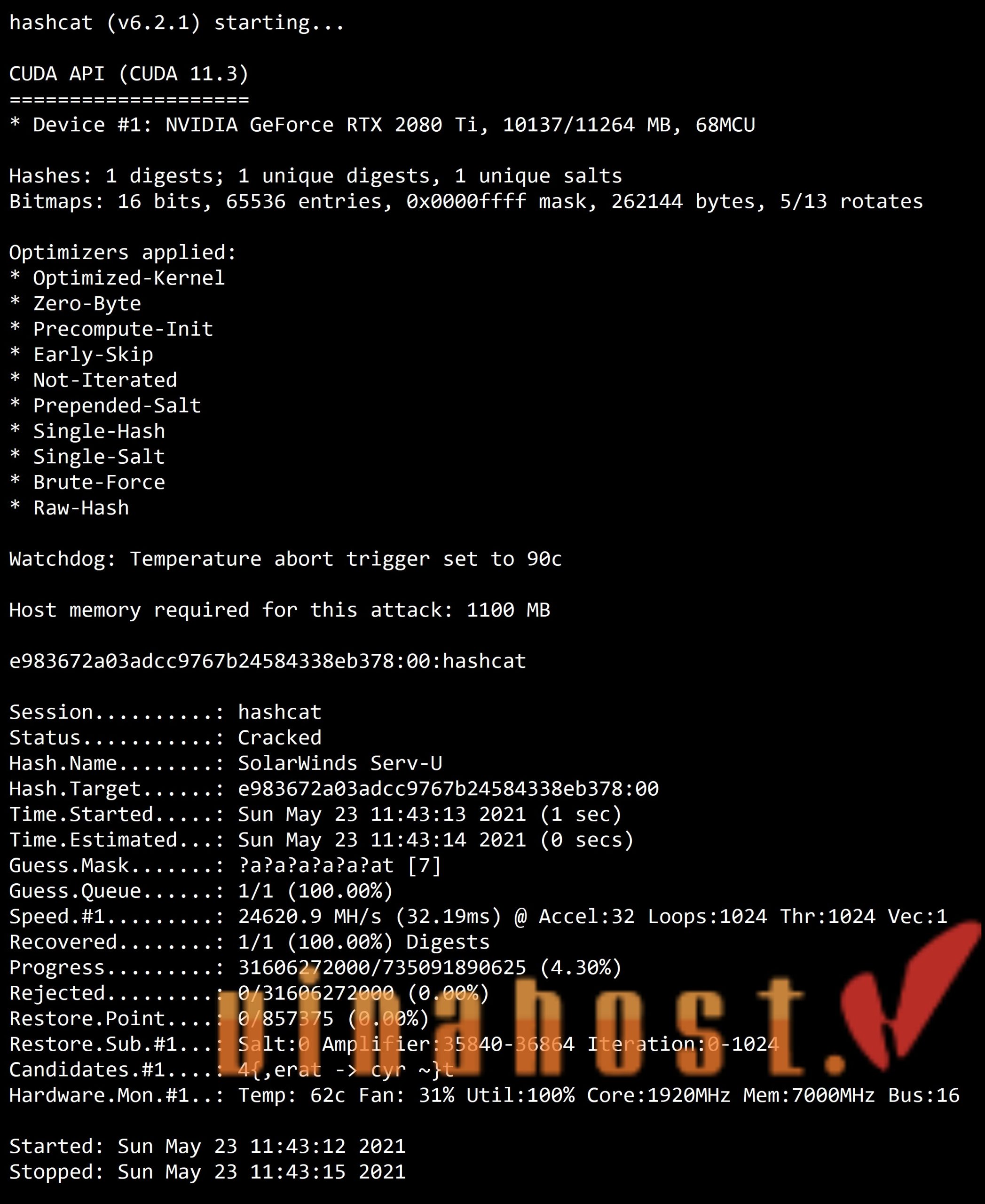

5.4. Hashcat

Hashcat được biết đến là một trong những công cụ bẻ khóa hash mật khẩu nhanh và linh hoạt nhất hiện nay, có khả năng hoạt động hiệu quả trên Windows, Linux và macOS. Điểm mạnh của Hashcat nằm ở khả năng tận dụng sức mạnh tính toán song song của cả CPU và GPU (card đồ họa) để đạt được tốc độ bẻ khóa cực cao.

- Hỗ trợ đa dạng thuật toán hash: Hashcat hỗ trợ một lượng lớn các thuật toán hash mật khẩu khác nhau, từ các thuật toán cũ và yếu đến các thuật toán hiện đại và phức tạp.

- Nhiều chế độ tấn công: Hashcat cung cấp nhiều chế độ tấn công khác nhau, bao gồm:

- Tấn công vét cạn (Brute Force Attacks): Thử tất cả các kết hợp ký tự có thể dựa trên mặt nạ (mask) do người dùng định nghĩa.

- Tấn công dựa trên quy tắc (Rule-based Attack): Áp dụng các quy tắc biến đổi lên các từ trong từ điển để tạo ra các mật khẩu tiềm năng.

- Tấn công kết hợp (Combinator Attack): Kết hợp từ nhiều từ điển khác nhau để tạo ra các mật khẩu phức tạp hơn.

- Tấn công lai ghép (Hybrid Attack): Kết hợp các yếu tố của tấn công từ điển và vét cạn.

- Khả năng tùy biến cao: Hashcat cho phép người dùng tùy chỉnh sâu các tham số tấn công, bao gồm bộ ký tự sử dụng, độ dài mật khẩu và các quy tắc biến đổi.

- Hỗ trợ nhiều thiết bị: Hashcat có khả năng tận dụng nhiều CPU và GPU cùng lúc để tăng tốc độ bẻ khóa.

5.5. DaveGrohl

DaveGrohl là một công cụ mã nguồn mở được thiết kế đặc biệt để bẻ khóa mật khẩu trên hệ thống macOS. Với khả năng phân tán quá trình xử lý trên nhiều máy tính khác nhau, DaveGrohl tận dụng sức mạnh tính toán tổng hợp để tăng tốc đáng kể thời gian tìm kiếm mật khẩu.

- Tấn công từ điển (Dictionary Attack): Sử dụng danh sách các từ tiềm năng để thử làm mật khẩu người dùng macOS.

- Khả năng phân tán: Điểm nổi bật của DaveGrohl là khả năng chạy trên nhiều máy tính trong mạng, chia sẻ khối lượng công việc bẻ khóa và giảm tổng thời gian cần thiết để tìm ra mật khẩu.

- Mã nguồn mở và linh hoạt: Là một dự án mã nguồn mở, DaveGrohl có thể được tùy chỉnh và mở rộng bởi cộng đồng để hỗ trợ các phương pháp tấn công và các phiên bản macOS mới hơn.

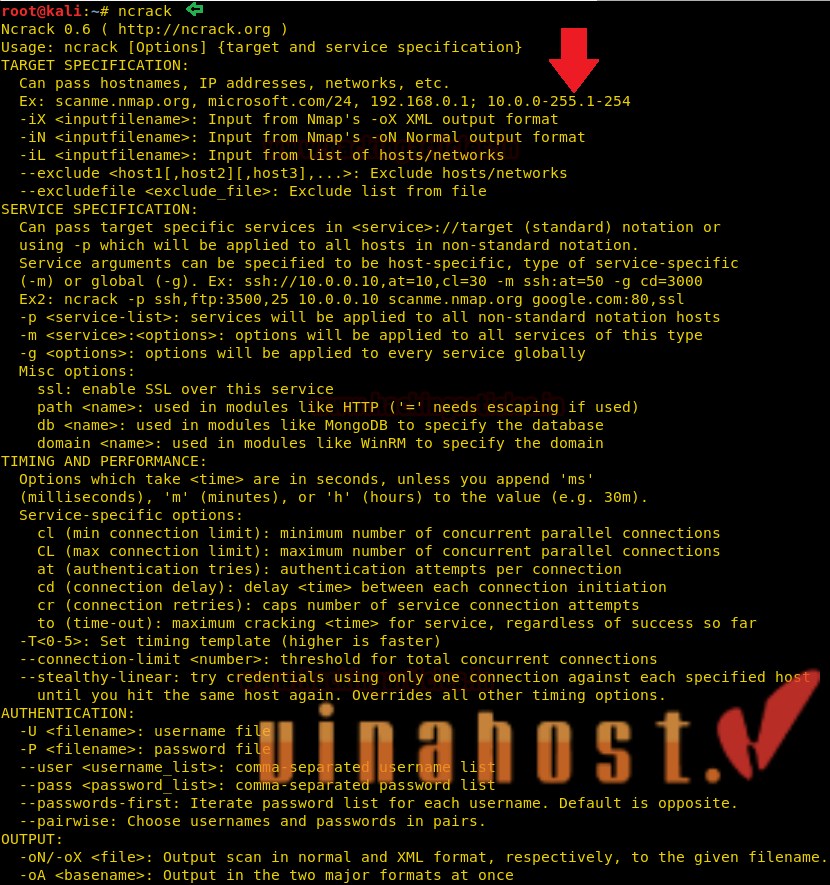

5.6. Ncrack

Ncrack là một công cụ được thiết kế đặc biệt để kiểm tra và bẻ khóa các giao thức xác thực mạng. Với khả năng hoạt động trên các hệ điều hành phổ biến như Windows, Linux và BSD, Ncrack cho phép các chuyên gia bảo mật đánh giá độ an toàn của các dịch vụ mạng bằng cách thực hiện các cuộc tấn công Brute Force vào quá trình xác thực.

- Hỗ trợ nhiều giao thức: Ncrack có khả năng làm việc với nhiều giao thức mạng khác nhau, bao gồm SSH, FTP, Telnet, HTTP, POP3, SMTP, và nhiều giao thức khác.

- Khả năng tùy chỉnh các tham số tấn công: Người dùng có thể tùy chỉnh các tùy chọn như số lượng kết nối đồng thời, thời gian chờ và các thông tin đăng nhập để thử nghiệm.

- Phát hiện các cấu hình yếu: Ncrack có thể giúp xác định các cấu hình xác thực yếu hoặc các tài khoản có mật khẩu dễ đoán trên các dịch vụ mạng.

- Tích hợp với Nmap: Ncrack thường được sử dụng kết hợp với Nmap (một công cụ quét mạng nổi tiếng) để xác định các dịch vụ đang chạy trên hệ thống mục tiêu trước khi tiến hành tấn công Brute Force vào quá trình xác thực của chúng.

Xem thêm: SQL Injection là gì? Phòng ngừa, ngăn chặn SQL Injection

6. Hướng dẫn cách phòng chống Brute Force Attacks

Để có thể chống lại sự tấn công của Brute Force đối với thiết bị của mình, bạn cần phải tìm hiểu những biện pháp phòng ngừa thật sự hiệu quả và có tính bảo vệ cao. Đối với các dịch vụ Hosting như: Hosting giá rẻ. Hosting NVMe, Hosting doanh nghiệp, Hosting WordPress, Hosting Windows, Hosting n8n, SEO Hosting và dịch vụ VPS của VInahost đều hỗ trợ chống Brute Force Dưới đây là một số những biện pháp phòng chống Brute Force Attacks hiệu quả nhất hiện tại:

6.1. Đặt mật khẩu có tính bảo mật cao

Mật khẩu mạnh chính là tuyến phòng thủ đầu tiên và quan trọng nhất chống lại các cuộc tấn công dò tìm. Một mật khẩu an toàn cần đáp ứng các tiêu chí sau:

- Độ dài tối thiểu: Mật khẩu nên có độ dài ít nhất 12 ký tự, lý tưởng nhất là từ 14 ký tự trở lên. Độ dài càng lớn, số lượng tổ hợp mà kẻ tấn công phải thử càng tăng theo cấp số nhân.

- Tính phức tạp: Kết hợp đa dạng các loại ký tự bao gồm:

- Chữ cái viết thường (a-z)

- Chữ cái viết hoa (A-Z)

- Chữ số (0-9)

- Ký tự đặc biệt (!@#$%^&*()_+=-`~[]{}|;’:”,./<>?)

- Tính ngẫu nhiên: Tránh sử dụng các từ có nghĩa trong từ điển, tên riêng, ngày sinh, số điện thoại, các mẫu bàn phím quen thuộc hoặc bất kỳ thông tin cá nhân dễ đoán nào. Hãy tạo ra một chuỗi ký tự ngẫu nhiên và không có mối liên hệ logic.

- Sử dụng trình quản lý mật khẩu: Cân nhắc sử dụng các trình quản lý mật khẩu an toàn để tạo và lưu trữ các mật khẩu phức tạp cho từng tài khoản khác nhau. Điều này giúp bạn không cần phải nhớ nhiều mật khẩu phức tạp mà vẫn đảm bảo an toàn.

6.2. Thường xuyên thay đổi mật khẩu

Ngay cả khi bạn đã thiết lập một mật khẩu mạnh, việc duy trì nó trong một thời gian dài vẫn tiềm ẩn rủi ro. Các vụ rò rỉ dữ liệu từ các dịch vụ trực tuyến khác có thể làm lộ thông tin đăng nhập của bạn. Do đó, việc thay đổi mật khẩu định kỳ là một biện pháp phòng ngừa quan trọng:

- Lên lịch thay đổi: Thiết lập một lịch trình thay đổi mật khẩu thường xuyên, ví dụ như mỗi 3 hoặc 6 tháng một lần.

- Thay đổi ngay khi có dấu hiệu bất thường: Nếu bạn nghi ngờ tài khoản của mình có dấu hiệu bị xâm nhập hoặc nhận được thông báo về các vụ rò rỉ dữ liệu liên quan đến các dịch vụ bạn sử dụng, hãy thay đổi mật khẩu ngay lập tức.

- Không tái sử dụng mật khẩu cũ: Khi thay đổi mật khẩu, hãy đảm bảo bạn chọn một mật khẩu hoàn toàn mới và không trùng lặp với bất kỳ mật khẩu nào bạn đã sử dụng trước đây.

6.3. Giới hạn số lần đăng nhập thất bại

Đây là một biện pháp bảo vệ quan trọng ở cấp độ hệ thống, giúp ngăn chặn các cuộc tấn công Brute Force tự động:

- Giới hạn số lần thử: Cấu hình hệ thống để giới hạn số lần đăng nhập sai liên tiếp được phép trong một khoảng thời gian nhất định. Sau khi vượt quá giới hạn, tài khoản sẽ bị khóa tạm thời.

- Thời gian khóa: Xác định thời gian khóa tài khoản sau khi vượt quá số lần đăng nhập thất bại. Thời gian khóa nên đủ dài để làm chậm đáng kể tốc độ tấn công của các công cụ tự động.

- Thông báo cho người dùng: Thông báo cho người dùng khi tài khoản của họ bị khóa do đăng nhập sai quá nhiều lần và cung cấp hướng dẫn để họ có thể khôi phục quyền truy cập (ví dụ: thông qua email hoặc câu hỏi bảo mật).

- Sử dụng CAPTCHA hoặc reCAPTCHA: Triển khai CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart) hoặc reCAPTCHA trên trang đăng nhập để xác minh rằng người dùng là người thật, không phải là bot tự động.

6.4. Bật 2FA (Xác thực 2 yếu tố)

Xác thực hai yếu tố bổ sung một lớp bảo mật thứ hai bên cạnh mật khẩu. Ngay cả khi kẻ tấn công có được mật khẩu của bạn, chúng vẫn cần một yếu tố xác thực thứ hai để truy cập vào tài khoản:

- Các loại yếu tố thứ hai phổ biến:

- Mã OTP (One-Time Password) được gửi đến điện thoại. Mã này thường được tạo ngẫu nhiên và chỉ có hiệu lực trong một khoảng thời gian ngắn.

- Mã được tạo bởi ứng dụng xác thực (Authenticator App). Các ứng dụng như Google Authenticator, Authy tạo ra mã OTP theo thuật toán dựa trên thời gian.

- Thiết bị bảo mật vật lý (Security Key). Các thiết bị như YubiKey cung cấp một lớp bảo mật vật lý, yêu cầu người dùng cắm thiết bị vào và xác nhận hành động đăng nhập.

- Cung cấp một danh sách các mã khôi phục mà người dùng có thể sử dụng trong trường hợp mất quyền truy cập vào yếu tố thứ hai.

- Kích hoạt 2FA ở mọi nơi có thể: Hãy kích hoạt 2FA cho tất cả các tài khoản trực tuyến quan trọng của bạn, đặc biệt là email, mạng xã hội, ngân hàng trực tuyến và các dịch vụ lưu trữ đám mây.

Xem thêm: 2FA là gì? | Cách thiết lập mã Xác Thực 2 yếu

6.5. Sử dụng Plugin bảo mật

Đối với các trang web và ứng dụng, việc sử dụng các plugin và giải pháp bảo mật chuyên dụng có thể cung cấp thêm các lớp phòng thủ chống lại tấn công Brute Force:

- Plugin bảo mật cho website (ví dụ: Wordfence, Sucuri): Các plugin này thường cung cấp các tính năng như:

- Giám sát và chặn các nỗ lực đăng nhập đáng ngờ.

- Giới hạn số lần đăng nhập thất bại từ một địa chỉ IP.

- Triển khai CAPTCHA hoặc reCAPTCHA trên trang đăng nhập.

- Chặn các địa chỉ IP đen đã được xác định là nguồn tấn công.

- Cung cấp tường lửa ứng dụng web (WAF) để lọc các yêu cầu độc hại.

- Giải pháp bảo mật máy chủ: Các giải pháp bảo mật máy chủ có thể giúp phát hiện và ngăn chặn các cuộc tấn công Brute Force ở cấp độ máy chủ.

- Sử dụng tường lửa (Firewall): Cấu hình tường lửa để chỉ cho phép lưu lượng truy cập từ các nguồn đáng tin cậy đến trang đăng nhập và chặn các yêu cầu đáng ngờ.

7. Một số câu hỏi liên quan đến tấn công Brute Force

Rất nhiều thắc mắc về Brute Force Attacks được đặt ra trong quá trình tìm hiểu và nghiên cứu về đó. Để có thể giúp bạn đọc hiểu hơn về Brute Force cũng như phản hồi những câu hỏi một cách chi tiết nhất, chúng tôi đã tổng hợp những câu hỏi phổ biến kèm lời giải đáp phù hợp cho bạn:

7.1. Brute Force trong Python là gì?

Phương thức Brute Force là một kỹ thuật tấn công mật khẩu bằng cách thử mọi tổ hợp ký tự có thể cho đến khi tìm ra mật khẩu đúng. Về cơ bản, Brute Force sẽ là một quá trình “thử và sai” toàn diện. Ưu điểm chính của nó là tỷ lệ thành công cao nếu mật khẩu nằm trong không gian các tổ hợp được thử.

Tuy nhiên, nhược điểm lớn nhất là thời gian thực hiện có thể rất dài, phụ thuộc vào độ dài và độ phức tạp của mật khẩu, cũng như sức mạnh tính toán của công cụ tấn công và các biện pháp bảo vệ của hệ thống mục tiêu. Với các mật khẩu mạnh và hệ thống bảo mật tốt, việc bẻ khóa bằng Brute Force thường mất rất nhiều thời gian và có thể không khả thi.

7.2. Tấn công Brute Force có phải sử dụng đệ quy không?

Kỹ thuật tấn công Brute Force có thể được triển khai một cách hiệu quả bằng cách sử dụng đệ quy. Trong cách tiếp cận này, một hàm đệ quy đóng vai trò trung tâm, tiếp nhận và xây dựng dần một “giải pháp từng phần”. Tại mỗi bước đệ quy, hàm sẽ khám phá tất cả các khả năng để hoàn thiện giải pháp từng phần đó.

Khi một giải pháp hoàn chỉnh được tạo ra, hàm sẽ kiểm tra hoặc xử lý nó. Nhờ khả năng tự gọi lại với các trạng thái khác nhau, đệ quy cho phép duyệt qua toàn bộ không gian tìm kiếm một cách có hệ thống, đảm bảo không bỏ sót bất kỳ trường hợp nào. Đây là một phương pháp mạnh mẽ, có thể áp dụng cho nhiều bài toán Brute Force khác nhau, từ tìm kiếm mật khẩu đến giải các bài toán tổ hợp phức tạp.

Xem thêm: IDS là gì? | So sánh giữa IDS, IPS và tường lửa

8. Lời kết

Thông qua bài viết này, ta có thể hiểu được Brute Force Attacks là một phương pháp tiếp cận trực diện, dựa vào việc kiên trì thử mọi khả năng để đạt được mục tiêu. Mặc dù sự toàn diện này mang lại lợi thế về khả năng thành công cuối cùng, nhưng nó đồng thời bộc lộ nhược điểm cốt yếu về hiệu suất.

Thời gian và tài nguyên tiêu tốn có thể tăng lên theo cấp số nhân với độ phức tạp của vấn đề và kích thước không gian tìm kiếm. Trong bối cảnh bảo mật, hiểu rõ cơ chế và giới hạn của Brute Force Attacks không chỉ giúp những người kiểm thử xâm nhập đánh giá lỗ hổng mà còn trang bị cho các nhà phát triển và quản trị viên những kiến thức cần thiết để xây dựng hệ thống phòng thủ vững chắc, không bị sự ảnh hưởng cũng như xâm nhập do Brute Force Attacks gây ra. Tìm hiểu thêm nhiều bài viết khác ngoài Brute Force Attacks TẠI ĐÂY hoặc liên hệ với VinaHost qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

Tấn công mạng là gì? Hình thức tấn công mạng phổ biến

Xmlrpc.php là gì? | Cách vô hiệu hóa XMLRPC.PHP

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文