MFA (Multi-Factor Authentication) ngày nay không còn là tùy chọn mà đã trở thành lớp bảo vệ tối thiểu trước các rủi ro xâm nhập tài khoản. Việc áp dụng MFA trên những nền tảng như Microsoft 365, Google hay Windows giúp giảm nguy cơ bị tấn công và giữ an toàn cho dữ liệu quan trọng. Với các hướng dẫn chi tiết trong bài viết, bạn có thể triển khai MFA nhanh chóng và xây dựng môi trường sử dụng tài khoản an toàn hơn cho cá nhân lẫn doanh nghiệp.

- Định nghĩa cốt lõi: MFA (Multi-Factor Authentication) là cơ chế bảo mật yêu cầu người dùng cung cấp từ hai bằng chứng xác thực trở lên (khác loại) để đăng nhập, khắc phục điểm yếu của mật khẩu truyền thống.

- Nguyên lý 3 lớp: MFA hoạt động dựa trên sự kết hợp của: Knowledge (Điều bạn biết – Mật khẩu), Possession (Vật bạn có – Điện thoại/Token) và Inherence (Chính bạn – Sinh trắc học).

- MFA vs 2FA: 2FA (Xác thực 2 yếu tố) là tập con của MFA. Mọi 2FA đều là MFA, nhưng MFA có thể bao gồm nhiều hơn 2 lớp bảo mật (3FA, 4FA).

- Khuyến nghị bảo mật: Nên ưu tiên sử dụng App Authenticator (Google/Microsoft) hoặc Security Key (YubiKey). Hạn chế dùng SMS OTP do rủi ro SIM Swap.

- Hiệu quả thực tế: Theo thống kê từ Microsoft, việc kích hoạt MFA giúp ngăn chặn tới 99.9% các cuộc tấn công chiếm đoạt tài khoản tự động.

- Cảnh báo an ninh: Để chống lại kỹ thuật tấn công MFA Fatigue (Spam thông báo), người dùng nên chuyển sang chế độ xác thực Number Matching (Khớp số).

1. Multi-factor Authentication (MFA) là gì?

MFA là viết tắt của Multi-Factor Authentication (hay còn gọi là Xác thực đa yếu tố), là cơ chế bảo mật yêu cầu người dùng phải xác minh danh tính bằng từ hai yếu tố trở lên thay vì chỉ dùng một lớp mật khẩu truyền thống dễ bị đánh cắp.

Các yếu tố xác thực MFA thường được chia thành 3 nhóm chính:

- Yếu tố bạn biết (Knowledge): Mật khẩu (Password), mã PIN.

- Yếu tố bạn có (Possession): Điện thoại thông minh, thiết bị tạo mã (Token), USB bảo mật.

- Yếu tố bạn là (Inherence): Vân tay, nhận diện khuôn mặt (FaceID), giọng nói.

Ví dụ về xác thực MFA:

Khi đăng nhập email, bước 1 bạn nhập mật khẩu (Yếu tố bạn biết). Bước 2, hệ thống yêu cầu nhập mã OTP được gửi qua SMS hoặc ứng dụng Authenticator trên điện thoại (Yếu tố bạn có). Chỉ khi hoàn tất cả hai bước, bạn mới truy cập được tài khoản.

2. 3 Yếu tố cốt lõi tạo nên cơ chế MFA

Cơ chế MFA hoạt động dựa trên ba nhóm yếu tố xác thực khác nhau. Điều này giúp giảm thiểu rủi ro: ngay cả khi hacker đánh cắp được mật khẩu (Yếu tố Knowledge), chúng vẫn không thể đăng nhập nếu thiếu thiết bị xác thực (Yếu tố Possession) hoặc sinh trắc học của bạn.

| Yếu tố | Định nghĩa | Ví dụ cụ thể |

| Knowledge (Bạn biết) | Thông tin chỉ người dùng hợp lệ mới biết | Mật khẩu (Password), mã PIN, câu trả lời cho câu hỏi bảo mật |

| Possession (Bạn có) | Vật dụng hoặc thiết bị thuộc sở hữu duy nhất của người dùng | Điện thoại nhận SMS OTP, ứng dụng Google Authenticator, USB bảo mật (YubiKey) |

| Inherence (Bạn là) | Đặc điểm sinh trắc học độc nhất, không thể tách rời khỏi cơ thể người dùng | Vân tay (Fingerprint), nhận diện khuôn mặt (FaceID), quét mống mắt. |

Xem thêm: Man-in-the-Middle là gì? (MFA giúp ngăn chặn hiệu quả loại tấn công xen giữa này).

3. Cơ chế hoạt động của xác thực MFA

Cơ chế MFA thường được triển khai theo quy trình nhiều lớp để đảm bảo chỉ người dùng hợp lệ mới có thể truy cập hệ thống. Một trong các mô hình phổ biến nhất hiện nay là xác thực hai bước (Two-step Verification).

- Bước 1: Xác thực danh tính sơ cấp (Primary Authentication).

Người dùng đăng nhập như bình thường bằng tên tài khoản và mật khẩu (Yếu tố Knowledge). Nếu thông tin đúng, hệ thống chưa cho vào ngay mà sẽ chuyển sang trạng thái chờ yêu cầu thêm một Token. - Bước 2: Xác thực yếu tố thứ hai (Secondary Authentication).

Người dùng nhập mã từ thiết bị (OTP, ứng dụng Authenticator, USB bảo mật) hoặc thực hiện quét khuôn mặt/vân tay. Khi yếu tố thứ hai hợp lệ, hệ thống xác nhận quyền sở hữu và cho phép truy cập thành công.

Xem thêm: SSL VPN là gì? (Giải pháp truy cập từ xa thường bắt buộc tích hợp MFA).

4. Phân biệt MFA và 2FA (Two-Factor Authentication)

MFA và 2FA đều yêu cầu nhiều hơn một lớp bảo mật khi đăng nhập nên dễ khiến người dùng nhầm lẫn. Tuy nhiên, chúng không hoàn toàn giống nhau. Hiểu đơn giản: Mọi 2FA đều là MFA, nhưng không phải mọi MFA đều là 2FA.

Dưới đây là bảng so sánh chi tiết giúp bạn phân biệt rõ hai khái niệm này:

| Tiêu chí | 2FA (Two-Factor Authentication) | MFA (Multi-Factor Authentication) |

| Định nghĩa | Xác thực 2 yếu tố. Chỉ sử dụng đúng hai lớp bảo mật để xác minh. | Xác thực đa yếu tố. Sử dụng từ hai yếu tố trở lên (có thể là 3, 4 hoặc nhiều hơn). |

| Số lượng yếu tố | Cố định là 2 (Thường là Mật khẩu + OTP). | Tối thiểu là 2 (Bao gồm cả 2FA và các cấp độ cao hơn). |

| Ví dụ minh họa | 1. Nhập mật khẩu (Knowledge) 2. Nhập mã SMS OTP (Possession) => Hoàn tất. | 1. Nhập mật khẩu (Knowledge) 2. Nhập mã OTP (Possession) 3. Quét vân tay (Inherence) => Hoàn tất (Bảo mật cao hơn). |

ℹ️ Việc phân biệt này rất quan trọng khi cấu hình bảo mật cho doanh nghiệp. Với các hệ thống yêu cầu bảo mật cực cao như ngân hàng hay chính phủ, 2FA đôi khi là chưa đủ mà cần đến MFA 3 lớp (bao gồm cả sinh trắc học).

5. Các phương thức xác thực MFA phổ biến hiện nay

Hiện nay có nhiều phương thức MFA khác nhau, mỗi loại phù hợp với một mức độ bảo mật và nhu cầu sử dụng riêng. Việc hiểu ưu nhược điểm của từng phương thức giúp doanh nghiệp lựa chọn cơ chế xác thực MFA phù hợp nhất cho hệ thống của mình.

5.1. Bảng so sánh tổng quan 4 phương thức MFA

| Phương thức | Mức an toàn | Ưu điểm nổi bật | Nhược điểm chính |

| SMS / Email OTP | Thấp | Phổ biến, dễ dùng ngay | Dễ bị SIM Swap, nghe lén |

| Soft Token (App) | Cao | Hoạt động Offline, thay đổi liên tục | Phụ thuộc vào điện thoại |

| Sinh trắc học | Cao | Nhanh, không cần nhớ | Rủi ro vĩnh viễn nếu lộ dữ liệu |

| Security Key | Rất Cao | Chống Phishing tuyệt đối | Chi phí cao, bất tiện khi mang theo |

5.2. SMS OTP và Email – Kém an toàn nhất

SMS OTP và Email là phương thức xác thực phổ biến nhất vì tính tiện dụng. Tuy nhiên, theo các chuyên gia bảo mật, đây là hình thức yếu nhất do phụ thuộc hoàn toàn vào nhà mạng viễn thông.

| Ưu điểm | Nhược điểm |

|

|

5.3. Soft Tokens (Ứng dụng Authenticator) – Khuyên dùng

Soft Token tạo mã trực tiếp trên thiết bị của người dùng nên an toàn hơn nhiều so với SMS. Các ứng dụng phổ biến như Google Authenticator hay Microsoft Authenticator thường được sử dụng để kích hoạt MFA Google và MFA Microsoft.

| Ưu điểm | Nhược điểm |

|

|

5.4. Xác thực sinh trắc học (Biometrics)

Sinh trắc học sử dụng đặc điểm sinh học độc nhất của mỗi người. Đây là tiêu chuẩn bắt buộc cho các ứng dụng yêu cầu bảo mật cao như ngân hàng (Banking App) hay ví điện tử.

| Ưu điểm | Nhược điểm |

|

|

5.5. Security Keys (Khóa vật lý) – An toàn nhất

Khóa bảo mật vật lý (như YubiKey) hoạt động dựa trên hạ tầng PKI và chuẩn FIDO2. Nó yêu cầu người dùng phải cắm thiết bị vào máy tính hoặc chạm NFC để đăng nhập.

| Ưu điểm | Nhược điểm |

|

|

6. Tại sao doanh nghiệp bắt buộc phải kích hoạt MFA?

Doanh nghiệp bắt buộc phải kích hoạt Multi-Factor Authentication (MFA) vì đây là lớp phòng thủ hiệu quả nhất, giúp ngăn chặn tới 99.9% các cuộc tấn công chiếm đoạt tài khoản. Trong bối cảnh tấn công mạng ngày càng tinh vi, MFA không còn là tùy chọn mà đã trở thành yêu cầu an ninh mạng tối thiểu.

- Ngăn chặn tấn công tự động: MFA vô hiệu hóa các kỹ thuật tấn công phổ biến như Brute Force (thử mật khẩu hàng loạt) và Credential Stuffing (sử dụng mật khẩu bị rò rỉ từ các vụ tấn công khác). Dù kẻ tấn công có được mật khẩu, chúng vẫn không thể vượt qua lớp xác thực thứ hai.

- Chống lại tấn công giả mạo (Phishing): Ngay cả khi người dùng vô tình cung cấp mật khẩu cho một trang web lừa đảo, kẻ tấn công cũng không thể đăng nhập nếu không có thiết bị vật lý (điện thoại, USB key) của nạn nhân. Điều này giảm thiểu đáng kể thiệt hại từ các cuộc tấn công Phishing và Man-in-the-Middle.

- Đáp ứng tiêu chuẩn bảo mật (Compliance): Nhiều quy định bảo mật quốc tế như PCI DSS (cho thanh toán), HIPAA (cho y tế), và ISO 27001 đều yêu cầu hoặc khuyến nghị mạnh mẽ việc sử dụng xác thực đa yếu tố để bảo vệ dữ liệu nhạy cảm.

- Bảo vệ tài sản số và danh tiếng: Một vụ rò rỉ dữ liệu có thể gây thiệt hại tài chính nặng nề và làm suy giảm niềm tin của khách hàng. MFA là khoản đầu tư nhỏ nhưng mang lại hiệu quả bảo vệ lớn, giúp duy trì uy tín và sự ổn định cho doanh nghiệp.

Microsoft SecurityTrích dẫn từ Chuyên gia“Theo số liệu từ Microsoft Security, việc kích hoạt xác thực đa yếu tố (MFA) giúp ngăn chặn 99.9% các cuộc tấn công tự động vào tài khoản người dùng.”

Số liệu này liên tục được Microsoft tái khẳng định trong các báo cáo Microsoft Digital Defense Report các năm sau đó.

Xem thêm: WAF là gì? (Một lớp bảo vệ quan trọng khác cho ứng dụng web của doanh nghiệp).

7. Hướng dẫn cài đặt MFA trên các nền tảng hàng đầu

Việc triển khai xác thực MFA không quá phức tạp nếu bạn làm theo đúng quy trình. Dưới đây là hướng dẫn chi tiết cách kích hoạt MFA Microsoft, Google và Windows.

7.1. Kích hoạt MFA Microsoft 365 (Cho Admin & User)

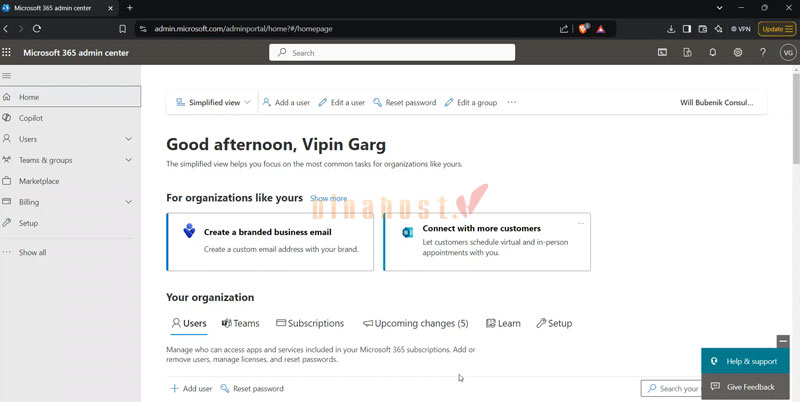

Hướng dẫn chi tiết cho Admin (bật MFA ở cấp độ tổ chức/user)

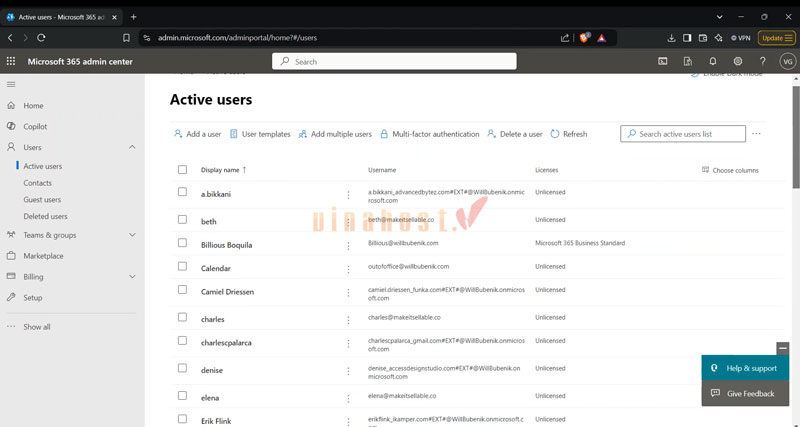

- Bước 1: Truy cập vào trang quản trị Microsoft Entra admin center tại địa chỉ: https://entra.microsoft.com

- Bước 2:Tại menu bên trái, chọn Users (Người dùng) > Active users (Người dùng đang hoạt động).

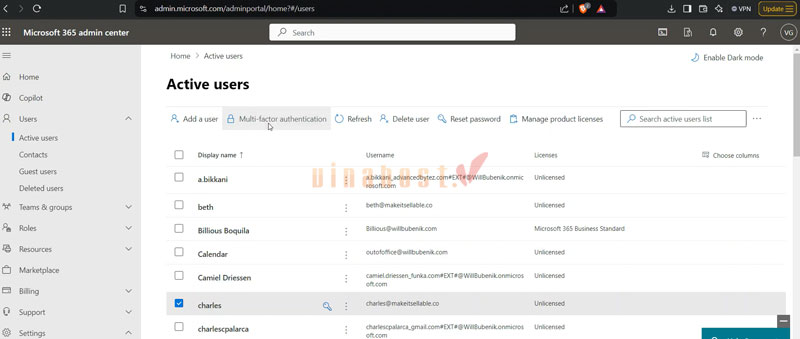

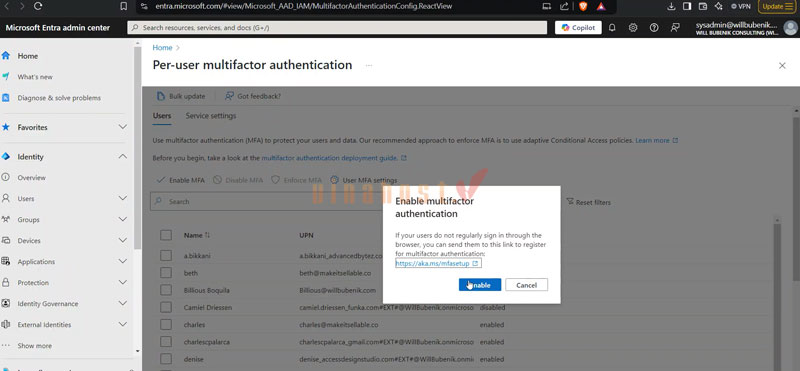

- Bước 3:Chọn một tài khoản người dùng cụ thể, sau đó nhấp vào tùy chọn Manage multi-factor authentication (Quản lý MFA) trên thanh công cụ.

- Bước 4:Kiểm tra trạng thái MFA. Nếu đang là “Disabled”, hãy chọn người dùng đó và nhấn Enable để kích hoạt.

❌Cảnh báo quan trọng dành cho Administrator:

Để đảm bảo MFA hoạt động an toàn, bạn bắt buộc phải tắt các giao thức Legacy Authentication (như POP3, IMAP4, SMTP Basic Auth…). Hãy truy cập Entra ID > Protection > Conditional Access để vô hiệu hóa chúng, tránh việc hacker lợi dụng giao thức cũ để vượt qua lớp bảo mật MFA.

Hướng dẫn cho User (đăng ký MFA lần đầu)

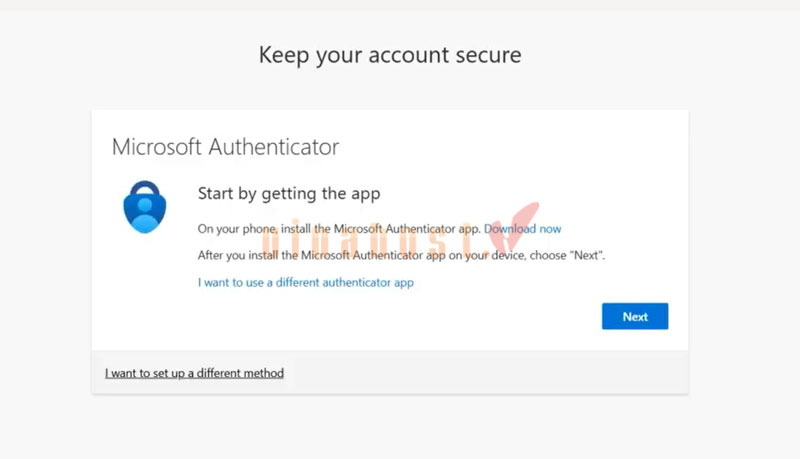

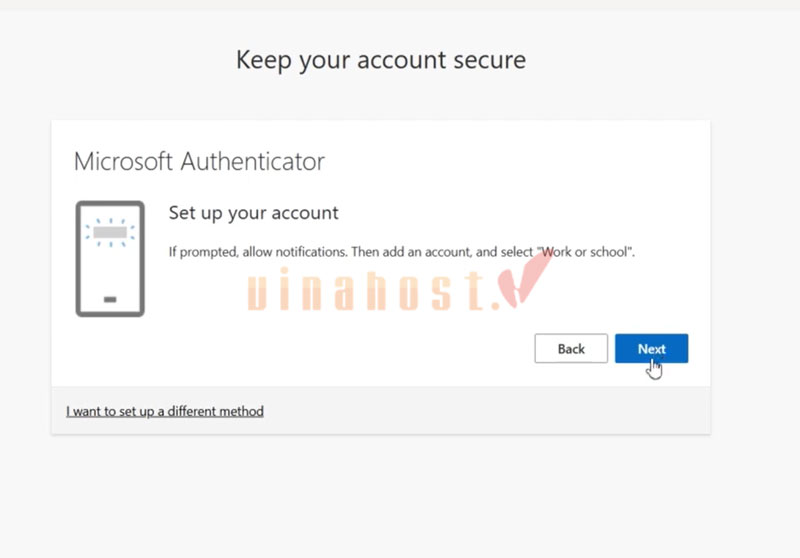

Sau khi Admin đã kích hoạt, người dùng sẽ thực hiện các bước sau để thiết lập MFA Microsoft :

- Bước 1: Đăng nhập vào tài khoản tại https://myaccount.microsoft.com

- Bước 2: Hệ thống sẽ hiển thị thông báo yêu cầu thêm thông tin bảo mật. Nhấn Next.

- Bước 3:Tải ứng dụng Microsoft Authenticator trên điện thoại (có sẵn trên iOS/Android).

- Bước 4:Trên máy tính nhấn Next để hiện mã QR. Mở app trên điện thoại, chọn “Thêm tài khoản” và quét mã QR này.

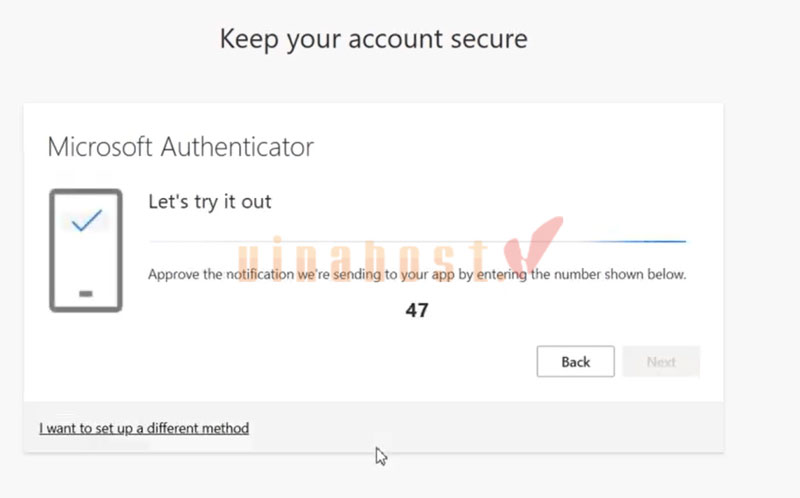

- Bước 5: Hệ thống hiển thị một số (ví dụ: 47). Nhập số này vào ứng dụng trên điện thoại để xác nhận.

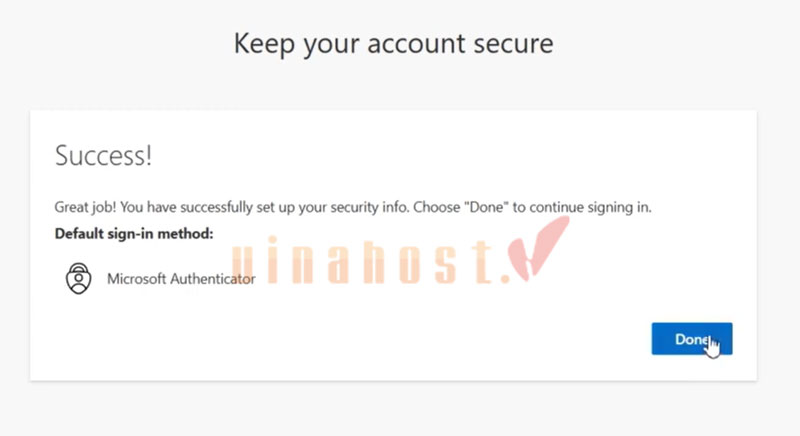

- Bước 6:Sau khi xác thực thành công, nhấn Done để hoàn tất.

7.2. Bật xác thực 2 bước (MFA) cho Google/Gmail

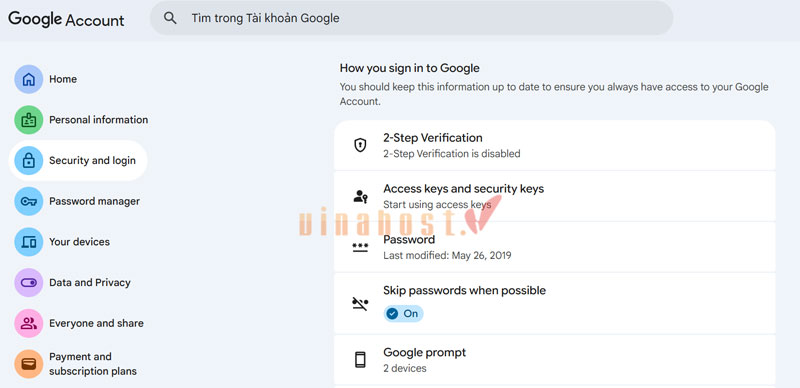

Để bảo vệ tài khoản Google Workspace hoặc Gmail cá nhân với MFA Google, bạn làm như sau:

- Truy cập trang quản lý tài khoản Google: https://myaccount.google.com.

- Chọn mục Security (Bảo mật) ở menu bên trái.

- Tại phần “How you sign in to Google”, chọn 2-Step Verification (Xác minh 2 bước) > Nhấn Get Started.

- Đăng nhập lại mật khẩu để xác minh chính chủ.

- Chọn phương thức nhận mã (Tin nhắn văn bản, Cuộc gọi hoặc App Authenticator). Nhập mã xác minh gửi về điện thoại để kích hoạt.

⚠️ VinaHost khuyến nghị: Bạn nên ưu tiên sử dụng Google Prompts (lời nhắc trên điện thoại) hoặc App Authenticator thay vì SMS OTP. Lý do là SMS có rủi ro bị tấn công SIM swap và tin nhắn không được mã hóa đầu cuối, kém an toàn hơn.

7.3. Thiết lập MFA cho Windows Logon

Đối với MFA Windows, doanh nghiệp có thể lựa chọn giải pháp tích hợp sẵn hoặc từ bên thứ ba:

1. Dùng Windows Hello (tích hợp sẵn Windows 10/11)

Đây là giải pháp bảo mật Windows đơn giản nhất cho người dùng cá nhân:

- Vào Settings > Accounts > Sign-in options.

- Thiết lập các phương thức:

- Windows Hello PIN: Mã PIN gắn liền với thiết bị.

- Fingerprint: Quét vân tay (nếu máy hỗ trợ).

- Face Recognition: Nhận diện khuôn mặt (cần Camera hồng ngoại).

2. Dùng Cisco Duo (Giải pháp chuyên nghiệp cho Doanh nghiệp)

Nếu bạn quản lý hệ thống nhiều máy tính, Cisco Duo là giải pháp xác thực MFA hiệu quả nhất:

- Tải bộ cài Duo Authentication for Windows Logon từ trang chủ Cisco.

- Cài đặt agent lên máy tính Windows và kết nối với tài khoản Duo Admin.

- Mỗi khi nhân viên đăng nhập Windows, hệ thống sẽ tự động gửi yêu cầu xác thực về điện thoại (Duo Push) trước khi cho phép truy cập Desktop.

8. Cảnh báo: MFA không phải “lá chắn thần thánh” (Bài học từ vụ hack Uber)

❌ Cảnh báo: Dù các báo cáo bảo mật chỉ ra rằng MFA giúp chặn đứng đa số các cuộc tấn công tự động, nhưng nó không an toàn tuyệt đối trước yếu tố con người. Lỗ hổng nguy hiểm nhất hiện nay mà tin tặc đang khai thác triệt để là MFA Fatigue (Tấn công spam thông báo xác thực)

MFA Fatigue hoạt động như thế nào? Kỹ thuật này đánh vào tâm lý thay vì kỹ thuật. Sau khi đánh cắp được Mật khẩu (Password) của người dùng, tin tặc sẽ liên tục kích hoạt lệnh đăng nhập, khiến điện thoại của nạn nhân bị “spam” hàng loạt thông báo xác thực (Push Notification) bất kể ngày đêm. Mục tiêu là khiến nạn nhân cảm thấy phiền phức, hoảng loạn hoặc đơn giản là muốn tắt thông báo đi nên đã lỡ tay ấn “Chấp nhận” (Approve).

Case Study: Vụ tấn công Uber (Tháng 9/2022)

Sự cố an ninh mạng tại Uber là minh chứng điển hình cho điểm yếu này:

- Thủ đoạn: Tin tặc (nhóm Lapsus$) chiếm được mật khẩu VPN của nhân viên. Sau đó, chúng gửi liên tiếp hàng trăm yêu cầu MFA đến điện thoại nhân viên này.

- Đòn tâm lý: Hacker giả danh là “Nhân viên hỗ trợ IT” (IT Support) liên hệ qua WhatsApp, lừa nhân viên rằng họ cần ấn “Chấp nhận” để hệ thống ngừng báo lỗi.

- Hậu quả: Nhân viên mắc bẫy, tin tặc vượt qua lớp bảo mật MFA và giành quyền kiểm soát hệ thống nội bộ.

- Nguồn tham khảo: Uber Security Update, 2022.

Giải pháp khắc phục: Bật tính năng Number Matching (Khớp số)

Để vô hiệu hóa MFA Fatigue, Microsoft và Google khuyến nghị chuyển đổi sang chế độ Number Matching thay vì “Phê duyệt đơn giản”.

- Cơ chế: Khi đăng nhập trên máy tính, màn hình sẽ hiện một con số ngẫu nhiên (Ví dụ: 89).

- Xác thực: Bạn buộc phải mở điện thoại và nhập đúng số “89” thì mới được thông qua.

- Hiệu quả: Dù hacker có spam thông báo, chúng cũng không biết con số trên màn hình của bạn là gì, do đó không thể đăng nhập được.

Câu hỏi thường gặp

Khi đổi điện thoại mới, cần làm gì để không bị mất quyền truy cập MFA?

Để không bị khóa tài khoản khi đổi điện thoại mới, bạn cần phải:

Trước khi đổi máy:

- Bật đồng bộ tài khoản MFA (Microsoft Authenticator / Google Authenticator).

- Xuất / chuyển dữ liệu MFA sang thiết bị mới (Google hỗ trợ scanning transfer).

- Đảm bảo đã lưu Recovery Codes.

- Thêm một phương thức MFA khác (Email, Security key, Backup phone).

Sau khi chuyển máy:

- Kiểm tra lại từng tài khoản trong Authenticator.

- Xóa thiết bị cũ khỏi danh sách “Trusted devices” để tránh rủi ro.

Có thể sử dụng MFA khi điện thoại không có kết nối Internet không?

Bạn vẫn có thể sử dụng MFA ngay cả khi điện thoại không có kết nối Internet. Các ứng dụng Authenticator (Microsoft, Google, Authy…) vẫn hoạt động ngoại tuyến, vì mã OTP được tạo bằng thuật toán TOTP, không cần mạng.

MFA không cần Internet:

- App Authenticator (TOTP)

- Security Key (FIDO2)

- Windows Hello

- PIN + TPM

MFA cần Internet:

- Duo Push / Microsoft Prompt

- Tin nhắn SMS OTP

- Cuộc gọi xác minh

Tại sao SMS OTP không còn được coi là phương thức MFA an toàn nhất?

SMS OTP không còn được coi là phương thức MFA an toàn nhất vì có nhiều lỗ hổng đã được ghi nhận rộng rãi:

Nhược điểm bảo mật của SMS OTP:

- Có thể bị chiếm đoạt bằng SIM Swap

- Không được mã hóa đầu cuối

- Có thể bị chặn/đọc qua SS7 (lỗ hổng viễn thông cũ)

- Không hoạt động khi mất sóng hoặc roaming

- Dễ bị lừa nhập vào trang giả mạo (phishing)

Vì vậy, các tổ chức lớn (Microsoft, Google, NIST) đều khuyến nghị dùng:

- App Authenticator

- Passkey

- Security Key (FIDO2/U2F)

Kết luận

Xác thực MFA đã trở thành tiêu chuẩn bảo vệ tối thiểu cho mọi cá nhân và tổ chức. Việc kích hoạt MFA trên các nền tảng như Microsoft 365, Google hay Windows giúp giảm thiểu đáng kể nguy cơ bị chiếm quyền truy cập và bảo vệ dữ liệu quan trọng tốt hơn.

Bên cạnh MFA, để xây dựng một hệ thống phòng thủ toàn diện, doanh nghiệp nên cân nhắc các giải pháp nâng cao như Imunify360 hay chứng chỉ SSL giá rẻ. Hy vọng với những hướng dẫn trong bài, bạn có thể triển khai MFA dễ dàng và chủ động xây dựng một môi trường làm việc an toàn hơn.

Mời bạn truy cập vào blog của chúng tôi TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc bạn muốn được tư vấn các dịch vụ hạ tầng mạng và bảo mật, hãy liên hệ ngay với VinaHost qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文