IPSec là một nhóm các giao thức mạng có khả năng thiết lập các kết nối được mã hoá an toàn. Những kết nối này sẽ cho phép người dùng chia sẻ công khai đến các thiết bị xung quanh. Vậy IPSec là gì, chúng được định nghĩa như thế nào và cơ chế hoạt động ra sao? Cùng nhau tìm hiểu bài viết sau đây của VinaHost để tìm kiếm câu trả lời về IPSec nhé.

1. Tổng quan kiến thức về IPSec

1.1. IPSec là gì?

Internet Protocol Security (viết tắt IPSec) là một bộ giao thức mật mã tiêu chuẩn nhằm bảo vệ lưu lượng dữ liệu thông qua mạng internet Protocol (IP), được quy định bởi Internet Engineering Task Force (IETF – Nhóm đặc trách kỹ thuật Internet).

IPSec còn cung cấp thêm các tính năng như xác thực (Authentication), tính toàn vẹn (Integrity) và tính bảo mật (confidentiality) phục vụ cho việc kết nối mạng IP giữa 2 điểm liên lạc.

1.2. IPSec VPN là gì?

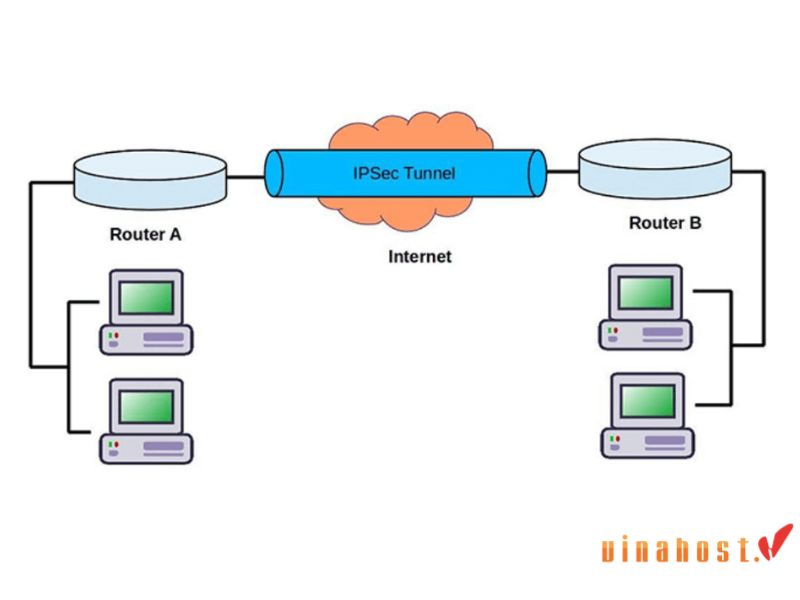

VPN (Virtual Private Network) chính là kết nối được mã hoá giữa hai hoặc nhiều máy tính. Kết nối VPN được diễn ra thông qua các public network, tuy nhiên dữ liệu trao đổi qua VPN vẫn là riêng tư vì nó được mã hoá.

VPN giúp bạn truy cập và trao đổi dữ liệu bí mật một cách dễ dàng và an toàn thông qua các cơ sở hạ tầng share network. Một ví dụ điển hình như khi nhân viên làm việc từ xa thay vì ở văn phòng, họ thường sử dụng VPN để truy cập vào các file và app của công ty.

Nhiều VPN còn sử dụng IPsec Protocol để thiết lập và chạy các kết nối đã được mã hoá. Không phải tất cả các VPN đều có thể sử dụng nhóm giao thức này. Một giao thức khác cho VPN chính là SSL/TLS, chúng hoạt động ở một lớp khác trong mô hình OSI so với IPsec.

Xem thêm: DHCP là gì | Cập nhập kiến thức mới về giao thức DHCP

2. Lịch sử hình thành và phát triển của IPSec

Internet Protocol được ra đời và phát triển từ những năm 80. Tuy nhiên, vấn đề bảo mật dữ liệu tại thời điểm này vẫn chưa được quan tâm. Chính vì thế ứng dụng này cũng không có nhiều bước phát triển đột phá và không được đánh giá cao.

Mãi cho đến giữa những năm 80, lúc này người dùng Internet đã có những bước tiến phát triển mạnh mẽ thì nhu cầu bảo mật ngày càng tăng. Và để có thể đáp ứng được nhu cầu đó, Cơ quan An ninh Quốc gia đã hỗ trợ rất nhiều nhằm thúc đẩy sự phát triển của các giao thức bảo mật. Điển hình nhất có thể kể đến là chương trình có tên Secure Data Network Systems – Hệ thống mạng dữ liệu bảo mật.

Từ đó dẫn đến sự phát triển của Security Protocol (giao thức bảo mật). IPSEC xuất hiện và được ra đời trong những năm 90 thông qua dự án đã được nêu trên. Hiện nay, bộ giao thức này được xem là tiêu chuẩn mã nguồn mở và là một phần của IPv4.

Xem thêm: IPv6 Là Gì? Tổng hợp kiến thức [A-Z] về địa chỉ IPv6

3. Cách thức hoạt động của IPSec

3.1. Giai đoạn 1: Nhận dạng lưu lượng quan tâm

Mỗi bên gửi một yêu cầu kết nối tới đối phương để bắt đầu quá trình thiết lập kết nối bảo mật. Khi một thiết bị mạng nhận được gói tin, nó sẽ kiểm tra gói tin đó với cấu hình IPsec policy đã được thiết lập để xác định xem có cần được chuyển qua đường hầm IPsec hay không. Lưu lượng cần được truyền qua đường hầm IPsec này sẽ được gọi là lưu lượng quan tâm.

3.2. Giai đoạn 2: Đàm phán Security Association (SA) & Key exchange

Các bên thỏa thuận về các phương pháp bảo mật sẽ được sử dụng trong quá trình kết nối, bao gồm việc chọn giao thức mã hóa, phương thức xác thực, và các tham số khác.

Các bên xác định danh tính của mình cho đối phương, thông thường bằng cách sử dụng các chứng chỉ số hoặc khóa công khai. Dựa trên các thông tin đã thỏa thuận, mỗi bên tạo ra một hoặc nhiều Security Associations (SA), là các bộ thông tin mô tả cách mà IPSec sẽ thực hiện bảo mật dữ liệu trong quá trình kết nối.

SA sẽ có nhiệm vụ xác định những yếu tố giúp truyền dữ liệu qua các bên một cách an toàn. Các yếu tố này bao gồm: giao thức bảo mật, chế độ đóng gói dữ liệu, thuật toán mã hoá và xác thực, các key được dùng để truyền dữ liệu.

Đối với giai đoạn này, các bên giao tiếp sử dụng giao thức internet Key Exchange (IKE) nhằm thiết lập IKE SA để xác thực danh tính cũng như trao đổi các thông tin chính, sau đó sẽ thiết lập IPsec SA có nhiệm vụ truyền dữ liệu an toàn dựa trên IKE SA.

3.3. Giai đoạn 3: Truyền dữ liệu

Sau khi đã thiết lập IPsec SA giữa các bên giao tiếp, chúng sẽ bắt đầu truyền dữ liệu thông qua đường hầm IPsec. Nhằm đảm bảo tính bảo mật khi truyền dữ liệu, Encapsulating Security Payload (ESP) và Authentication Header (AH) được dùng để mã hoá và xác thực dữ liệu.

Cơ chế mã hoá giúp đảm bảo độ bảo mật của dữ liệu và ngăn dữ liệu bị chặn trong quá trình truyền. Cơ chế xác thực sẽ đảm bảo tính toàn vẹn và độ tin cậy của dữ liệu và ngăn dữ liệu bị giả mạo trong quá trình truyền.

3.4. Giai đoạn 4: Kết thúc

Đây cũng chính là bước cuối cùng và nó cũng liên quan mật thiết đến việc kết thúc kênh bảo mật IPSec. Việc chấm dứt xảy ra khi quá trình trao đổi dữ liệu hoàn tất hoặc phiên đã hết hạn thời gian. Các khoá mật mã cũng bị loại bỏ.

Xem thêm: [News] Dedicated IP là gì? So sánh Dedicated IP và Shared IP

4. Các thành phần của IPSec bao gồm?

4.1. Encapsulating Security Payload (ESP)

Giao thức ESP có trách nhiệm cung cấp phần mã hoá của IPSec, đảm bảo được độ bảo mật của lưu lượng dữ liệu giữa các thiết bị. ESP còn mã hoá các gói dữ liệu hay payload, xác thực payload và nguồn gốc của nó trong bộ giao thức IPSec. Giao thức này sẽ xáo trộn lưu lượng truy cập internet một cách hiệu quả, để bất kỳ ai nhìn vào tunnel cũng đều không thể thấy nội dung bên trong đó. ESP vừa có nhiệm vụ mã hóa vừa phải xác thực các dữ liệu.

4.2. Authentication Header (AH)

Giao thức này có nhiệm vụ bảo vệ địa chỉ IP của các máy tính tham gia vào quá trình trao đổi thông tin nhằm đảm bảo các bit dữ liệu sẽ không bị mất, thay đổi hay bị hỏng trong quá trình truyền. AH cũng có nhiệm vụ xác minh rằng người gửi dữ liệu thực sự đã gửi nó, bảo vệ tunnel tránh sự xâm nhập của những người dùng trái phép.

4.3. Internet Key Exchange (IKE)

Những máy tính có liên quan đến việc trao đổi thông tin liên lạc riêng tư cần phải chia sẻ key mã hoá để mã hoá các hoạt động. IKE sẽ cho phép hai máy tính dễ dàng trao đổi và chia sẻ key mật mã một cách bảo mật khi thiết lập kết nối VPN.

5. Cơ chế hoạt động của IPSec

5.1. Những cơ chế hoạt động

Có hai cơ chế hoạt động phổ biến sau đây:

- Chế độ tunnel: Đối với chế độ này, toàn bộ gói tin được bảo vệ, bao gồm IP header. IPSec gói dữ liệu trong một packet mới, mã hoá nó và thêm một IP header mới. Nó thường được sử dụng trong thiết lập VPN site-to-site.

- Chế độ transport: Trong chế độ Transport, IP header không được mã hoá, chỉ có payload và ESP trailer được mã hoá. Chế độ Transport thường được sử dụng trong thiết lập VPN client-to-site.

5.2. Quy trình vận hành của IPSec

Quy trình vận hành sẽ tuân theo 5 bước:

- Máy chủ sẽ kiểm tra xem gói tin gửi đi có nên được truyền bằng IPsec hay không. Những gói tin này sẽ được hệ thống gửi gói tin áp dụng một phương thức mã hoá thích hợp. Các gói tin đến cũng được máy chủ kiểm tra xem chúng có được mã hoá đúng cách hay không.

- Giai đoạn 1 của IKE thường bắt đầu trong đó có 2 máy chủ (sử dụng IPsec) tự xác thực với nhau để bắt đầu một kênh an toàn. Kênh sẽ có 2 chế độ: chế độ chính sẽ cung cấp khả năng bảo mật cao hơn và chế độ linh hoạt (Aggressive Mode) sẽ cho phép máy chủ thiết lập mạch IPsec nhanh hơn. Kênh này sau đó được sử dụng để trao đổi về cách mà mạch IP sẽ mã hoá an toàn dữ liệu.

- Giai đoạn 2 của IKE được tiến hành qua kênh bảo mật, trong đó hai máy chủ thương lượng loại thuật toán mã hoá sẽ sử dụng trong phiên và trao đổi về khóa bí mật sẽ được sử dụng với các thuật toán đó.

- Dữ liệu sẽ được trao đổi thông qua đường hầm mã hóa IPSec mới được tạo. Những gói này sẽ được mã hoá và giải mã bởi các máy chủ sử dụng IPSec SA.

- Trong khi giao tiếp giữa các máy chủ hoàn tất hoặc hết phiên thì đường hầm IPsec sẽ được kết thúc bằng cách loại bỏ các khoá của cả hai máy.

Xem thêm: Mạng máy tính là gì? Lợi ích và Phân loại Mạng máy tính

6. So sánh sự khác nhau giữa IPSec và SSL

Cùng với một giao thức bảo mật phổ biến và được dùng cho kết nối VPN, tuy nhiên IPSec và SSL lại hoàn toàn khác nhau và cần phải phân biệt rõ hai giao thức này để tránh trường hợp nhầm lẫn.

IPSec

- Là một tập hợp những giao thức có nhiệm vụ cung cấp độ bảo mật cho giao thức Internet.

- Hoạt động chủ yếu trong lớp internet thuộc mô hình OSI.

- Cấu hình IPSec khá phức tạp

- Dùng trong bảo mật mạng riêng ảo (VPN)

- IPSec là một phần của hệ điều hành

SSL

- Là một giao thức an toàn được phát triển để gửi thông tin qua internet

- Hoạt động ở giữa hai lớp truyền tải và lớp ứng dụng thuộc mô hình OSI.

- Cấu hình SSL tương đối đơn giản

- Dùng trong bảo mật giao dịch Web

- SSL là thành phần phục vụ user

Mặc dù IPsec rất mạnh mẽ cho kết nối site-to-site, nhiều doanh nghiệp lại lựa chọn SSL VPN cho nhu cầu truy cập từ xa của nhân viên vì tính linh hoạt cao hơn.

7. Hướng dẫn kết nối người dùng với IPSec VPN

Chỉ cần đăng nhập tài khoản bao gồm tên và mật khẩu vào ứng dụng VPN hoặc máy khách đã được cài sẵn trên thiết bị máy tính là bạn đã kích hoạt được IPSec VPN. Để đảm bảo tính bảo mật cao nên ứng dụng VPN còn sử dụng phương thức xác thực hai yếu tố để tránh việc bị kẻ tấn công và đánh cắp mật khẩu.

Xem thêm: Network là gì? | [SO SÁNH] giữa Internet và Network

8. Một số câu hỏi liên quan đến IPSec

8.1. Những giao thức nào được sử dụng trong IPSec?

Những giao thức được sử dụng trong IPSec bao gồm:

- AH chính là giao thức được sử dụng để truyền các gói dữ liệu từ những nguồn đáng tin cậy.

- ESP là một giao thức bảo mật có nhiệm vụ mã hoá tiêu đề IP và tải trọng của gói tin bằng cách bổ sung tiêu đề riêng hay một đoạn giới thiệu.

- SA là giao thức bảo mật tương tự như Internet Key Exchange (IKE) được dùng để triển khai các khóa và thuật toán mã hoá.

- IP là giao thức Internet cho phép IPSec chạy và truyền dữ liệu một cách trực tiếp.

8.2. IPSec sử dụng Port nào?

Network port chính là vị trí ảo, nơi dữ liệu sẽ được truyền đi trong máy tính. Port được hiểu là cách máy tính theo dõi các quá trình và kết nối khác nhau, nếu trường hợp dữ liệu đi đến một port nhất định, lúc này hệ điều hành máy tính sẽ biết nó thuộc tiến trình nào. Nhóm giao thức này sẽ thường sử dụng port 500.

Xem thêm: Port là gì? | Phân loại & Tính năng nổi bật của cổng Port

8.3. IPSec tác động như thế nào đến MSS và MTU?

MSS và MTU chính là hai phép đo kích thước của gói tin. Các gói chỉ có thể đạt đến một kích thước nhất định (được tính bằng byte) trước khi cả máy tính, router và switch không thể xử lý được chúng. MSS có nhiệm vụ đo kích thước payload của mỗi gói, trong khi MTU đo toàn bộ gói, bao gồm cả các header.

Những gói khi vượt quá MTU của mạng có thể bị phân mảnh, điều này có nghĩa là được chia thành các gói nhỏ hơn và sau đó được tập hợp lại. Những gói vượt quá MSS sẽ bị loại bỏ.

Giao thức IPsec có thêm một số header và trailer vào các gói, tất cả đều chiếm vài Byte. Đối với các mạng sử dụng IPsec, MSS và MTU đều phải được điều chỉnh cho phù hợp, nếu không các gói tin sẽ bị phân mảnh và hơi trễ. Thông thường, MTU cho một mạng là 1,500 byte.

IP header bình thường dài 20 byte và TCP header cũng dài 20 byte, có nghĩa là mỗi gói có thể chứa 1,460 byte payload. Tuy nhiên, IPSec thêm Authentication Header (Header xác thực), ESP header và những trailer liên quan, tức là thêm 50 – 60 byte vào một gói hoặc nhiều hơn.

8.4. So sánh sự khác nhau giữa chế độ IPSec Tunnel và IPSec Transport

IPSec cung cấp hai chế độ hoạt động là Tunnel Mode (Chế độ Đường hầm) và Transport Mode (Chế độ Truyền tải), mỗi chế độ có những ưu điểm và ứng dụng riêng biệt:

Chế độ Đường hầm (Tunnel Mode)

- Mục đích chính: Tạo một “đường hầm” an toàn giữa hai đầu cuối mạng, thường là giữa các gateway hoặc các thiết bị mạng.

- Cơ chế hoạt động: Toàn bộ gói tin IP được bao gồm và bảo mật bằng cách thêm một header mới vào gói tin gốc. Header mới này được gọi là “header IPSec”.

- Ứng dụng: Thường được sử dụng trong các kịch bản kết nối giữa các mạng, như VPN site-to-site, nơi mà toàn bộ giao tiếp giữa hai mạng là được bảo mật.

Chế độ Truyền tải (Transport Mode)

- Mục đích chính: Bảo mật giao tiếp giữa hai thiết bị mạng hoặc hai máy tính cá nhân.

- Cơ chế hoạt động: Chỉ phần dữ liệu trong gói tin IP được bao gồm và bảo mật, không bao gồm header IP gốc. Header IPSec được thêm vào sau header IP gốc.

- Ứng dụng: Thường được sử dụng trong các kịch bản kết nối end-to-end, nơi mà hai máy tính hoặc thiết bị mạng cụ thể muốn thiết lập một kết nối bảo mật trực tiếp với nhau.

9. Tổng kết

Hy vọng thông tin bên trên có thể giúp các bạn hiểu hơn về IPSec là gì, những kiến thức liên quan đến bộ giao thức này cũng như tầm quan trọng và phương thức hoạt động của nó. Mong rằng thông qua bài viết này có thể mang lại cho bạn thêm nhiều thông tin bổ ích và biết cách ứng dụng IPSec vào thực tế. Bạn có thể xem thêm các bài viết khác của VinaHost TẠI ĐÂY hoặc liên hệ với chúng tôi nếu cần tư vấn về dịch vụ:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác

OSPF là gì? Ưu, Nhược điểm và cách cấu hình OSPF

ARP là gì? | Tất tần tật về ARP từ [A-Z] chi tiết

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文