SELinux là gì – nếu bạn từng đau đầu vì dịch vụ bị khai thác, tiến trình vượt quyền mà không ai phát hiện kịp thời, thì SELinux chính là lớp bảo vệ cần thiết. Trong thời đại bảo mật là bắt buộc, Security-Enhanced Linux giúp hệ thống Linux kiểm soát truy cập chặt chẽ ngay từ đầu. Trong bài viết này, VinaHost sẽ cùng bạn khám phá cách nó hoạt động, những ưu, nhược điểm nổi bật và hướng dẫn cách áp dụng thực tế trên CentOS 7.

Hãy tưởng tượng hệ thống bảo mật thông thường (dựa trên quyền người dùng) giống như một tòa nhà nơi mỗi người có chìa khóa riêng. Nhưng với SELinux, đó là một cơ chế kiểm soát truy cập bắt buộc (MAC) – giống như có một đội ngũ bảo vệ kiểm tra từng hành động. Ngay cả khi bạn là quản trị viên (root), bạn cũng không thể làm những việc nằm ngoài quy định đã được thiết lập sẵn.

Bài viết này sẽ là cẩm nang giúp bạn làm chủ công cụ này:

🛡️ SELinux là gì và hoạt động ra sao? Khám phá cách nó ngăn chặn các cuộc tấn công leo thang đặc quyền và cô lập các tiến trình bị xâm nhập.

🚦 Ba chế độ hoạt động:

Enforcing: Nghiêm ngặt nhất, chặn mọi hành vi vi phạm.

Permissive: Chỉ ghi log, không chặn, lý tưởng để gỡ lỗi.

Disabled: Tắt hoàn toàn (không khuyến khích!).

✅ Ưu điểm: Tăng cường bảo mật, giám sát chi tiết và tương thích tốt với các ứng dụng phổ biến.

❌ Nhược điểm: Cấu hình phức tạp cho người mới, có thể gây xung đột nếu không được thiết lập đúng cách.

Cuối cùng, chúng tôi sẽ hướng dẫn bạn cách kiểm tra trạng thái và khi nào thì nên cân nhắc vô hiệu hóa SELinux một cách an toàn.

Sẵn sàng để khám phá lớp bảo mật cốt lõi, giúp hệ thống của bạn trở nên vững chắc hơn chưa? Hãy cùng VinaHost tìm hiểu chi tiết ngay bên dưới! 👇

1. SELinux là gì?

SELinux (Security-Enhanced Linux) là một cơ chế bảo mật bắt buộc (Mandatory Access Control – MAC) được tích hợp trực tiếp vào nhân hệ điều hành Linux, cho phép kiểm soát nghiêm ngặt cách người dùng và tiến trình truy cập vào tài nguyên hệ thống. Các hành vi truy cập này được kiểm duyệt theo các chính sách bảo mật được thiết lập sẵn.

Khác với mô hình kiểm soát truy cập truyền thống dựa trên quyền sở hữu người dùng hoặc nhóm (Discretionary Access Control – DAC), SELinux không cho phép thay đổi linh hoạt các quyền truy cập. Mọi thao tác truy cập dù từ người dùng thông thường hay quản trị viên đều phải tuân thủ nghiêm ngặt chính sách mà hệ thống đã định nghĩa trước đó.

Nhờ tính kiểm soát chặt chẽ này, SELinux thường được triển khai trong các môi trường đòi hỏi mức độ bảo mật cao như máy chủ web, máy chủ cơ sở dữ liệu, hạ tầng mạng doanh nghiệp hoặc nền tảng đám mây.

2. Lịch sử hình thành và phát triển của SELinux

Để hiểu rõ vai trò và tầm quan trọng của SELinux trong hệ sinh thái Linux hiện đại, chúng ta cần nhìn lại hành trình phát triển của nó từ những ngày đầu ra đời như một dự án bảo mật do chính phủ Hoa Kỳ khởi xướng, cho đến khi trở thành một trong những cơ chế bảo vệ cốt lõi trên các hệ thống máy chủ, thiết bị di động và nền tảng đám mây.

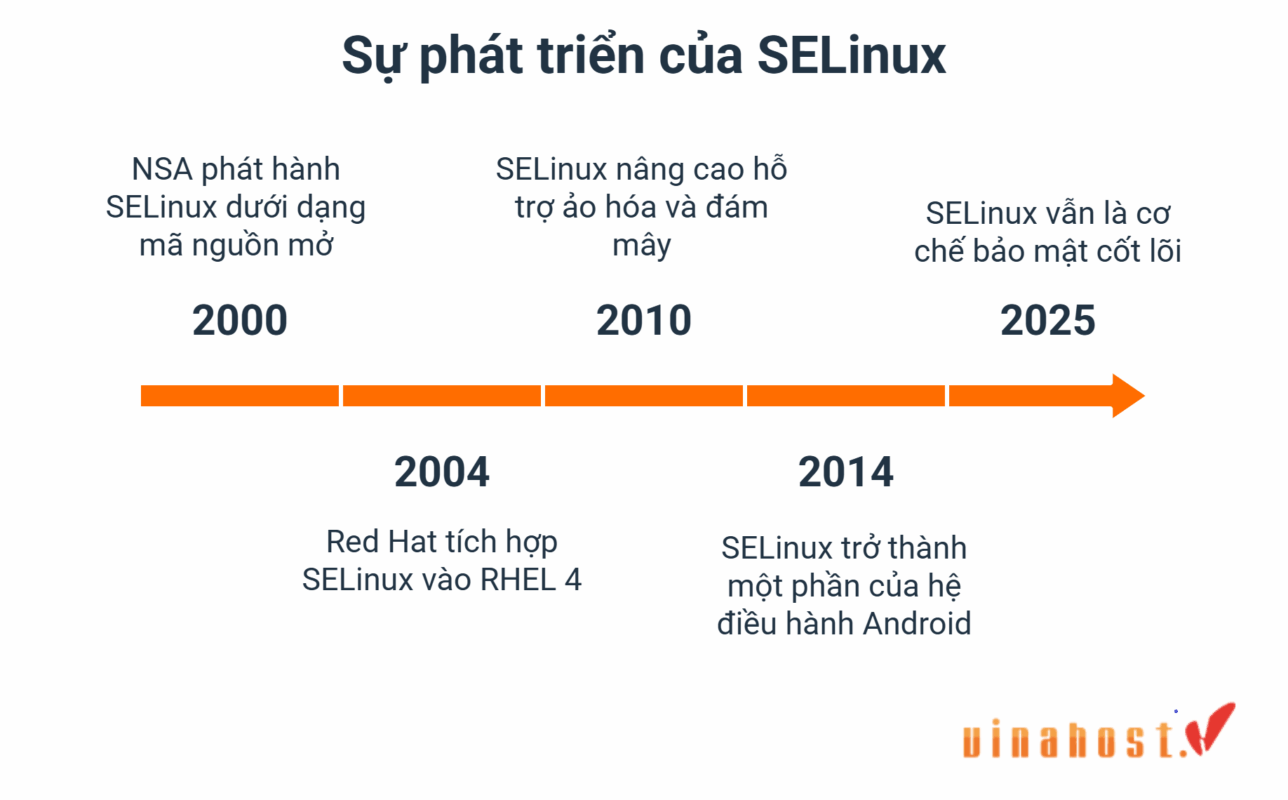

Năm 2000: Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) công bố SELinux dưới dạng mã nguồn mở. Đây là kết quả từ nỗ lực nghiên cứu nhằm xây dựng mô hình kiểm soát truy cập chặt chẽ cho hệ thống Linux, phục vụ nhu cầu bảo mật trong chính phủ và quân sự.

Năm 2003: Dự án được tích hợp vào nhân Linux (kernel 2.6), đánh dấu bước chuyển mình từ nghiên cứu thành một thành phần bảo mật tiêu chuẩn trong hệ sinh thái Linux.

Năm 2004: Red Hat là nhà phân phối thương mại đầu tiên kích hoạt module này mặc định trong RHEL 4. Đây là cột mốc quan trọng, mở ra giai đoạn nó được áp dụng rộng rãi trong môi trường doanh nghiệp.

Từ 2010: Công nghệ tiếp tục được cải tiến, bổ sung các chính sách linh hoạt hơn, hỗ trợ tốt cho ảo hóa, container (Docker, Podman) và hạ tầng đám mây. Nhiều bản phân phối khác như Fedora, CentOS, Debian (một phần) và cả Android cũng bắt đầu triển khai.

Năm 2014 trở đi: Cơ chế bảo mật này trở thành thành phần cốt lõi trong hệ điều hành Android, được Google sử dụng để kiểm soát quyền truy cập giữa các tiến trình. Đây là bước mở rộng từ máy chủ sang thiết bị di động, nâng cao đáng kể mức độ an toàn cho toàn hệ sinh thái Android.

Đến năm 2025: Module bảo mật ở cấp nhân này vẫn là lựa chọn mặc định trên nhiều bản phân phối Linux cho máy chủ và hạ tầng đám mây. Với khả năng kiểm soát truy cập chi tiết và tính linh hoạt cao, nó giữ vai trò then chốt trong việc bảo vệ hệ thống, đặc biệt trong môi trường doanh nghiệp và chính phủ.

3. SELinux hoạt động như thế nào?

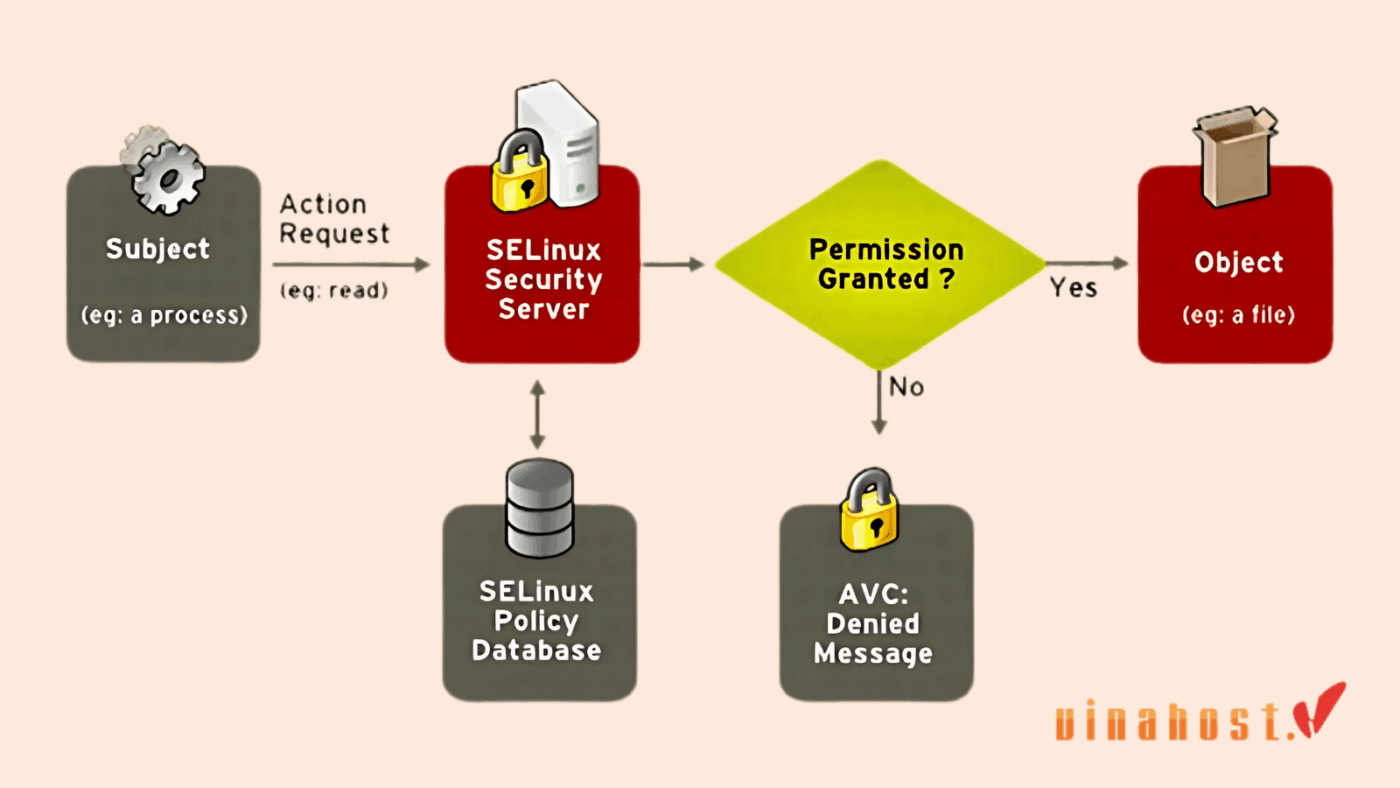

Cơ chế SELinux hoạt động như một lớp bảo mật bổ sung trong hệ thống Linux, giúp kiểm soát chặt chẽ quyền truy cập giữa các tiến trình và tài nguyên. Thay vì chỉ dựa vào quyền người dùng hoặc nhóm như cách truyền thống, nó áp dụng các chính sách bảo mật được xác định sẵn để quyết định hành vi nào được phép hoặc bị từ chối.

Khi một tiến trình hoặc người dùng cố gắng truy cập vào tập tin, thư mục hay dịch vụ hệ thống, công cụ này sẽ kiểm tra yêu cầu dựa trên chính sách hiện hành. Nếu không phù hợp, hành vi sẽ bị chặn, góp phần ngăn ngừa tấn công hoặc truy cập trái phép, kể cả trong trường hợp hệ thống đã bị khai thác.

Nhờ cơ chế kiểm soát nghiêm ngặt đó, hệ thống Linux được bảo vệ ở cấp độ sâu hơn: phạm vi ảnh hưởng được giới hạn nếu một dịch vụ bị tấn công, đồng thời tăng cường khả năng phòng thủ toàn diện cho máy chủ và môi trường đám mây.

4. Các chế độ hoạt động của SELinux

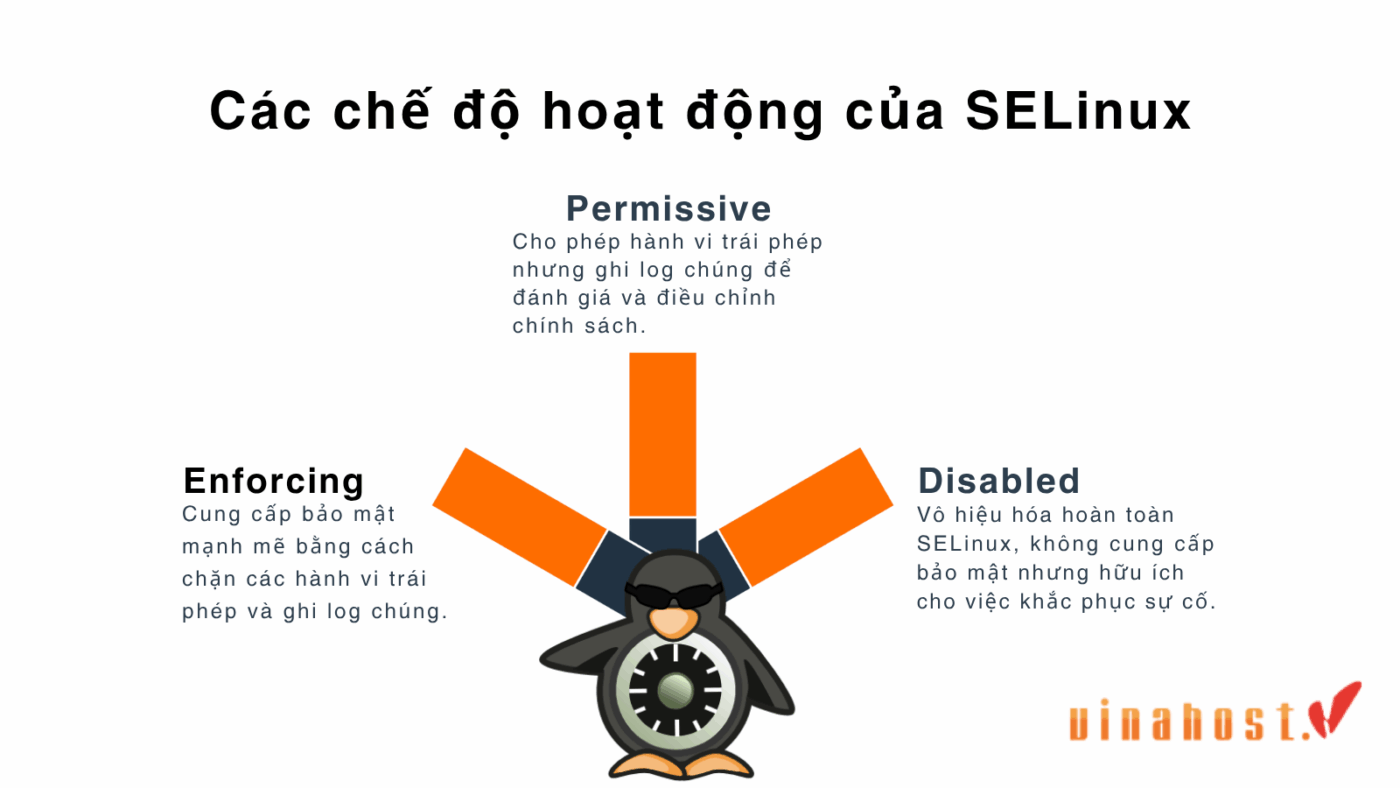

SELinux cung cấp ba chế độ hoạt động chính, cho phép người quản trị hệ thống lựa chọn cách thức giám sát và can thiệp vào các hành vi truy cập trên hệ thống. Mỗi chế độ phù hợp với những mục đích khác nhau trong quá trình triển khai và vận hành.

4.1. Enforcing

Đây là chế độ mặc định và an toàn nhất. Trong chế độ này, các chính sách bảo mật được thực thi nghiêm ngặt. Mọi hành vi truy cập trái phép (theo định nghĩa trong chính sách SELinux) sẽ bị chặn hoàn toàn, và thông tin chi tiết sẽ được ghi vào log của hệ thống.

Ví dụ: Nếu một dịch vụ web cố truy cập vào thư mục không được phép, SELinux sẽ từ chối hành vi đó và ghi log, giúp ngăn ngừa nguy cơ bị khai thác lỗ hổng.

4.2. Permissive

Trong chế độ này, SELinux không chặn hành vi vi phạm, nhưng sẽ ghi lại toàn bộ các hành vi không phù hợp với chính sách vào log. Nhờ đó, quản trị viên có thể kiểm tra, đánh giá và điều chỉnh chính sách trước khi chuyển sang chế độ Enforcing.

4.3. Disabled

Ở chế độ Disabled, SELinux bị vô hiệu hóa hoàn toàn. Hệ thống sẽ không áp dụng bất kỳ chính sách bảo mật nào, cũng không ghi nhận hay theo dõi các hành vi truy cập trái phép. Nói cách khác, các tiến trình hoạt động như thể SELinux chưa từng tồn tại.

Chế độ này có thể hữu ích trong một số tình huống đặc biệt, chẳng hạn như khi cần khắc phục sự cố nhanh hoặc kiểm thử hệ thống. Tuy nhiên, việc tắt hoàn toàn SELinux đồng nghĩa với việc loại bỏ một lớp bảo mật quan trọng, do đó không được khuyến khích sử dụng trong môi trường sản xuất.

5. Ưu và nhược điểm của SELinux

Giống như bất kỳ công cụ bảo mật nào, SELinux không phải là giải pháp hoàn hảo cho mọi tình huống. Việc triển khai thành công còn phụ thuộc vào khả năng cân bằng giữa bảo mật và tính ổn định của hệ thống. Dưới đây là cái nhìn tổng quan về những điểm mạnh và hạn chế của SELinux trong thực tế vận hành.

5.1. Ưu điểm

Cơ chế Security-Enhanced Linux được đánh giá cao nhờ khả năng tăng cường bảo mật toàn diện và kiểm soát truy cập ở cấp độ sâu. Dưới đây là một số lợi ích nổi bật khi triển khai đúng cách trong môi trường doanh nghiệp hoặc hệ thống máy chủ sản xuất:

- Tăng cường bảo mật: SELinux cung cấp cơ chế kiểm soát truy cập nghiêm ngặt ở cấp độ nhân (kernel-level), giúp giới hạn quyền truy cập giữa các tiến trình và tài nguyên hệ thống. Ngay cả khi một tiến trình bị tấn công hoặc khai thác, nó vẫn có thể cô lập và ngăn chặn việc lan rộng quyền kiểm soát, từ đó giảm thiểu rủi ro.

- Chống leo thang đặc quyền: Một trong những điểm mạnh của module bảo mật này là khả năng ngăn chặn hành vi leo thang đặc quyền. Ví dụ, nếu một dịch vụ thông thường bị lợi dụng, SELinux có thể ngăn tiến trình đó truy cập các khu vực hệ thống không được cấp phép – điều mà cơ chế phân quyền truyền thống không làm được.

- Giám sát và ghi log chi tiết: Công cụ này ghi lại các hành vi truy cập trái phép (khi ở chế độ Enforcing hoặc Permissive), giúp quản trị viên dễ dàng theo dõi, phân tích sự cố bảo mật, và điều chỉnh chính sách phù hợp hơn với thực tế vận hành.

- Tích hợp sẵn trong nhiều bản phân phối Linux: Nhiều bản phân phối Linux phổ biến như Red Hat, CentOS, Fedora, Debian (tùy chọn) và cả Android đã hỗ trợ hoặc tích hợp SELinux. Điều này giúp dễ triển khai mà không cần cài thêm phần mềm bên ngoài.

5.2. Nhược điểm

Dù mang lại nhiều lợi ích về mặt bảo mật, SELinux cũng không tránh khỏi những điểm yếu, đặc biệt là về mặt triển khai và quản trị. Việc sử dụng cơ chế này có thể gây khó khăn nếu không được cấu hình cẩn thận hoặc khi người dùng chưa có nhiều kinh nghiệm. Một số hạn chế thường gặp bao gồm:

- Cấu hình phức tạp đối với người mới: Một trong những điểm hạn chế lớn nhất của SELinux là độ phức tạp trong cấu hình. Với người chưa quen, việc hiểu và chỉnh sửa các chính sách SELinux có thể gây nhầm lẫn, dẫn đến sai cấu hình hoặc làm hệ thống không hoạt động đúng như mong muốn.

- Dễ gây xung đột với phần mềm hoặc dịch vụ: SELinux có thể chặn các dịch vụ hoặc ứng dụng hoạt động bình thường nếu các chính sách không được định nghĩa đúng hoặc không tương thích. Điều này thường xảy ra với các phần mềm bên thứ ba hoặc dịch vụ tùy biến, khiến hệ thống gặp lỗi không rõ ràng, khó khắc phục nếu không quen với cách đọc log của SELinux.

- Khó xác định nguyên nhân khi có sự cố: Khi SELinux chặn một hành vi nào đó, hệ thống có thể không hiển thị thông báo rõ ràng cho người dùng. Việc phân tích log SELinux để tìm nguyên nhân yêu cầu kiến thức nhất định và đôi khi tốn thời gian.

6. Lợi ích khi sử dụng SELinux

Dưới đây là những lý do cụ thể khiến SELinux trở thành lựa chọn đáng tin cậy trong nhiều môi trường – từ máy chủ doanh nghiệp, nền tảng ảo hóa cho đến hệ thống đám mây hiện đại:

6.1. Tăng độ bảo mật

Lợi ích rõ ràng nhất khi sử dụng SELinux chính là khả năng tăng cường bảo mật toàn hệ thống. Thay vì chỉ dựa vào quyền người dùng như mô hình DAC truyền thống, SELinux sử dụng cơ chế MAC – Mandatory Access Control (tạm dịch là kiểm soát truy cập bắt buộc) ở cấp độ nhân (kernel).

Điểm mạnh của MAC là khả năng kiểm soát chặt chẽ mọi hành vi truy cập, chỉ cho phép tiến trình thực hiện đúng những gì được cấp phép trong chính sách đã định sẵn. Bất kỳ nỗ lực vượt quyền hoặc truy cập trái phép nào đều bị từ chối.

Nhờ vậy, ngay cả khi một dịch vụ bị khai thác, SELinux vẫn có thể cô lập tiến trình đó, ngăn chặn hành vi leo thang đặc quyền và giảm thiểu rủi ro lan rộng trong toàn bộ hệ thống.

6.2. Tương thích các dịch vụ và ứng dụng

Một trong những lý do cơ chế này được áp dụng rộng rãi là khả năng tương thích tốt với hầu hết các dịch vụ và ứng dụng phổ biến trên Linux. Từ máy chủ web như Apache, Nginx, đến hệ quản trị cơ sở dữ liệu như MySQL, PostgreSQL, hay các nền tảng container như Docker, SELinux đều có chính sách cấu hình sẵn hoặc hỗ trợ tùy chỉnh phù hợp.

Điều này giúp quá trình triển khai bảo mật không làm gián đoạn hệ thống hay gây khó khăn khi tích hợp dịch vụ. Quan trọng hơn, dù kiểm soát chặt chẽ, SELinux vẫn cho phép linh hoạt trong cấu hình để đảm bảo ứng dụng hoạt động bình thường trong giới hạn an toàn.

6.3. Kiểm soát chi tiết và linh hoạt

SELinux cho phép quản trị viên kiểm soát hệ thống ở mức độ chi tiết mà các mô hình bảo mật truyền thống khó đạt được. Mỗi tiến trình, tập tin, thư mục hay cổng mạng đều được gán nhãn bảo mật riêng, và mọi hành vi truy cập giữa chúng đều phải tuân theo chính sách cụ thể đã thiết lập.

Chính nhờ cách tiếp cận này, SELinux giúp xác định rõ ai, cái gì, và được phép làm gì trên hệ thống. Quản trị viên có thể dễ dàng tùy chỉnh chính sách cho từng dịch vụ hoặc ứng dụng, phù hợp với nhu cầu bảo mật và môi trường triển khai thực tế.

6.4. Giám sát và ghi nhật ký hoạt động

Một điểm mạnh khác của công cụ này là khả năng giám sát và ghi log chi tiết các hành vi truy cập hệ thống. Mỗi khi có hành động vi phạm chính sách – dù bị chặn hay chỉ cảnh báo – SELinux đều ghi lại đầy đủ thông tin trong các tệp log, giúp quản trị viên dễ dàng theo dõi và phân tích.

Việc này không chỉ hỗ trợ phát hiện sớm các dấu hiệu bất thường mà còn cung cấp dữ liệu cần thiết để điều chỉnh chính sách bảo mật phù hợp hơn với thực tế vận hành.

6.5. Được hỗ trợ rộng rãi

SELinux không chỉ là một công cụ bảo mật mạnh, mà còn được hỗ trợ chính thức bởi nhiều bản phân phối Linux phổ biến như Red Hat Enterprise Linux (RHEL), CentOS, Fedora và Oracle Linux. Điều này giúp quá trình cài đặt, cấu hình và cập nhật chính sách SELinux trở nên thuận tiện và đáng tin cậy hơn.

Ngoài ra, cộng đồng người dùng SELinux rất đông đảo, tài liệu hướng dẫn đa dạng, cùng sự hỗ trợ trực tiếp từ các nhà phát triển hệ điều hành. Khi gặp sự cố hoặc cần tùy chỉnh chính sách, người quản trị có thể dễ dàng tìm kiếm giải pháp hoặc tài nguyên phù hợp.

6.6. Cải thiện tính toàn vẹn của hệ thống

Bên cạnh khả năng bảo mật, SELinux còn góp phần duy trì tính toàn vẹn lâu dài của hệ thống. Với việc áp dụng các chính sách kiểm soát truy cập nghiêm ngặt và nhất quán, SELinux giúp đảm bảo các thành phần quan trọng như tệp cấu hình, thư mục hệ thống và tài nguyên nhạy cảm luôn ở trạng thái được bảo vệ khỏi thay đổi trái phép – dù là vô tình hay do lỗi phần mềm.

Cơ chế này đặc biệt quan trọng trong môi trường có yêu cầu cao về ổn định và khả năng khôi phục như trung tâm dữ liệu, hệ thống tài chính hoặc hạ tầng CNTT của doanh nghiệp. Việc giữ nguyên trạng cấu trúc hệ thống theo đúng thiết kế ban đầu giúp dễ dàng quản lý, kiểm tra và khôi phục khi cần, từ đó nâng cao độ tin cậy toàn diện.

>> Xem thêm: Arch Linux là gì? | Cách Cài đặt & Cấu hình Arch Linux

7. So sánh sự khác nhau giữa cơ chế MAC (SELinux) và DAC (Unix/linux)

Để hiểu rõ vai trò của SELinux trong hệ thống bảo mật Linux, trước hết cần phân biệt hai mô hình kiểm soát truy cập phổ biến: DAC và MAC. Đây là hai cách tiếp cận hoàn toàn khác nhau trong việc kiểm soát quyền truy cập giữa người dùng, tiến trình và tài nguyên hệ thống.

7.1. DAC (Discretionary Access Control)

DAC là mô hình kiểm soát truy cập mặc định trong hầu hết các hệ điều hành Unix/Linux. Theo cơ chế này, quyền truy cập được quyết định bởi chủ sở hữu của tài nguyên – thường là người tạo ra tệp hoặc thư mục.

Ví dụ, nếu một người dùng tạo ra một file, họ có toàn quyền thay đổi ai được quyền đọc, ghi hoặc thực thi file đó. Điều này mang lại sự linh hoạt, nhưng đồng thời cũng tạo ra lỗ hổng nếu người dùng vô tình hoặc cố ý cấp quyền sai cho những người không nên có quyền truy cập.

7.2. MAC (Mandatory Access Control)

Ngược lại, MAC là cơ chế kiểm soát nghiêm ngặt hơn, trong đó quyền truy cập được xác định bởi các chính sách bảo mật của hệ thống, chứ không phụ thuộc vào ý muốn của người dùng.

Với SELinux – đại diện tiêu biểu cho mô hình MAC trên Linux – mọi hành vi truy cập đều phải tuân theo chính sách bảo mật đã được thiết lập từ trước. Ngay cả khi người dùng có quyền sở hữu tài nguyên, họ cũng không thể tự ý cấp quyền cho người khác nếu điều đó vi phạm chính sách.

Điều quan trọng là: người dùng thông thường – và kể cả quản trị viên hệ thống – đều bị giới hạn bởi các quy tắc của hệ thống. Nhờ vậy, MAC giúp giảm thiểu nguy cơ tấn công leo thang đặc quyền hoặc truy cập trái phép qua các lỗ hổng.

Sau khi hiểu bản chất hai mô hình, dưới đây là bảng so sánh ngắn gọn giúp bạn nắm rõ sự khác biệt chính:

| DAC | MAC | |

| Hệ điều hành | Unix/Linux | SELinux |

| Nguyên tắc hoạt động | Dựa vào quyền sở hữu của người dùng | Dựa vào chính sách kiểm soát bắt buộc |

| Quyền kiểm soát | Chủ sở hữu có thể thay đổi quyền truy cập | Người dùng, kể cả root, không thể vượt chính sách hệ thống |

| Tính linh hoạt | Dễ sử dụng, linh hoạt nhưng dễ bị lạm dụng | Bảo mật chặt chẽ, ít linh hoạt hơn |

| Mức độ bảo mật | Phù hợp với hệ thống đơn giản | Thích hợp cho môi trường yêu cầu bảo mật cao |

| Khả năng cô lập tiến trình | Thấp, tiến trình có thể truy cập nhiều tài nguyên | Cao, mỗi tiến trình bị giới hạn rõ ràng trong phạm vi riêng |

| Khả năng kiểm soát vi phạm | Không ghi log vi phạm | Ghi lại chi tiết hành vi bị chặn hoặc cảnh báo |

8. Hướng dẫn kiểm tra trạng thái của SELinux trên CentOS 7

Trước khi cấu hình hoặc khắc phục các vấn đề liên quan đến SELinux, việc kiểm tra trạng thái hoạt động hiện tại là bước cần thiết. Đối với VPS VinaHost như: VPS giá rẻ, VPS cao cấp, VPS NVMe, VPS MMO sử dụng hệ điều hành CentOS 7, bạn có thể sử dụng một trong hai lệnh sau để kiểm tra trạng thái SELinux một cách nhanh chóng và chính xác:

8.1. Sử dụng câu lệnh “sestatus”

Để kiểm tra, bạn chỉ cần mở Terminal và nhập:

sestatus

- Nếu dòng

SELinux status: enabledxuất hiện, điều đó có nghĩa SELinux đang được bật và hoạt động ở chế độ cưỡng chế. - Ngược lại, nếu kết quả là

SELinux status: disabled, hệ thống đang không sử dụng SELinux.

8.2. Sử dụng câu lệnh “getenforce”

Lệnh getenforce cho kết quả đơn giản và nhanh chóng hơn, chỉ hiển thị chế độ SELinux hiện tại mà không kèm thông tin chi tiết.

Chạy lệnh sau:

getenforce

- Nếu bạn thấy kết quả là

Enforcing, điều đó có nghĩa SELinux đang hoạt động bình thường. - Ngược lại, nếu kết quả là

PermissivehoặcDisabled, SELinux hiện không thực thi bất kỳ chính sách bảo mật nào.

>> Xem thêm: [Tổng Hợp] Các câu lệnh trong Linux mà bạn nên biết

9. Khi nào nên vô hiệu hóa SELinux?

Mặc dù SELinux mang lại khả năng bảo mật mạnh mẽ, nhưng trong một số trường hợp thực tế, bạn có thể cân nhắc việc vô hiệu hóa tạm thời để đảm bảo hệ thống vận hành ổn định hoặc dễ dàng xử lý sự cố. Tuy nhiên, việc vô hiệu hóa SELinux không nên thực hiện một cách tùy tiện, mà cần có lý do hợp lý và hiểu rõ rủi ro bảo mật đi kèm.

Dưới đây là một số tình huống phổ biến mà quản trị viên có thể tạm thời hoặc có chủ đích vô hiệu hóa SELinux:

- Ứng dụng không tương thích với SELinux: Một số phần mềm bên thứ ba hoặc ứng dụng tùy biến cao có thể không tương thích với các chính sách bảo mật mặc định của SELinux. Khi không thể chỉnh sửa hoặc mở rộng chính sách để phù hợp, việc tắt SELinux có thể là phương án ngắn hạn để hệ thống hoạt động trơn tru.

- Cần xử lý sự cố nhanh trong môi trường kiểm thử: Trong quá trình phát triển hoặc kiểm thử, khi gặp lỗi không rõ nguyên nhân do SELinux chặn (nhưng log chưa đủ rõ ràng), bạn có thể tạm thời chuyển SELinux sang chế độ Permissive hoặc Disabled để xác định nguồn gốc sự cố.

- Thiếu kinh nghiệm cấu hình SELinux: Đối với các quản trị viên mới, việc làm quen với chính sách và cấu trúc SELinux có thể gây khó khăn. Trong một số trường hợp khẩn cấp, khi không đủ thời gian hoặc tài nguyên để cấu hình chính sách đúng cách, việc tắt SELinux có thể giúp hệ thống hoạt động ổn định trước mắt, tuy nhiên, cần lên kế hoạch bật lại khi có điều kiện.

10. Hướng dẫn cách vô hiệu hóa SELinux chi tiết

Việc vô hiệu hóa SELinux cần được thực hiện một cách cẩn trọng và đúng cách, đặc biệt là trong môi trường sản xuất hoặc khi xử lý sự cố liên quan đến ứng dụng bị chặn. Dưới đây là hai cách phổ biến để tắt SELinux trên hệ thống CentOS 7 hoặc các bản phân phối tương tự:

10.1. Cách vô hiệu hóa SELinux tạm thời

Nếu bạn chỉ muốn tắt SELinux tạm thời để kiểm tra ứng dụng hoặc xử lý nhanh sự cố mà không ảnh hưởng đến cấu hình lâu dài, có thể sử dụng lệnh trong terminal để thay đổi trạng thái ngay lập tức. Phương pháp này không yêu cầu khởi động lại hệ thống, nhưng sẽ tự động quay về trạng thái ban đầu sau mỗi lần reboot.

Cách thực hiện: Mở Terminal với quyền root hoặc sudo và nhập một trong hai lệnh sau:

echo 0 > /selinux/enforceHoặc

setenforce 0Kích hoạt lại SELinux (nếu cần): Khi bạn muốn bật lại SELinux, chỉ cần chạy lệnh sau:

echo 1 > /selinux/enforceHoặc:

setenforce 1Lưu ý: Việc tắt tạm thời này chỉ có hiệu lực cho phiên làm việc hiện tại. Sau khi hệ thống khởi động lại, SELinux sẽ trở về trạng thái được cấu hình trong tập tin /etc/selinux/config.

10.2. Cách vô hiệu hóa SELinux vĩnh viễn

Trong một số trường hợp, nếu bạn cần vô hiệu hóa hoàn toàn SELinux, thì cần chỉnh sửa trực tiếp tập tin cấu hình của hệ thống. Khác với cách tắt tạm thời, phương pháp này sẽ giữ nguyên trạng thái vô hiệu hóa sau mỗi lần khởi động lại.

Lưu ý: Chỉ nên áp dụng nếu bạn chắc chắn hệ thống hoặc ứng dụng không thể hoạt động bình thường với SELinux, và bạn đã có các biện pháp bảo mật thay thế.

Trước tiên, hãy mở file /etc/selinux/config bằng trình soạn thảo văn bản:

vim /etc/selinux/config- Trong file này, tìm dòng có nội dung: SELINUX=enforcing sau đó thay đổi thành: SELINUX=disabled

# SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. SELINUX=disabled

- Sau khi thay đổi xong, hãy khởi động lại để áp dụng thay đổi

>> Xem thêm: Rocky Linux là gì? | Tổng quan kiến thức về Rocky Linux

11. Tổng kết

Qua bài viết này có thể thấy, SELinux không chỉ là một lớp bảo mật bổ sung, mà còn là nền tảng vững chắc giúp hệ thống Linux chống lại các mối đe dọa ngày càng tinh vi. Dù đòi hỏi sự hiểu biết và cấu hình phù hợp, nhưng những lợi ích mà SELinux mang lại về kiểm soát truy cập, giám sát và bảo vệ hệ thống ở cấp độ sâu là điều không thể phủ nhận trong môi trường CNTT hiện đại.

Hy vọng bài viết này có thể giúp bạn hiểu rõ hơn về SELinux và áp dụng hiệu quả vào hệ thống của mình.

Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc nếu bạn muốn được tư vấn thêm thì có thể liên hệ với chúng tôi qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

FreeBSD là gì? | Tải và cài đặt hệ điều hành FreeBSD

Almalinux là gì? | Tổng quan kiến thức về Almalinux

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文