OpenSSL là một thư viện mã nguồn mở mạnh mẽ, hỗ trợ tạo, quản lý, và xác thực chứng chỉ số, cung cấp các công cụ mã hóa đảm bảo an toàn cho các giao dịch trực tuyến, website, và dịch vụ web. Nhờ có OpenSSL, các doanh nghiệp và người dùng cá nhân có thể xây dựng được các kết nối bảo mật vững chắc. Bài viết sau đây của VinaHost sẽ giải thích rõ hơn về khái niệm và vai trò của chứng chỉ OpenSSL.

OpenSSL là một công cụ không thể thiếu trong lĩnh vực bảo mật mạng, đóng vai trò như một bộ khung giúp thực hiện mã hóa và xác thực dữ liệu trên toàn cầu.

🛡️ Khái niệm cốt lõi: OpenSSL là thư viện mã nguồn mở triển khai các giao thức SSL/TLS. Nó cung cấp các công cụ mật mã mạnh mẽ để mã hóa dữ liệu, xác thực danh tính và đảm bảo tính toàn vẹn thông tin khi truyền tải qua Internet.

⚙️ Chức năng chính: Bao gồm 4 nhiệm vụ sống còn: (1) Tạo và quản lý chứng chỉ số (khóa Private/Public, CSR); (2) Mã hóa/Giải mã dữ liệu bằng các thuật toán như AES, RSA; (3) Kiểm tra và chẩn đoán kết nối mạng; (4) Tính toán mã băm (Hashing) để kiểm tra tính toàn vẹn của tệp tin.

🚀 Ưu điểm vượt trội: OpenSSL hoàn toàn miễn phí, có tính tương thích cực cao trên nhiều hệ điều hành (Linux, Windows, macOS) và được tin dùng bởi các tập đoàn lớn như Google, Meta, AWS. Từ phiên bản 3.5, nó đã sẵn sàng cho kỷ nguyên hậu điện toán lượng tử với các thuật toán kháng lượng tử mới.

🛠️ Cài đặt & Sử dụng: Trên Windows, người dùng thường cài đặt qua bản Binary của Shining Light hoặc Git for Windows. Trên Linux, OpenSSL có sẵn thông qua các trình quản lý gói như apt hoặc dnf. Các lệnh dòng lệnh của OpenSSL cho phép quản trị viên linh hoạt chuyển đổi định dạng chứng chỉ (PEM, PFX, DER) và kiểm tra sự trùng khớp giữa các khóa mật mã.

1. OpenSSL là gì?

OpenSSL là thư viện mã nguồn mở dùng để mã hóa dữ liệu và triển khai các giao thức bảo mật như SSL/TLS, giúp bảo vệ thông tin khi truyền qua mạng.

OpenSSL phục vụ cho việc mã hóa dữ liệu, xác thực danh tính và đảm bảo tính toàn vẹn thông tin khi truyền tải qua mạng Internet. Thư viện này cung cấp các thuật toán mật mã phổ biến (như AES, RSA, SHA…), hỗ trợ tạo và quản lý chứng chỉ số, khóa công khai – khóa riêng, đồng thời được tích hợp trong nhiều hệ thống như web server (Apache, Nginx), email server, VPN và các ứng dụng mạng.

Nhờ OpenSSL, dữ liệu trao đổi giữa máy chủ và người dùng có thể được bảo vệ khỏi nghe lén hoặc thay đổi trái phép trong quá trình truyền tải.

2. OpenSSL và SSL/TLS có gì khác biệt?

- SSL/TLS là giao thức bảo mật dùng để quy định cách mã hóa, xác thực và truyền dữ liệu an toàn giữa máy khách và máy chủ trên Internet.

- OpenSSL là phần mềm/thư viện mã nguồn mở được sử dụng để triển khai và thực thi các giao thức SSL/TLS trong hệ thống và ứng dụng.

ℹ️ Nói ngắn gọn: SSL/TLS là tiêu chuẩn/giao thức, còn OpenSSL là công cụ giúp hiện thực hóa và sử dụng tiêu chuẩn đó trong thực tế.

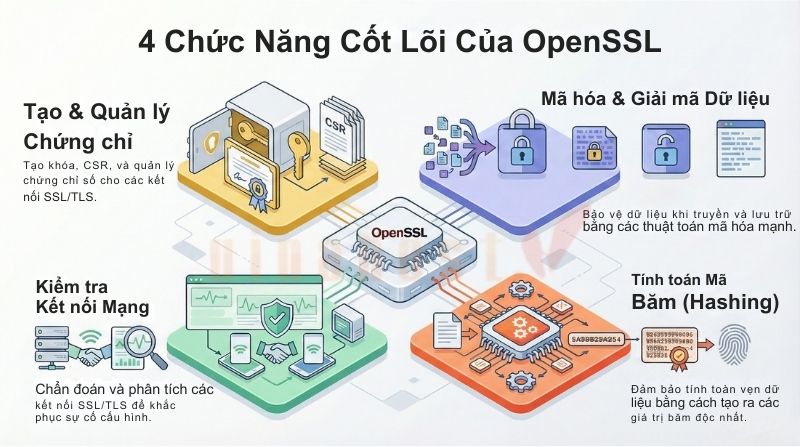

3. 4 chức năng cốt lõi của OpenSSL là gì?

OpenSSL cung cấp nhiều chức năng quan trọng phục vụ bảo mật hệ thống và truyền dữ liệu an toàn.

3.1. Tạo và quản lý chứng chỉ

OpenSSL cho phép tạo khóa mật mã (private key, public key), tạo CSR (Certificate Signing Request) và phát hành chứng chỉ số phục vụ cho SSL/TLS. Ngoài ra, công cụ này còn hỗ trợ:

- Kiểm tra thông tin chứng chỉ (thời hạn, thuật toán, tổ chức)

- Chuyển đổi giữa các định dạng chứng chỉ phổ biến (PEM, DER, CRT, KEY)

- Quản lý và xác minh chuỗi chứng chỉ (certificate chain)

Chức năng này thường được sử dụng trong quá trình triển khai HTTPS, mail server, VPN hoặc các hệ thống yêu cầu xác thực danh tính.

3.2. Mã hóa/Giải mã dữ liệu

OpenSSL cung cấp tập hợp thuật toán mã hóa đối xứng và bất đối xứng để bảo vệ dữ liệu. Người dùng có thể:

- Mã hóa dữ liệu trước khi truyền hoặc lưu trữ

- Giải mã dữ liệu khi có khóa phù hợp

- Kết hợp với chữ ký số để xác thực nguồn gửi

Chức năng này giúp giảm rủi ro dữ liệu bị đọc trộm hoặc chỉnh sửa trong môi trường mạng.

3.3. Kiểm tra kết nối mạng

OpenSSL hỗ trợ kiểm tra và phân tích kết nối SSL/TLS giữa máy khách và máy chủ thông qua các lệnh dòng lệnh. Thông tin có thể kiểm tra bao gồm:

- Phiên bản SSL/TLS đang sử dụng

- Thuật toán mã hóa được thương lượng

- Trạng thái bắt tay (handshake)

- Tính hợp lệ của chứng chỉ máy chủ

Chức năng này thường được dùng để chẩn đoán lỗi cấu hình bảo mật trên web server hoặc dịch vụ mạng.

3.4. Tính toán mã băm (Hashing)

OpenSSL có khả năng tạo giá trị băm (hash) từ dữ liệu hoặc tệp tin bằng các thuật toán phổ biến. Giá trị băm được dùng để:

- Kiểm tra tính toàn vẹn dữ liệu (xác định dữ liệu có bị thay đổi hay không)

- Hỗ trợ chữ ký số và xác thực

- So sánh nội dung tệp tin một cách nhanh chóng

Mã băm không thể đảo ngược về dữ liệu gốc và đóng vai trò quan trọng trong nhiều cơ chế bảo mật.

4. Tại sao lại cần dùng OpenSSL?

OpenSSL được sử dụng rộng rãi vì đáp ứng hiệu quả các nhu cầu bảo mật cốt lõi trong môi trường Internet hiện đại.

4.1. Triển khai và quản lý chứng chỉ số SSL/TLS tiêu chuẩn

OpenSSL là công cụ phổ biến để tạo, cấu hình và quản lý chứng chỉ SSL/TLS theo các tiêu chuẩn hiện hành. Nhờ đó, quản trị viên có thể triển khai HTTPS, bảo mật email, VPN hoặc các dịch vụ mạng khác một cách chủ động và linh hoạt.

4.2. Cung cấp bộ công cụ mật mã học đa năng và mạnh mẽ

OpenSSL tích hợp nhiều thuật toán mật mã phục vụ mã hóa, giải mã, ký số và xác thực dữ liệu. Điều này giúp đáp ứng đa dạng nhu cầu bảo mật trong cả ứng dụng nhỏ lẫn hệ thống quy mô lớn.

⚠️ Lưu ý: Việc bảo mật mạnh mẽ phụ thuộc vào cách cấu hình và thuật toán được sử dụng, không phải mọi trường hợp đều đạt mức bảo mật như nhau.

4.3. Khả năng kiểm tra và xử lý lỗi kết nối mạng

OpenSSL hỗ trợ kiểm tra kết nối SSL/TLS, phân tích quá trình bắt tay và xác minh chứng chỉ máy chủ. Tính năng này giúp phát hiện lỗi cấu hình, chứng chỉ không hợp lệ hoặc giao thức không tương thích trong quá trình vận hành hệ thống.

4.4. Hoàn toàn miễn phí với sức mạnh bảo mật cấp doanh nghiệp

OpenSSL là phần mềm mã nguồn mở và được sử dụng miễn phí, cho phép cá nhân và tổ chức triển khai mà không phát sinh chi phí bản quyền. Thực tế, OpenSSL xuất hiện trong nhiều hệ thống máy chủ, trung tâm dữ liệu và dịch vụ Internet quy mô lớn.

4.5. Khả năng tương thích rộng rãi

OpenSSL hoạt động trên nhiều hệ điều hành và nền tảng khác nhau, đồng thời được tích hợp sẵn trong nhiều phần mềm máy chủ và ứng dụng mạng phổ biến. Điều này giúp OpenSSL dễ dàng được sử dụng trong các môi trường triển khai khác nhau mà không cần thay đổi kiến trúc hệ thống.

5. Tại sao OpenSSL là tiêu chuẩn trong bảo mật mạng?

OpenSSL được xem là tiêu chuẩn trong bảo mật mạng nhờ khả năng đáp ứng đồng thời các yêu cầu về tính minh bạch, độ tin cậy và khả năng mở rộng lâu dài.

5.1. Mã nguồn mở với tính minh bạch và cộng đồng hỗ trợ lớn

OpenSSL là thư viện mã nguồn mở với cộng đồng phát triển lớn. Từ phiên bản 3.0, OpenSSL sử dụng Apache License v2, giúp việc tích hợp vào sản phẩm thương mại rõ ràng về pháp lý và thuận lợi hơn, qua đó duy trì lợi thế so với các thư viện bảo mật đóng.

5.2. Nhận được sự tin cậy từ các “ông lớn” công nghệ toàn cầu

Nhiều doanh nghiệp công nghệ hàng đầu sử dụng hoặc phụ thuộc vào OpenSSL trong hạ tầng bảo mật của họ:

| Doanh nghiệp | Vai trò của OpenSSL trong hệ thống |

|---|---|

| Được sử dụng trong nhiều thành phần máy chủ và hệ thống mạng nội bộ | |

| Amazon (AWS) | Nền tảng cho các cơ chế mã hóa TLS trong dịch vụ đám mây |

| Microsoft | Sử dụng trong các thành phần tương thích TLS/SSL trên Linux và cloud |

| Meta (Facebook) | Phục vụ mã hóa kết nối mạng và bảo mật truyền dữ liệu |

| Apple | Được sử dụng trong các thành phần hệ thống và công cụ phát triển |

| Oracle | Nền tảng mã hóa cho nhiều sản phẩm máy chủ và middleware |

5.3. Thư viện thuật toán đồ sộ, sẵn sàng cho kỷ nguyên hậu điện toán lượng tử

OpenSSL cung cấp một hệ sinh thái thuật toán mật mã phong phú, bao gồm mã hóa đối xứng, bất đối xứng, chữ ký số, hàm băm và các cơ chế xác thực hiện đại.

Từ phiên bản OpenSSL 3.5, dự án đã bắt đầu hướng đến kỷ nguyên hậu điện toán lượng tử bằng việc tích hợp các thuật toán mới theo tiêu chuẩn quốc tế.

Trong phiên bản OpenSSL 3.5, dự án đã chính thức tích hợp các thuật toán mật mã kháng lượng tử (Post-Quantum Cryptography – PQC). Đây là bước đi nhằm tuân thủ tiêu chuẩn của Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST) đối với các thuật toán như ML-KEM (Kyber) và ML-DSA (Dilithium), giúp bảo vệ dữ liệu trước khả năng giải mã của máy tính lượng tử trong tương lai.

(Nguồn: NIST – 08/2024)

5.4. Khả năng tương thích đa hệ điều hành và thiết bị

OpenSSL có thể hoạt động trên nhiều hệ điều hành khác nhau như Linux, Windows, macOS, BSD, cũng như trên các thiết bị nhúng và môi trường cloud. Nhờ đó, OpenSSL được xem là giải pháp linh hoạt, dễ triển khai trong các hệ thống từ máy chủ truyền thống đến hạ tầng hiện đại đa nền tảng.

5.5. Tính tùy biến cao thông qua hệ thống “Provider” mới

Từ dòng OpenSSL 3.x, kiến trúc thư viện được thiết kế theo hướng modular thông qua hệ thống Provider, cho phép tách biệt thuật toán mật mã khỏi lõi xử lý. Cách tiếp cận này giúp:

- Thay thế hoặc bổ sung thuật toán mà không ảnh hưởng toàn bộ hệ thống

- Dễ dàng kiểm soát chính sách bảo mật theo từng môi trường

Đối với đối tượng chuyên gia, OpenSSL cung cấp FIPS Provider, cho phép triển khai các thuật toán đã được kiểm định nhằm tuân thủ các tiêu chuẩn bảo mật của chính phủ Hoa Kỳ như FIPS 140-2 và FIPS 140-3. Việc sử dụng High-level EVP API giúp ứng dụng duy trì khả năng tương thích lâu dài, đồng thời tránh phụ thuộc trực tiếp vào các thuật toán cụ thể ở tầng thấp.

6. Cách cài đặt OpenSSL trên Windows 10/11

Ba phương pháp dưới đây là những cách phổ biến, dễ triển khai và được cộng đồng sử dụng rộng rãi.

6.1. Sử dụng bản cài đặt Binary từ Shining Light Productions (Phổ biến nhất)

Đây là cách cài đặt OpenSSL không cần tự biên dịch mã nguồn, phù hợp cho đa số người dùng Windows.

Các bước thực hiện:

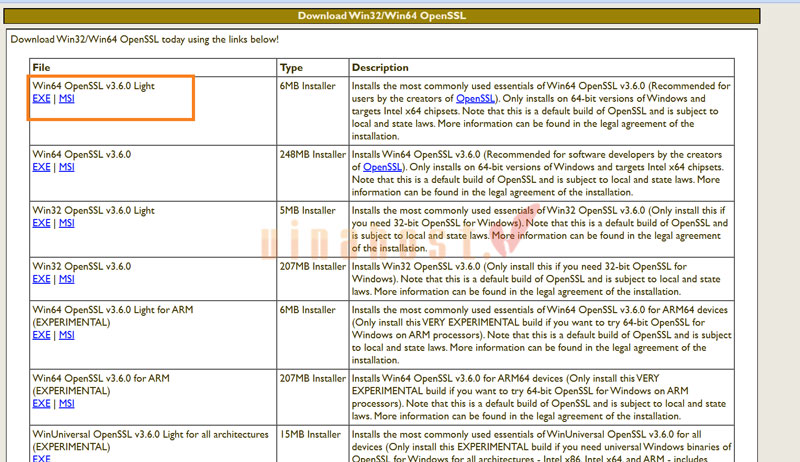

Truy cập website của Shining Light Productions tại link: https://slproweb.com/products/Win32OpenSSL.html

Chọn phiên bản:

Win64 OpenSSL v3.x.x Light: bản rút gọn, đủ dùng cho kiểm tra, tạo chứng chỉ, chạy lệnh cơ bản.

Win64 OpenSSL v3.x.x Full: bao gồm đầy đủ thư viện và thành phần phát triển.

Tải file cài đặt (.exe) và chạy theo hướng dẫn.

Sau khi cài xong, mở Command Prompt và chạy:

để kiểm tra.

Để cài đặt OpenSSL trên Windows mà không cần tự biên dịch mã nguồn, cộng đồng chuyên gia khuyến nghị sử dụng bản Binary từ Shining Light Productions. Đây là đối tác cung cấp bản build OpenSSL được liệt kê trong danh sách “Binaries” chính thức của dự án OpenSSL.

(Nguồn: OpenSSL Wiki – Binaries)

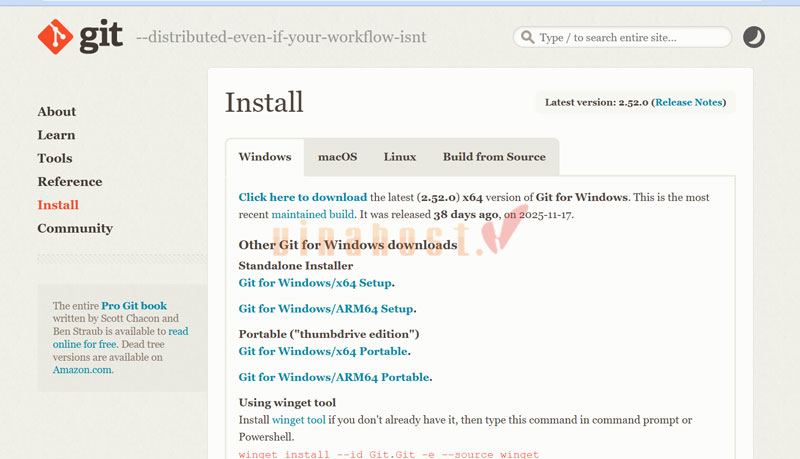

6.2. Cài đặt OpenSSL tích hợp qua Git for Windows (Dễ nhất cho Coder)

Git for Windows đã tích hợp sẵn OpenSSL, rất phù hợp cho coder và devops.

Cách kiểm tra:

Truy cập link https://git-scm.com/download/win

Mở Git Bash.

Gõ lệnh:

Vì sao lập trình viên nên dùng cách này?

Môi trường lệnh gần giống Linux server.

Tránh khác biệt khi phát triển trên Windows nhưng deploy lên Linux.

Không cần cấu hình phức tạp thêm OpenSSL riêng lẻ.

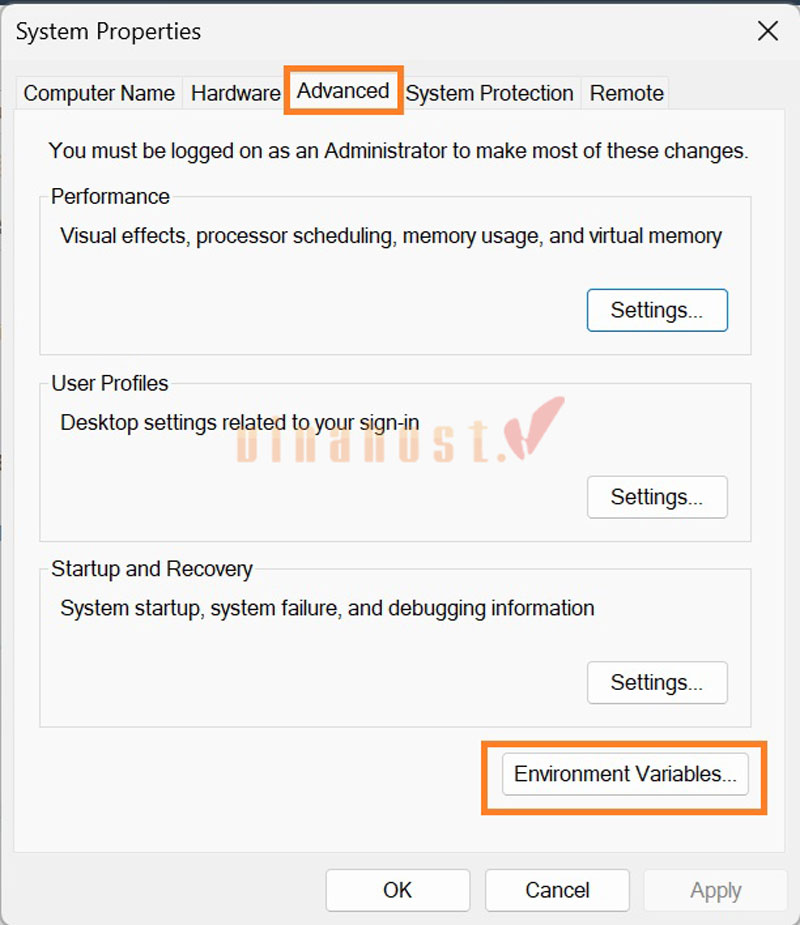

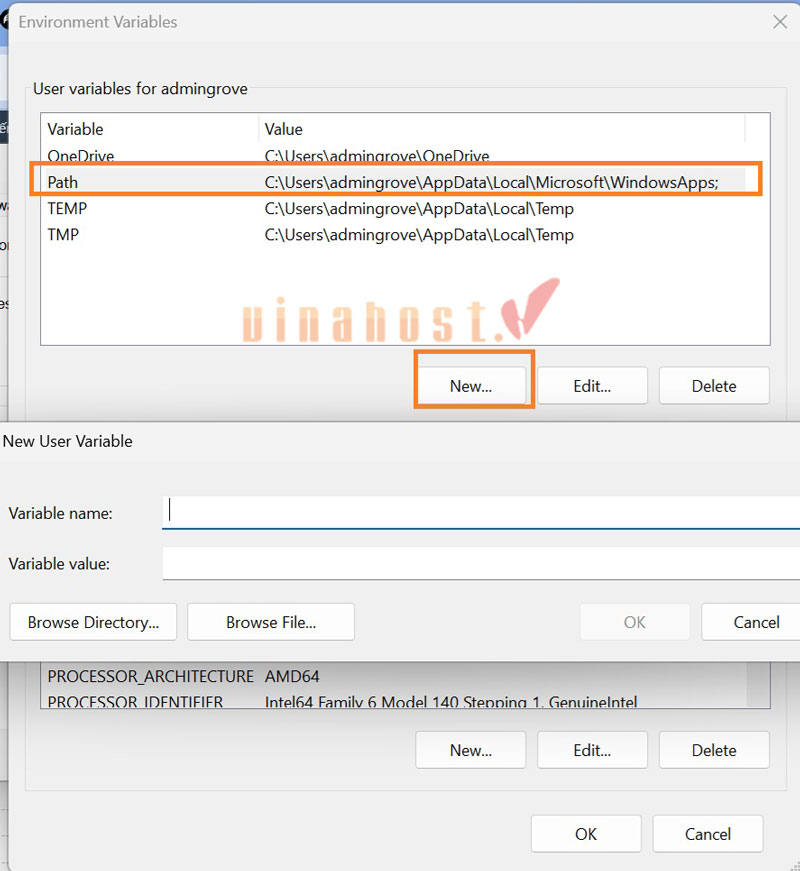

6.3. Thiết lập biến môi trường (Environment Variables) cho OpenSSL

Sau khi cài đặt OpenSSL dạng Binary, cần thêm đường dẫn để dùng lệnh openssl ở mọi thư mục.

Các bước cấu hình:

Tìm kiếm “Env” → chọn Edit the system environment variables.

- Chọn Environment Variables.

Trong System variables → chọn Path → New.

Dán đường dẫn thư mục

bincủa OpenSSL (ví dụ:C:\OpenSSL-Win64\bin).Lưu và mở lại Command Prompt.

So sánh trạng thái trước và sau khi cấu hình:

| Trạng thái | Kết quả |

|---|---|

| Trước khi thêm Path | Lệnh openssl không nhận |

| Sau khi thêm Path | Có thể dùng openssl ở mọi thư mục |

7. Cách cài đặt OpenSSL trên Linux (Ubuntu/CentOS)

Trên Linux, OpenSSL thường được cài đặt thông qua trình quản lý gói (package manager) của hệ điều hành. Cách này giúp đảm bảo tính ổn định, tương thích và dễ cập nhật theo hệ thống.

7.1. Cài đặt OpenSSL trên Ubuntu và Debian bằng Package Manager apt

Trên các bản phân phối dựa trên Debian (Ubuntu, Debian, Linux Mint…), OpenSSL được cài đặt bằng apt.

Lệnh cài đặt đầy đủ:

Giải thích:

sudo: cho phép thực thi lệnh với quyền quản trị (root), cần thiết khi cài đặt phần mềm hệ thống.apt update: cập nhật danh sách gói từ kho phần mềm.apt install openssl: cài đặt gói OpenSSL chính thức từ repository.

Sau khi cài xong, OpenSSL có thể được sử dụng ngay mà không cần cấu hình thêm.

7.2. Hướng dẫn cài đặt trên CentOS, RHEL và Fedora bằng lệnh dnf hoặc yum

Tùy phiên bản hệ điều hành, trình quản lý gói sẽ khác nhau:

CentOS 7 / RHEL 7 (cũ):

CentOS Stream, RHEL 8+, Fedora:

sudo dnf install openssl⚠️Lưu ý

- Trên RHEL 9 và các bản phân phối mới tương đương, OpenSSL mặc định là OpenSSL 3.x theo định hướng nâng cấp bảo mật của hệ sinh thái Red Hat.

- Các bản cũ hơn có thể vẫn sử dụng OpenSSL 1.1.1, tùy kho phần mềm và chính sách duy trì của từng bản phát hành.

7.3. Xác nhận cài đặt thành công và kiểm tra phiên bản

Sau khi cài đặt, dùng lệnh sau để kiểm tra:

Ví dụ kết quả:

Ý nghĩa thông tin hiển thị:

3.0.13: phiên bản OpenSSLDòng 1.1.1: thế hệ cũ, vẫn tồn tại trên nhiều hệ thống legacy

Dòng 3.x: kiến trúc mới (Provider-based), hỗ trợ FIPS và mở rộng thuật toán

30 Jan 2024: ngày phát hành (timestamp). Giúp người dùng nhận biết bản OpenSSL đang dùng có quá cũ hay không để cân nhắc cập nhật.

8. Tổng hợp các lệnh OpenSSL phổ biến, cập nhật 2026

OpenSSL cung cấp rất nhiều lệnh dòng lệnh phục vụ tạo khóa, kiểm tra chứng chỉ và chuyển đổi định dạng. Việc nắm rõ các nhóm lệnh cốt lõi giúp quản trị viên và kỹ thuật viên triển khai SSL/TLS chính xác, tránh lỗi cấu hình và tương thích tốt với từng máy chủ.

Bảng tra cứu nhanh các nhóm lệnh OpenSSL

| Nhóm lệnh | Mục đích chính |

|---|---|

| Tạo khóa & CSR | Tạo Private Key, CSR để xin cấp SSL |

| Kiểm tra (Checking) | Xác minh tính hợp lệ và sự khớp nhau của file |

| Chuyển đổi định dạng | Đổi định dạng chứng chỉ phù hợp từng hệ thống |

8.1. Nhóm lệnh tạo khóa (Private Key) và CSR

Lệnh openssl genrsa – tạo Private Key

Dùng để tạo khóa riêng (Private Key), là nền tảng cho mọi chứng chỉ SSL/TLS.

Ví dụ:

Giải thích:

vinahost.key: file Private Key2048: độ dài khóa RSA (mức phổ biến hiện nay)

Lệnh openssl req – tạo CSR

Lệnh openssl req dùng để tạo Certificate Signing Request (CSR) từ Private Key, chứa thông tin tên miền và tổ chức.

Ví dụ tạo CSR cho website vinahost.com:

- Country (C)

- Organization (O)

- Common Name (CN) → vinahost.com

CSR này sẽ được gửi cho nhà cung cấp SSL để cấp chứng chỉ.

8.2. Nhóm lệnh kiểm tra (Checking)

Việc kiểm tra giúp đảm bảo Private Key, CSR và Certificate thuộc cùng một cặp, tránh lỗi thường gặp khi cài SSL lên server như key không khớp certificate.

Kiểm tra Private Key (.key)

Kiểm tra CSR (.csr)

Kiểm tra Certificate (.crt)

Cách đọc kết quả:

Nếu giá trị MD5 giống nhau, các file khớp nhau

Nếu khác → không nên cài đặt, dễ gây lỗi SSL trên server

8.3. Nhóm lệnh chuyển đổi định dạng (Conversion)

OpenSSL hỗ trợ chuyển đổi nhiều định dạng chứng chỉ để phù hợp từng hệ điều hành và phần mềm máy chủ.

Bảng định dạng phổ biến và mục đích sử dụng

| Định dạng | Khi nào dùng |

|---|---|

.pem | Apache, Nginx, Linux server |

.der | Hệ thống yêu cầu binary format |

.p7b | Chuỗi chứng chỉ, không chứa private key |

.pfx / .p12 | Windows Server, IIS |

Chuyển PEM → DER

Chuyển PEM → P7B

Chuyển PEM + KEY → PFX (dùng cho Windows Server)

Lệnh này sẽ yêu cầu đặt mật khẩu bảo vệ file .pfx.

9. Kinh nghiệm sử dụng OpenSSL an toàn trong năm 2026

Để sử dụng OpenSSL an toàn và hiệu quả trong năm 2026, người dùng cần chú trọng đến phiên bản đang sử dụng, cách quản lý khóa bí mật và phương thức triển khai trong môi trường thực tế. Ưu tiên các phiên bản OpenSSL 3.x, cập nhật thường xuyên từ repository chính thức, tránh dùng bản đã hết vòng đời hỗ trợ. Ngoài ra, cần bảo vệ Private Key, phân quyền truy cập hợp lý và kiểm tra kỹ chứng chỉ trước khi triển khai lên hệ thống production.

Câu hỏi thường gặp

OpenSSL có miễn phí không?

Có. OpenSSL là phần mềm mã nguồn mở và miễn phí, hiện được phát hành theo Apache License v2 (từ phiên bản 3.0), cho phép sử dụng trong cả dự án cá nhân lẫn thương mại.

Làm thế nào để kiểm tra phiên bản OpenSSL đang dùng?

Chạy lệnh sau trong terminal hoặc command line:

openssl versionKết quả sẽ hiển thị phiên bản OpenSSL và ngày phát hành, giúp xác định bạn đang dùng dòng cũ (1.1.1) hay dòng mới (3.x).

Sự khác nhau giữa LibreSSL và OpenSSL?

OpenSSL là dự án gốc, được sử dụng rộng rãi và hỗ trợ nhiều thuật toán, kiến trúc mới (như Provider trong 3.x).

LibreSSL là nhánh fork từ OpenSSL, tập trung vào việc đơn giản hóa mã nguồn và bảo mật theo định hướng riêng của dự án OpenBSD.

Lỗ hổng Heartbleed là gì?

Heartbleed là lỗ hổng bảo mật nghiêm trọng từng tồn tại trong OpenSSL (năm 2014), cho phép kẻ tấn công đọc dữ liệu bộ nhớ máy chủ, bao gồm khóa riêng và thông tin nhạy cảm. Lỗ hổng này đã được vá từ lâu và không tồn tại trong các phiên bản OpenSSL hiện đại.

Lỗi openssl is not recognized as an internal or external command là gì?

Lỗi này xảy ra khi:

- OpenSSL chưa được cài đặt, hoặc

- Đường dẫn thư mục bin của OpenSSL chưa được thêm vào biến môi trường PATH.

Cách khắc phục là cài đặt OpenSSL đúng cách và thiết lập Environment Variables để hệ điều hành nhận diện được lệnh openssl.

Kết luận

OpenSSL đóng vai trò quan trọng trong việc bảo mật thông tin trên không gian mạng, từ bảo vệ dữ liệu cá nhân đến đảm bảo an toàn cho các giao dịch trực tuyến. Sử dụng OpenSSL giúp các tổ chức và cá nhân dễ dàng quản lý chứng chỉ số, tạo các kết nối bảo mật, và giảm thiểu nguy cơ bị tấn công mạng. Mời bạn truy cập vào blog của VinaHost TẠI ĐÂY để theo dõi thêm nhiều bài viết mới. Hoặc nếu bạn muốn được tư vấn thêm về dịch vụ thì có thể liên hệ với chúng tôi qua:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Bài viết cùng chủ đề

EV SSL là gì? Khi nào thì nên sử dụng chứng chỉ bảo mật EV?

SSL là gì? Các loại chứng chỉ số SSL phổ biến nhất

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文