Bảo mật VPS (Virtual Private Server) là quá trình bảo vệ máy chủ ảo khỏi các mối đe dọa và tấn công tiềm ẩn trên không gian mạng. VPS cho phép người dùng có quyền kiểm soát cũng như quản lý hệ điều hành và các ứng dụng chạy trên nó, tương tự như máy chủ vật lý. Tuy nhiên, việc tự do kiểm soát này đòi hỏi mức độ bảo mật cao hơn. Trong bài viết dưới đây, VinaHost sẽ cung cấp một số cách bảo mật VPS cơ bản.

1. 10 cách bảo mật VPS hiệu quả

1.1. Thay đổi thông tin đăng nhập SSH để bảo mật VPS

Nếu bạn sử dụng SSH để đăng nhập vào máy chủ của mình, bạn có nguy cơ trở thành mục tiêu của các cuộc tấn công Brute Force. Cuộc tấn công Brute Force thường xảy ra khi ai đó cố gắng đăng nhập vào SSH của bạn bằng cách thử nhiều mật khẩu phổ biến. Mật khẩu mạnh thường bao gồm sự kết hợp của các ký tự viết hoa và viết thường, số và các ký tự đặc biệt.

Để thay đổi tên người dùng và mật khẩu, bạn có thể làm theo cách sau.

Tạo người dùng mới

sudo adduser newusername

sudo passwd newusername # Đặt mật khẩu cho người dùng mới

sudo usermod -aG sudo newusername

Vô hiệu hóa đăng nhập root

sudo nano /etc/ssh/sshd_config

Thay đổi dòng sau:

PermitRootLogin no

Khởi động lại dịch vụ SSH

sudo systemctl restart sshd

Tuy nhiên, bạn cần cẩn thận khi tắt đăng nhập root mà không thiết lập quyền truy cập thay thế, bạn có thể vô tình tự khóa khỏi VPS của mình. Để tăng cường bảo mật VPS, bạn có thể xem xét sử dụng xác thực khóa SSH thay vì mật khẩu, giúp chống lại các cuộc tấn công Brute Force hiệu quả hơn.

1.2. Cập nhập và Sử dụng phiên bản phần mềm mới nhất

Để bảo mật VPS hiệu quả, một trong những bước quan trọng là cập nhật và sử dụng phiên bản phần mềm mới nhất. Điều này giúp đảm bảo rằng hệ thống của bạn luôn có các bản vá lỗi, giảm nguy cơ bị tấn công từ các lỗ hổng bảo mật đã được phát hiện.

1.2.1. Cập nhật hệ điều hành và phần mềm

Cập nhật danh sách gói

sudo apt-get update

Nâng cấp tất cả các gói đã cài đặt

sudo apt-get upgrade -y

Cài đặt tự động cập nhật

sudo apt-get install unattended-upgrades

Cấu hình tự động cập nhật

sudo dpkg-reconfigure –priority=low unattended-upgrades

Đối với CentOS/RHEL

Cập nhật hệ thống

sudo yum update -y

Cài đặt tự động cập nhật với yum-cron

sudo yum install yum-cron

Kích hoạt và khởi động yum-cron

sudo systemctl enable yum-cron

sudo systemctl start yum-cron

1.2.2. Cập nhật phần mềm cụ thể

Cập nhật Apache

sudo apt-get install apache2 # Ubuntu/Debian

sudo yum install httpd # CentOS/RHEL

Cập nhật Nginx

sudo apt-get install nginx # Ubuntu/Debian

sudo yum install nginx # CentOS/RHEL

Cập nhật MySQL/MariaDB

sudo apt-get install mysql-server # Ubuntu/Debian

sudo yum install mysql-server # CentOS/RHEL

Cập nhật PHP

sudo apt-get install php # Ubuntu/Debian

sudo yum install php # CentOS/RHEL

Ngay cả khi đã bật tự động cập nhật, bạn vẫn nên kiểm tra và cập nhật thủ công định kỳ để đảm bảo không bỏ sót bản cập nhật quan trọng nào. Ngoài ra, bạn cần lưu ý rằng chỉ nên chạy các dịch vụ cần thiết và vô hiệu hóa các dịch vụ không cần thiết để giảm bớt các mục tiêu tiềm năng cho kẻ tấn công.

Xem thêm: VPS Linux là gì? | Lý do nên sử dụng máy chủ VPS Linux

1.3. Theo dõi và quản lý nhật ký máy chủ VPS

Việc theo dõi và quản lý nhật ký (log) của máy chủ cũng là một cách bảo mật VPS đáng cân nhắc. Nhật ký máy chủ cung cấp thông tin chi tiết về hoạt động của hệ thống, giúp phát hiện các hành vi đáng ngờ và các cuộc tấn công tiềm năng. Dưới đây là các bước và công cụ giúp bạn theo dõi và quản lý nhật ký máy chủ VPS một cách hiệu quả:

1.3.1. Sử dụng công cụ quản lý nhật ký

Logwatch

Logwatch là một công cụ mạnh mẽ để phân tích và tóm tắt các nhật ký của hệ thống hàng ngày và gửi báo cáo qua email giúp bảo mật VPS.

Cài đặt Logwatch trên Ubuntu/Debian:

sudo apt-get install logwatch

Cài đặt Logwatch trên CentOS/RHEL

sudo yum install logwatch

Cấu hình Logwatch:

sudo nano /usr/share/logwatch/default.conf/logwatch.conf

Thiết lập email nhận báo cáo và mức độ chi tiết:

MailTo = your_email@example.com

Detail = High

Logrotate

Logrotate giúp quản lý và luân chuyển (rotate) các file nhật ký để ngăn chúng trở nên quá lớn và khó quản lý. Logrotate thường được cài đặt sẵn trên hầu hết các hệ thống Linux.

Cài đặt Logrotate

logrotate –version

Cấu hình Logrotate:

Tạo hoặc chỉnh sửa file cấu hình tại /etc/logrotate.d/:

sudo nano /etc/logrotate.d/apache2

Ví dụ cấu hình cho Apache:

/var/log/apache2/*.log {

daily

missingok

rotate 14

compress

delaycompress

notifempty

create 640 root adm

sharedscripts

postrotate

systemctl reload apache2 > /dev/null

endscript

}

1.3.2. Theo dõi nhật ký hệ thống

Syslog (trên Ubuntu/Debian) và Journalctl (trên hệ thống sử dụng systemd như CentOS/RHEL) là các công cụ để theo dõi nhật ký hệ thống giúp bảo mật VPS.

Xem nhật ký với syslog:

tail -f /var/log/syslog

Xem toàn bộ nhật ký journalctl:

sudo journalctl

Xem nhật ký gần đây với journalctl:

sudo journalctl -xe

Xem nhật ký của một dịch vụ cụ thể

sudo journalctl -u ssh

1.3.3. Cài đặt và cấu hình Fail2ban

Fail2ban giám sát các file nhật ký để phát hiện các nỗ lực đăng nhập thất bại và tự động chặn địa chỉ IP gây ra.

Cài đặt Fail2ban

Đối với Ubuntu/Debian

sudo apt-get install fail2ban

Đối với CentOS/RHEL

sudo yum install fail2ban

Cấu hình Fail2ban

Tạo bản sao cấu hình mặc định để chỉnh sửa:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

sudo nano /etc/fail2ban/jail.local

Bật bảo vệ cho dịch vụ SSH:

[sshd]

enabled = true

port = 22

filter = sshd

logpath = /var/log/auth.log

maxretry = 5

Khởi động và kích hoạt Fail2ban:

sudo systemctl start fail2ban

sudo systemctl enable fail2ban

1.4. Kích hoạt tường lửa (Firewall) để bảo mật VPS dễ dàng

Kích hoạt tường lửa (Firewall) là một bước quan trọng để bảo mật VPS, giúp kiểm soát và quản lý lưu lượng truy cập đến và đi từ máy chủ. Dưới đây là hướng dẫn chi tiết cách kích hoạt và cấu hình tường lửa trên hai hệ điều hành phổ biến là Ubuntu/Debian và CentOS/RHEL.

Một số lưu ý quan trọng

- Cẩn thận khi cấu hình SSH: Đảm bảo bạn đã cho phép kết nối SSH trước khi kích hoạt tường lửa, để tránh bị khóa khỏi máy chủ.

- Kiểm tra kỹ các quy tắc: Trước khi áp dụng hoặc kích hoạt tường lửa, hãy kiểm tra kỹ các quy tắc để đảm bảo không chặn các dịch vụ cần thiết.

- Sao lưu cấu hình: Trước khi thực hiện các thay đổi lớn, hãy sao lưu cấu hình hiện tại của tường lửa.

Bên cạnh việc tự cấu hình Firewall, bạn có thể thuê cloud server giá rẻ để được bảo vệ bởi hệ thống tường lửa cứng giúp ngăn chặn các tấn công ngay từ lớp mạng.

1.4.1 Trên Ubuntu/Debian với UFW (Uncomplicated Firewall)

UFW thường được cài đặt sẵn trên Ubuntu. Nếu chưa có, bạn có thể cài đặt UFW theo hướng dẫn sau.

Cài đặt UFW

sudo apt-get install ufw

Cấu hình các quy tắc cơ bản

Cho phép kết nối SSH (thông thường trên cổng 22, hoặc cổng khác nếu bạn đã thay đổi):

sudo ufw allow ssh

Cho phép kết nối HTTP (cổng 80) và HTTPS (cổng 443):

sudo ufw allow http

sudo ufw allow https

Cho phép các dịch vụ khác nếu cần, ví dụ MySQL (cổng 3306):

sudo ufw allow 3306

Kiểm tra lại các quy tắc đã thiết lập

sudo ufw show added

Kích hoạt UFW

sudo ufw enable

Xem trạng thái UFW để đảm bảo các quy tắc đã được áp dụng:

sudo ufw status

1.4.2. Trên CentOS/RHEL với Firewalld

Firewalld thường được cài đặt sẵn trên CentOS/RHEL. Nếu chưa có, bạn có thể cài đặt theo hướng dẫn

Cài đặt Firewalld

sudo yum install firewalld

Bật và khởi động Firewalld

sudo systemctl start firewalld

sudo systemctl enable firewalld

Cấu hình các quy tắc cơ bản

Cho phép kết nối SSH (thông thường trên cổng 22, hoặc cổng khác nếu bạn đã thay đổi):

sudo firewall-cmd –permanent –add-service=ssh

Cho phép kết nối HTTP (cổng 80) và HTTPS (cổng 443):

sudo firewall-cmd –permanent –add-service=http

sudo firewall-cmd –permanent –add-service=https

Cho phép các dịch vụ khác nếu cần, ví dụ MySQL (cổng 3306):

sudo firewall-cmd –permanent –add-port=3306/tcp

Áp dụng các thay đổi

sudo firewall-cmd –reload

Kiểm tra các quy tắc đã được áp dụng:

sudo firewall-cmd –list-all

Bằng cách kích hoạt và cấu hình tường lửa theo hướng dẫn trên, bạn sẽ giúp bảo vệ VPS của mình khỏi nhiều mối đe dọa từ mạng và kiểm soát lưu lượng truy cập một cách hiệu quả.

Xem thêm: VPS Windows là gì? | Lúc nào nên sử dụng VPS Windows

1.5. Sử dụng các phần mềm diệt Malware để bảo mật VPS

Sử dụng các phần mềm diệt malware là một bước quan trọng trong việc bảo mật VPS. Dưới đây là hướng dẫn chi tiết về cách cài đặt và sử dụng một số phần mềm diệt malware phổ biến để bảo vệ VPS của bạn.

1.5.1. ClamAV

ClamAV là một phần mềm diệt virus mã nguồn mở phổ biến có thể phát hiện nhiều loại malware khác nhau.

Cài đặt ClamAV trên Ubuntu/Debian

sudo apt-get update

sudo apt-get install clamav clamav-daemon

Cài đặt ClamAV trên CentOS/RHEL

sudo yum install epel-release

sudo yum install clamav clamd

Cập nhật cơ sở dữ liệu virus

sudo freshclam

Quét toàn bộ hệ thống:

sudo clamscan -r /

Quét một thư mục cụ thể:

sudo clamscan -r /path/to/directory

Chạy quét nền và tự động xóa các file bị nhiễm:

sudo clamscan -r –remove=yes /

1.5.2.Maldet (Linux Malware Detect)

Maldet là một công cụ phát hiện malware dành riêng cho Linux, có thể giúp bảo mật VPS hiệu quả.

Cài đặt Maldet

cd /tmp

curl -O http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xzvf maldetect-current.tar.gz

cd maldetect-*

sudo ./install.sh

Mở và chỉnh sửa file cấu hình:

sudo nano /usr/local/maldetect/conf.maldet

Bạn có thể thiết lập các tùy chọn như thông báo qua email, hành động khi phát hiện malware.

Cập nhật cơ sở dữ liệu

sudo maldet -u

Quét toàn bộ hệ thống

sudo maldet -a /

Quét một thư mục cụ thể

sudo maldet -a /path/to/directory

1.5.3. Rootkit Hunter (rkhunter)

Rootkit Hunter là một công cụ quét rootkit phổ biến cho Linux để bảo mật VPS.

Cài đặt Rootkit Hunter trên Ubuntu/Debian:

sudo apt-get install rkhunter

Cài đặt Rootkit Hunter trên CentOS/RHEL:

sudo yum install epel-release

sudo yum install rkhunter

Cập nhật cơ sở dữ liệu

sudo rkhunter –update

Quét hệ thống

sudo rkhunter –checkall

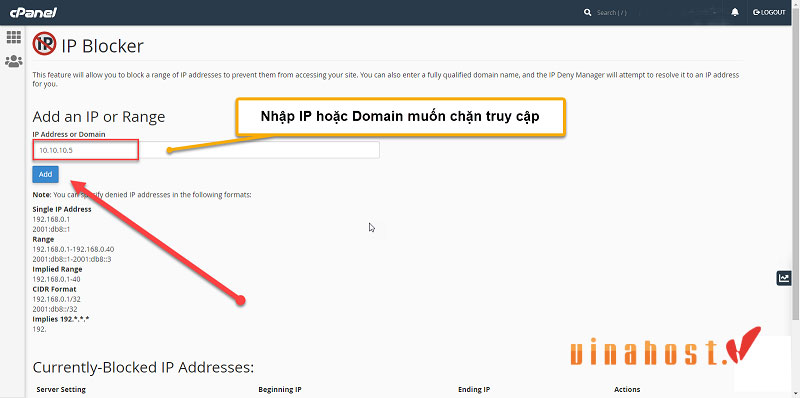

1.6. Chống lại được những cuộc tấn công Brute Force

Để bảo vệ VPS của bạn, không chỉ cần mật khẩu mạnh mà còn cần sử dụng các công cụ để phát hiện và chặn các cuộc tấn công Brute Force.

Phần mềm cPhulk, tích hợp trong cPanel, là một ví dụ điển hình. cPhulk có thể thực hiện các nhiệm vụ bảo mật VPS như:

- Chặn đăng nhập sau nhiều lần thất bại: cPhulk tự động chặn địa chỉ IP nếu có nhiều cố gắng đăng nhập không thành công trong một khoảng thời gian ngắn.

- Bảo vệ thông tin đăng nhập vào cPanel, WHM, FTP và email: cPhulk không chỉ giới hạn đến thông tin đăng nhập vào cPanel mà còn bảo vệ các thông tin đăng nhập khác như WHM, FTP và email.

- Cung cấp báo cáo và thông báo: cPhulk cung cấp thông báo về các hoạt động đáng ngờ và báo cáo về các cố gắng đăng nhập không thành công.

Để sử dụng cPhulk, bạn có thể truy cập vào giao diện quản trị của cPanel và tìm kiếm phần cài đặt và cấu hình cPhulk. Tại đó, bạn có thể tùy chỉnh các cài đặt bảo mật VPS theo nhu cầu của mình và quản lý các hoạt động của cPhulk. Bằng cách sử dụng cPhulk một cách hiệu quả, bạn có thể tăng cường bảo mật VPS của mình và giảm thiểu nguy cơ của các cuộc tấn công Brute Force.

Xem thêm: Hướng dẫn cách sử dụng VPS trên Điện thoại & Máy tính

1.7. Kiểm soát quyền truy cập của người dùng trên VPS

Để kiểm soát quyền truy cập, bạn có thể thực hiện một số biện pháp bảo mật VPS cụ thể như sau.

1.7.1. Tạo người dùng và nhóm

Sử dụng lệnh useradd để tạo người dùng mới trên hệ thống và sử dụng lệnh adduser để tạo người dùng mới với các tùy chọn bổ sung. Đảm bảo chỉ cấp quyền người dùng cần thiết.

sudo useradd -m username

1.7.2. Cấp quyền sudo

Nếu cần, cấp quyền sudo cho người dùng để họ có thể thực hiện các tác vụ quản trị hệ thống. Đảm bảo chỉ cấp quyền sudo cho người dùng cần thiết.

sudo usermod -aG sudo username

1.8. Thực hiện backup dữ liệu liên tục

Bằng cách thực hiện sao lưu định kỳ và đảm bảo tính toàn vẹn và an toàn cho dữ liệu sao lưu, bạn có thể bảo vệ VPS của mình khỏi mất mát dữ liệu và khôi phục nhanh chóng sau các sự cố.

Các gói dịch vụ VPS đang được cung cấp tại VinaHost đều được trang bị giải pháp sao lưu định kỳ hàng tuần. Đặc biệt, với gói VPS Windows, VPS Cao cấp, VPS NVMe thì quá trình sao lưu là hoàn toàn miễn phí. Điều này giúp khách hàng hoàn toàn yên tâm trong quá trình sử dụng dịch vụ.

1.9. Cài đặt và sử dụng chứng chỉ SSL để bảo mật VPS

Cài đặt và sử dụng chứng chỉ SSL là cũng là một cách để bảo vệ thông tin truyền tải giữa máy chủ và trình duyệt web của người dùng. Chứng chỉ SSL đóng vai trò quan trọng trong việc bảo vệ VPS của bạn bằng cách thiết lập một kênh kết nối được mã hóa giữa máy chủ và máy khách, đảm bảo rằng không có ai có thể xâm nhập vào quyền riêng tư của bạn.

1.10. Chọn lựa nhà cung cấp chất lượng, uy tín để thuê VPS

Dưới đây là một số tiêu chí bạn nên xem xét khi chọn nhà cung cấp VPS:

- Đáng tin cậy: Chọn một nhà cung cấp VPS có độ uptime cao (tốt nhất là 99,9% hoặc cao hơn) để đảm bảo rằng website của bạn luôn ổn định.

- Hiệu suất: Đảm bảo rằng nhà cung cấp cung cấp các tài nguyên hệ thống đủ cho nhu cầu của bạn, bao gồm CPU, RAM và dung lượng lưu trữ.

- Bảo mật: Chọn một nhà cung cấp có các biện pháp bảo mật VPS đủ mạnh mẽ để bảo vệ dữ liệu của bạn khỏi các mối đe dọa trực tuyến. Nhà cung cấp cần có dịch vụ sao lưu dữ liệu định kỳ không để đảm bảo rằng dữ liệu của bạn luôn được bảo vệ.

- Hỗ trợ kỹ thuật: Chọn một nhà cung cấp cung cấp hỗ trợ kỹ thuật 24/7 để đảm bảo rằng bạn có thể nhận được sự giúp đỡ kịp thời khi gặp sự cố.

Dịch vụ VPS tại VinaHost là một trong những lựa chọn phổ biến tại Việt Nam. VinaHost cung cấp các gói VPS với nhiều tùy chọn phù hợp với nhu cầu và ngân sách của người dùng.

Xem thêm: [Hé Lộ] 11 cách tối ưu VPS hiệu quả nhất [Tool + Thủ Công]

2. Vì sao cần phải bảo mật VPS?

Bảo mật VPS là một phần quan trọng trong việc bảo vệ dữ liệu và hệ thống của bạn khỏi các mối đe dọa trực tuyến. Dưới đây là một số lý do quan trọng tại sao bạn cần phải bảo mật VPS của mình:

Bảo vệ dữ liệu thông tin

VPS thường được sử dụng để lưu trữ và xử lý dữ liệu cá nhân và thông tin tài khoản người dùng. Bảo mật VPS giúp ngăn chặn truy cập trái phép và bảo vệ thông tin này khỏi sự rò rỉ.

Đảm bảo tính toàn vẹn và tin cậy của hệ thống

Bảo mật VPS giúp đảm bảo rằng hệ thống của bạn luôn hoạt động ổn định và tin cậy. Việc triển khai các biện pháp bảo mật như cập nhật phần mềm, sử dụng tường lửa và kiểm tra dữ liệu giúp giảm thiểu rủi ro từ các lỗ hổng bảo mật và mối đe dọa khác.

Bảo vệ danh tiếng của doanh nghiệp

Một VPS bị xâm nhập có thể gây ra hậu quả nghiêm trọng đến danh tiếng và uy tín của doanh nghiệp. Bảo mật VPS giúp tránh được các sự cố này và duy trì lòng tin của khách hàng.

Xem thêm: TOP 12 nhà cung cấp dùng thử VPS Free uy tín hiện nay

3. Lý do khiến VPS bị tấn công, hack?

3.1. Không đổi mật khẩu của VPS

Việc sử dụng mật khẩu mặc định hoặc mật khẩu dễ đoán có thể làm cho hệ thống dễ bị tấn công. Tin tặc sẽ sử dụng các công cụ tấn công Brute Force để thử hàng ngàn mật khẩu khác nhau nhằm đăng nhập vào hệ thống. Ngoài ra, nếu người quản trị hệ thống không thực hiện việc đổi mật khẩu định kỳ hoặc sau khi có bất kỳ sự cố bảo mật nào, thì họ đang để lại lỗ hổng bảo mật VPS.

3.2. Sử dụng phần mềm có dính trojan

Nếu phần mềm được cài đặt trên VPS có chứa trojan hoặc phần mềm độc hại khác, tin tặc có thể lợi dụng điều này để xâm nhập vào hệ thống và chiếm quyền kiểm soát. Trojan thường được giấu kín và hoạt động một cách ẩn danh, nên người quản trị hệ thống có thể không nhận biết được khi chúng đã bị xâm nhập vào hệ thống.

Ngoài 2 lý do trên, còn có nhiều lý do khác có thể khiến VPS bị tấn công hoặc hack, bao gồm lỗ hổng bảo mật trong phần mềm, sự không chú ý đến các cập nhật bảo mật, sử dụng các dịch vụ không an toàn.

4. Hướng dẫn cách bảo mật VPS Windows hiệu quả

Dưới đây là hướng dẫn chi tiết về cách bảo mật VPS chạy hệ điều hành Windows một cách hiệu quả bằng cách thực hiện các biện pháp sau:

4.1. Chọn mật khẩu phức tạp

Sử dụng mật khẩu dài ít nhất 12 ký tự và kết hợp giữa chữ hoa, chữ thường, số và ký tự đặc biệt. Độ phức tạp của mật khẩu càng cao, độ an toàn càng tăng. Tuy nhiên, với những mật khẩu phức tạp, việc lưu trữ chúng an toàn là điều cần thiết để tránh tình trạng quên mật khẩu và gặp khó khăn khi cần đăng nhập lại.

4.2. Sử dụng Remote Desktop

Trên hệ điều hành Windows, Remote desktop cho phép người dùng truy cập và điều khiển hệ thống VPS của mình từ xa. Để bảo mật VPS Windows, bạn hãy bảo mật Remote desktop bằng cách thay đổi Port mặc định của nó. Quá trình thực hiện có thể tuân theo các bước sau đây.

Bước 1: Mở Registry Editor bằng cách nhấn vào nút Start, sau đó chạy lệnh “Regedit.exe”.

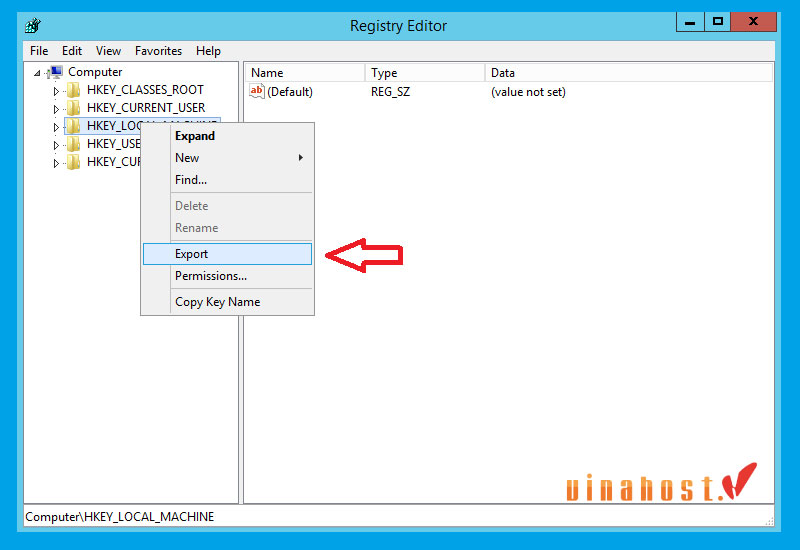

Bước 2: Trước khi thực hiện thay đổi, lưu trữ một bản sao dự phòng của registry. Nhấn chuột phải vào registry cần thay đổi, chọn Export và lưu bản sao vào một vị trí an toàn.

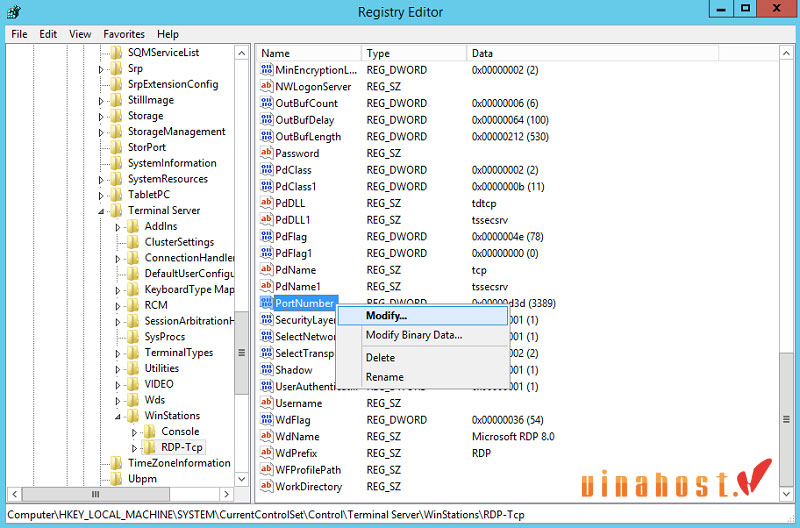

Bước 3: Tiếp theo, truy cập đường dẫn “HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber” trên Registry Editor để thay đổi port. Nhấp chuột phải vào PortNumber, chọn Modify.

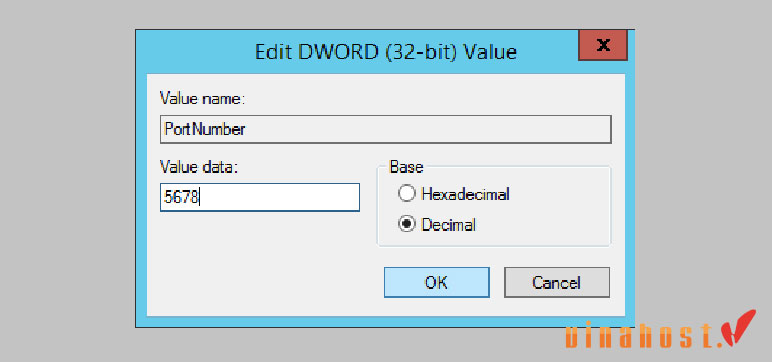

Bước 4: Trong cửa sổ Edit DWORD, chọn Decimal, sau đó điền port mới cho Remote Desktop vào ô Value data và nhấn OK.

Bước 5: Cuối cùng, truy cập vào máy tính từ xa bằng cách sử dụng <hostname>:<port> hoặc <địa chỉ IP>:<port>.

Xem thêm: [Tìm Hiểu] VPS MMO là gì? | Nên thuê VPS MMO ở đâu

4.3. Chặn toàn bộ địa chỉ IP quốc tế

Các địa chỉ IP quốc tế có thể vượt qua tường lửa một cách dễ dàng. Điều này tạo ra một lỗ hổng bảo mật lớn, có thể dẫn đến tình trạng máy chủ VPS của bạn bị tấn công. Để bảo vệ hệ thống của mình, bạn có thể kích hoạt chế độ tường lửa trên hệ thống máy tính và cài đặt cấu hình Windows Firewall để chặn các IP quốc tế.

Dưới đây là một số biện pháp bạn có thể thực hiện:

Bước 1: Tải xuống và giải nén Script Powershell vào thiết bị của bạn.

Bước 2: Mở Windows Powershell từ menu Start, sau đó nhấp chuột phải vào biểu tượng và chọn “Run as Administrator”.

Bước 3: Nhập lệnh “PowerShell.exe -ExecutionPolicy Bypass” để cấu hình chính sách cho phép chạy script Powershell.

Bước 4: Di chuyển đến thư mục chứa file script bằng cách nhập lệnh “cd Desktop”.

Bước 5: Thực thi script bằng cách nhập lệnh “.\Import-Firewall-Blocklist.ps1 -zone CN”. Ở đây, “CN” là mã quốc gia mà bạn muốn chặn.

4.4. Vô hiệu hóa giao thức SMB

Để vô hiệu hóa giao thức SMB trên VPS chạy hệ điều hành Windows, bạn có thể thực hiện các bước sau:

- Mở Control Panel trên hệ thống Windows của bạn

- Trong Control Panel, chọn “Programs and Features” để mở cửa sổ quản lý các chương trình và tính năng.

- Tại cửa sổ “Programs and Features”, bạn sẽ thấy một menu ở phía bên trái. Chọn “Turn Windows features on or off”.

- Trong danh sách các tính năng Windows, tìm và gỡ bỏ các phiên bản SMB (SMB 1.0/CIFS File Sharing Support, SMB Direct, SMB Server). Đảm bảo rằng bạn cẩn thận khi vô hiệu hóa các tính năng này, vì một số ứng dụng hoặc dịch vụ có thể phụ thuộc vào SMB.

- Sau khi đã vô hiệu hóa các tính năng SMB, nhấn “OK” để lưu thay đổi.

- Hệ thống sẽ yêu cầu khởi động lại để áp dụng các thay đổi.

Lưu ý rằng việc vô hiệu hóa SMB có thể ảnh hưởng đến tính năng chia sẻ tệp và in ấn trong mạng nội bộ của bạn. Đảm bảo kiểm tra và xác định các hậu quả tiềm ẩn trước khi thực hiện thay đổi này.

4.5. Luôn cập nhập phiên bản Windows mới nhất

Luôn cập nhập phiên bản Windows mới nhất là một phần quan trọng của việc bảo mật VPS của bạn. Dưới đây là hướng dẫn chi tiết để thực hiện việc này trên hệ thống Windows:

- Mở Control Panel trên hệ thống Windows của bạn.

- Tìm và chọn “Windows Update” trong danh sách các mục.

- Trong cài đặt cập nhật Windows, đảm bảo rằng tùy chọn “Install updates automatically” (Cài đặt cập nhật tự động) đã được chọn. Điều này sẽ đảm bảo rằng hệ thống của bạn sẽ tự động cài đặt các bản cập nhật mới nhất từ Microsoft.

4.6. Sử dụng tài khoản admin mới nhất

Bạn cần tránh sử dụng tài khoản Administrator mặc định. Thay vào đó, hãy tạo một tài khoản người dùng mới với quyền hạn tối thiểu cần thiết để thực hiện các nhiệm vụ cụ thể.

4.7. Thay đổi cổng kết nối mặc định

Thay đổi cổng kết nối mặc định từ xa (ví dụ như cổng RDP – Remote Desktop Protocol) là một biện pháp bảo mật quan trọng để ngăn chặn các cuộc tấn công Brute Force và các loại tấn công khác vào hệ thống của bạn. Dưới đây là hướng dẫn cách thực hiện việc này trên hệ điều hành Windows:

- Mở “Remote Desktop Services Configuration” trên hệ thống Windows của bạn.

- Tìm và chọn “Remote Desktop Session Host Configuration” từ menu bên trái.

- Trong cửa sổ “Connections” (Kết nối), tìm và nhấp đúp vào “RDP-Tcp” (hoặc tên tương tự).

- Trong cửa sổ thuộc tính “RDP-Tcp Properties” (Thuộc tính RDP-Tcp), chọn tab “General” (Tổng quan).

- Tại phần “Port Number” (Số cổng), thay đổi số cổng RDP mặc định (thường là cổng 3389) thành một số cổng khác mong muốn. Chẳng hạn, bạn có thể chọn một số cổng từ 49152 đến 65535, là phạm vi cổng được giao cho các kết nối ngẫu nhiên và không được sử dụng cho các dịch vụ khác.

- Nhấn “OK” để lưu thay đổi và đóng cửa sổ “RDP-Tcp Properties”.

- Nhấn “OK” một lần nữa để đóng cửa sổ “Remote Desktop Session Host Configuration” và áp dụng thay đổi.

Lưu ý rằng sau khi thay đổi cổng kết nối RDP, bạn cần chắc chắn rằng tường lửa của bạn đã được cấu hình để cho phép lưu lượng truy cập đến cổng mới. Đồng thời, hãy đảm bảo rằng bạn đã cung cấp cổng mới này cho bất kỳ người dùng nào cần truy cập vào VPS của bạn.

4.8. Sử dụng phần mềm Antivirus

VPS thường dễ bị tác động bởi virus, phần mềm quảng cáo, spyware và các ứng dụng khác từ nhiều trình duyệt đang hoạt động trên đó. Để giảm thiểu nguy cơ này, việc cài đặt các phần mềm diệt virus là cần thiết.

Có nhiều phần mềm Antivirus phổ biến như Norton, McAfee, Avast, Bitdefender, và Windows Defender, bạn chỉ cần tải xuống và cài đặt theo hướng dẫn cụ thể của nhà cung cấp.

4.9. Sử dụng tường lửa

Bạn cần chọn một phần mềm tường lửa phù hợp với hệ điều hành của bạn. Ví dụ, trên hệ điều hành Windows, bạn có thể sử dụng Windows Firewall hoặc các phần mềm tường lửa bên thứ ba như Comodo Firewall hoặc ZoneAlarm. Tùy thuộc vào yêu cầu và sở thích của bạn, bạn có thể chọn phần mềm tường lửa có giao diện đồ họa hoặc dòng lệnh.

5. Hướng dẫn cách bảo mật VPS Linux hiệu quả

Dưới đây là hướng dẫn cách bảo mật VPS chạy hệ điều hành Linux một cách hiệu quả

5.1. Thay đổi giao thức SSH

Bạn hãy thay đổi cổng mặc định của SSH từ 22 sang một cổng khác để giảm nguy cơ bị tấn công Brute Force. Bạn có thể thực hiện điều này bằng cách chỉnh sửa tệp cấu hình SSH (/etc/ssh/sshd_config) và thay đổi giá trị của Port.

5.2. Không sử dụng ứng dụng dưới quyền Root

Bạn cần tránh sử dụng quyền root khi thực thi các ứng dụng hàng ngày để bảo mật VPS. Thay vào đó, bạn hãy tạo các người dùng và nhóm cụ thể với các quyền hạn tối thiểu cần thiết để thực hiện các nhiệm vụ cụ thể.

5.3. Chặn hết toàn bộ IP quốc tế

Thêm 1 cách bảo mật VPS nữa là sử dụng tường lửa để chặn hết lưu lượng truy cập từ các địa chỉ IP không cần thiết hoặc từ các quốc gia không liên quan đến hoạt động của bạn. Bạn có thể thực hiện điều này bằng iptables hoặc các công cụ tường lửa khác như UFW.

5.4. Cập nhập liên tục kernel

Kernel là lõi của hệ điều hành, quản lý tài nguyên phần cứng và phần mềm, do đó việc giữ kernel được cập nhật với các bản vá bảo mật mới nhất là rất quan trọng. Bạn có thể sử dụng công cụ như yum hoặc apt để cài đặt các bản vá mới nhất.

5.5. Sử dụng tường lửa

Dù Linux bảo mật dữ liệu tốt hơn so với Windows, việc sử dụng hệ thống tường lửa vẫn rất cần thiết để tăng cường an toàn cho VPS. Tường lửa giúp bảo vệ VPS khỏi các nguồn nguy hiểm và giám sát lưu lượng truy cập. Một số ứng dụng phù hợp cho hệ điều hành Linux bao gồm FirewallD và IPtables.

5.6. Xóa những gói dữ liệu không cần thiết

Hiện nay, các hệ điều hành, bao gồm cả Linux, đi kèm với nhiều dịch vụ và gói dữ liệu hỗ trợ người dùng. Tuy nhiên, không phải gói nào cũng cần thiết, và những gói không cần này có thể trở thành điểm yếu khiến VPS của bạn bị tấn công. Vì thế, hãy xóa bỏ các gói dữ liệu không cần thiết trên hệ thống của bạn để giảm bớt khả năng tấn công từ các lỗ hổng bảo mật VPS trong các ứng dụng không sử dụng.

6. Tổng kết

Trên đây là thông tin về 10 cách bảo mật VPS an toàn, dành cho cả VPS Linux và VPS Windows. Hy vọng nội dung bài viết sẽ hữu ích và giúp bạn bảo vệ VPS khỏi mọi mối đe dọa trực tuyến tiềm ẩn. Bạn có thể xem thêm các bài viết khác của VinaHost TẠI ĐÂY hoặc liên hệ với chúng tôi nếu cần tư vấn về dịch vụ:

- Email: support@vinahost.vn

- Hotline: 1900 6046

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

Thuê máy chủ VPS ở đâu? | Top 12 VPS tốt nhất, nên mua

VPS GPU là gì? | Nên thuê VPS có GPU ở đâu tốt nhất

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文