CSF Firewall là một phần mềm tường lửa mã nguồn mở được thiết kế để chạy trên hệ điều hành Linux. Với vai trò chính là bảo vệ hệ thống khỏi các mối đe dọa mạng, CSF cung cấp các tính năng kiểm soát truy cập thông qua việc duy trì danh sách whitelist và blacklist. Để hiểu CSF là gì, vai trò, đặc trưng và cách cài đặt nó bạn hãy theo dõi bài viết dưới đây của Vinahost.

1. CSF Firewall là gì?

CSF (ConfigServer Security & Firewall) là một phần mềm tường lửa mã nguồn mở chạy trên hệ điều hành Linux, được sử dụng rộng rãi trong các bản phân phối Linux và VPS. Đó không chỉ là một tường lửa bảo vệ hệ thống khỏi các mối đe dọa mạng mà còn tích hợp các tính năng bảo mật quan trọng như phát hiện login/intrusion/flood.

CSF không chỉ giữ vai trò là tường lửa mà còn cung cấp giao diện người dùng (UI) cho các hệ thống quản lý như DirectAdmin, cPanel, Webmin. Nó có khả năng phát hiện và ngăn chặn các cuộc tấn công như quét cổng, SYN floods, đồng thời nhận diện đăng nhập bằng vũ khí tối tân brute force attacks.

Cấu hình của CSF được xây dựng để ngăn tạm thời hoặc vĩnh viễn các kết nối từ các nguồn đáng ngờ khi phát hiện các hành vi tấn công vào VPS hoặc máy chủ đám mây. Với những tính năng an toàn và quản lý mạng linh hoạt, CSF Firewall trở thành một công nghệ bảo mật đáng tin cậy và phổ biến trong cộng đồng Linux.

Xem thêm: WAF là gì? | Kiến thức [A-Z] về Tường Lửa Ứng Dụng Web

2. Cách thức hoạt động của CSF Firewall

CSF Firewall là một tường lửa hoạt động trên hệ điều hành Linux, giúp kiểm soát và quản lý lưu lượng mạng đi qua máy chủ. Được cấu hình thông qua các quy tắc bảo mật linh hoạt, CSF Firewall có thể cho phép hoặc chặn truy cập vào các dịch vụ như SSH, HTTP, FTP, SMTP và nhiều dịch vụ khác. Nó cũng có khả năng chặn các yêu cầu từ địa chỉ IP cụ thể hoặc từ danh sách đen được liệt kê.

Khi một yêu cầu mạng đến máy chủ Linux, CSF Firewall sẽ kiểm tra và áp dụng các quy tắc bảo mật. Nếu yêu cầu đáp ứng các quy tắc, nó sẽ được chấp nhận và chuyển đến các ứng dụng mạng. Ngược lại, nếu không, yêu cầu sẽ bị chặn và không được xử lý.

CSF Firewall còn có khả năng phát hiện và ngăn chặn các hoạt động tấn công mạng như tấn công từ chối dịch vụ (DoS), quét cổng và các hành vi phá hoại khác. Nó cũng theo dõi và báo cáo lưu lượng mạng để cung cấp cái nhìn tổng quan về tình trạng bảo mật của hệ thống.

Tóm lại, CSF Firewall đóng vai trò quan trọng trong việc bảo vệ máy chủ Linux bằng cách áp dụng các quy tắc bảo mật linh hoạt và phản ứng đối với các hoạt động mạng đáng ngờ.

3. Hướng dẫn cài đặt CSF Firewall

Để cài đặt CSF Firewall trên máy chủ Linux, bạn có thể thực hiện theo các bước bên dưới:

3.1. Kiểm tra phiên bản của hệ điều hành Linux

Trước hết, hãy kiểm tra phiên bản hệ điều hành Linux đang chạy trên máy chủ của bạn để tải xuống phiên bản tương ứng của CSF Firewall.

3.2. Cài đặt các module cần thiết

Các module cần thiết cho CSF (ConfigServer Security & Firewall) thường bao gồm các module Perl hỗ trợ cho các chức năng chính của tường lửa. Thực hiện cài đặt các module Perl cho CSF script

yum install perl-libwww-perl

3.3. Tải CSF Firewall

Sau khi xác định phiên bản hệ điều hành, bạn có thể lựa chọn tải phiên bản mới nhất của CSF Firewall từ trang web chính thức hoặc sử dụng lệnh wget để tải trực tiếp từ máy chủ.

cd /tmp wget https://download.configserver.com/csf.tgz

3.4. Cài đặt CSF Firewall

Download CSF vào thư mục /tmp của máy chủ bằng lệnh wget, giải nén file sử dụng lệnh tar, và sau đó cài đặt CSF bằng cách chạy script ./install.sh.

cd /tmp wget https://download.configserver.com/csf.tgz tar -zxvf csf.tgz cd csf ./install.sh

Đối với việc cài đặt CSF cho cPanel hoặc DirectAdmin, bạn cũng chỉ cần thực hiện các bước tương tự như trên. Khi chạy file “./install.sh”, tiến trình cài đặt sẽ tự động nhận biết xem máy chủ đang sử dụng cPanel hay Directadmin hay không và sử dụng quy trình cài đặt tương ứng.

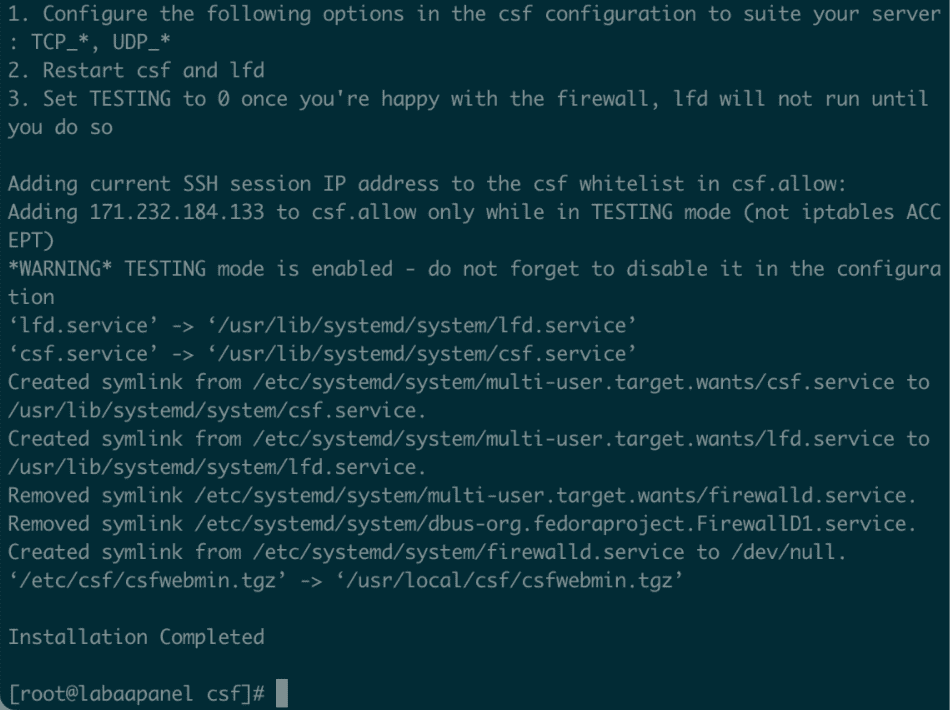

Sau khi cài đặt thành công, bạn sẽ nhận được giao diện tương tự như sau:

3.5. Cấu hình CSF Firewall

Khi quá trình cài đặt hoàn tất, bạn có thể bắt đầu cấu hình CSF Firewall. Theo cấu hình mặc định, CSF Firewall sẽ bảo vệ các dịch vụ mạng chính như SSH, HTTP và FTP, và chặn các kết nối đến các cổng mạng không mong muốn. Tuy nhiên, bạn có thể tùy chỉnh cấu hình để đáp ứng nhu cầu bảo mật cụ thể của hệ thống.

Để tắt chế độ “Testing” và cấu hình các lựa chọn TCP_IN, TCP_OUT, UDP_IN và UDP_OUT, bạn có thể mở file cấu hình CSF bằng lệnh:

nano /etc/csf/csf.conf

Sau đó, chỉnh sửa các thông số theo nhu cầu của bạn:

# Allow incoming TCP ports

TCP_IN = “20,21,22,25,53,80,110,143,443,465,587,993,995”

# Allow outgoing TCP ports

TCP_OUT = “20,21,22,25,53,80,110,113,443”

# Allow incoming UDP ports

UDP_IN = “20,21,53”

# Allow outgoing UDP ports

# To allow outgoing traceroute add 33434:33523 to this list

UDP_OUT = “20,21,53,113,123”

Khi đã cấu hình xong, để tắt chế độ Testing, bạn chuyển TESTING = “1” thành TESTING = “0”:

TESTING = "0"

Lưu lại file cấu hình và thoát.

3.6. Khởi dộng CSF Firewall

Sau khi bạn đã cấu hình xong CSF Firewall, bạn có thể khởi động nó bằng lệnh:

csf -s

Lệnh này sẽ bắt đầu CSF và áp dụng các cài đặt mới của bạn. Nếu có bất kỳ lỗi nào xuất hiện, CSF sẽ không bắt đầu và cung cấp thông báo lỗi. Ngược lại, nếu không có lỗi, CSF sẽ bắt đầu và bảo vệ máy chủ của bạn theo cấu hình bạn đã thiết lập.

Chạy CSF và cho phép tự kích hoạt mỗi khi boot VPS

chkconfig --level 235 csf on service csf restart

4. Hướng dẫn thiết lập CSF Firewall hạn chế DDoS

Để điều chỉnh CSF Firewall nhằm giới hạn ảnh hưởng của tấn công DDOS trên máy chủ Linux, bạn có thể thực hiện theo các bước bên dưới:

4.1. Tìm hiểu về DDoS

Trước khi đi sâu vào cấu hình, bạn cần hiểu rõ về các hình thức tấn công DDOS, cách chúng thực hiện và ảnh hưởng của chúng đối với cơ sở hạ tầng mạng của bạn. Các dạng phổ biến của tấn công DDOS bao gồm tấn công SYN flood, ICMP flood, UDP flood và HTTP flood.

4.2. Thiết lập hệ thống tường lửa

Tùy chỉnh cấu hình tường lửa để ngăn chặn tấn công DDOS, bạn có thể điều chỉnh các quy tắc tường lửa để cản trở các kết nối đến các cổng mạng không mong muốn và hạn chế lưu lượng mạng từ các địa chỉ IP đáng ngờ. Bạn có thể thêm vào tệp cấu hình csf.conf các quy tắc tường lửa bổ sung chẳng hạn như:

# Giới hạn số kết nối TCP từ một địa chỉ IP duy nhất TCP_IN = "20,21,22,25,53,80,110,143,443" TCP_OUT = "20,21,22,25,53,80,110,143,443" CONNLIMIT = "tcp:20,30" # Giới hạn số yêu cầu HTTP từ một địa chỉ IP duy nhất LF_HTTP_REQ = "60" # Chặn gói tin ICMP từ các địa chỉ IP đáng ngờ ICMP_IN = "0" ICMP_OUT = "0" DROP_ICMP = "1"

4.3. Sử dụng các công cụ hỗ trợ CSF Firewall

Sử dụng công cụ hỗ trợ CSF Firewall cung cấp các công cụ hỗ trợ để ngăn chặn tấn công DDOS, bao gồm:

- csf -g: Hiển thị các địa chỉ IP hiện đang kết nối đến máy chủ của bạn.

- csf -r: Đặt giới hạn tối đa cho số kết nối từ một địa chỉ IP.

- csf -d: Chặn một địa chỉ IP đang muốn tấn công vào máy chủ của bạn.

4.4. Tùy chỉnh thời gian CSF Firewall

Tùy chỉnh cấu hình thời gian CSF Firewall cung cấp các cấu hình thời gian để ngăn chặn tấn công DDOS, bao gồm:

- DENY_TEMP_IP_LIMIT: Đặt số lần tối đa mà một địa chỉ IP có thể bị chặn trong một khoảng thời gian.

- LF_TRIGGER_PERM_BLOCK: Đặt thời gian một địa chỉ IP sau khi bị chặn tạm thời để trở thành chặn vĩnh viễn.

- LF_PERMBLOCK_TIME: Đặt thời gian chặn vĩnh viễn cho một địa chỉ IP.

Bạn có thể điều chỉnh các cấu hình thời gian này trong tệp cấu hình csf.conf.

4.5. Kiểm tra và theo dõi

Kiểm tra và theo dõi Sau khi hoàn tất cấu hình, bạn nên thường xuyên kiểm tra và theo dõi các hoạt động mạng trên máy chủ của mình để phát hiện và giải quyết các tấn công DDOS sớm nhất có thể. Sử dụng các công cụ như ngrep, tcpdump và Wireshark để giám sát lưu lượng mạng đang đi qua máy chủ của bạn.

5. Hướng dẫn cho phép hoặc chặn địa chỉ IP trong CSF Firewall

Để cấu hình CSF Firewall và kiểm soát truy cập đến các địa chỉ IP cụ thể, thực hiện các bước sau:

5.1. Mở tệp cấu hình CSF Firewall

Bắt đầu bằng cách truy cập tệp cấu hình CSF Firewall trên máy chủ Linux của bạn. Tệp cấu hình này thường nằm tại đường dẫn /etc/csf/csf.conf. Sử dụng bất kỳ trình soạn thảo văn bản nào như nano hoặc vi để mở tệp này.

5.2. Cấu hình địa chỉ IP cho phép truy cập

Để cho phép truy cập từ một địa chỉ IP cụ thể, thêm địa chỉ IP đó vào danh sách ALLOWED_IPS trong tệp cấu hình CSF. Có thể thêm nhiều địa chỉ IP bằng cách dùng dấu phẩy phân tách chúng.

makefile

ALLOWED_IPS = "192.168.1.1, 10.0.0.1"

Sau khi thêm địa chỉ IP vào danh sách này, các yêu cầu truy cập từ các địa chỉ IP này sẽ được phép truy cập vào hệ thống của bạn.

5.3. Cấu hình địa chỉ IP bị chặn

Để chặn truy cập từ một địa chỉ IP cụ thể, thêm địa chỉ IP đó vào danh sách DENY_IPS trong tệp cấu hình CSF. Cũng có thể thêm nhiều địa chỉ IP và phần tách chúng bằng dấu phẩy.

makefile

DENY_IPS = "192.168.1.2, 10.0.0.2"

Sau khi thêm địa chỉ IP vào danh sách này, các yêu cầu truy cập từ các địa chỉ IP này sẽ bị chặn và không được phép truy cập vào hệ thống của bạn.

5.4. Lưu và khởi động lại cấu hình CSF Firewall

Sau khi lưu tệp cấu hình, hãy khởi động lại CSF Firewall để thực hiện các thay đổi.

csf -r

Sau khi thực hiện việc khởi động lại, các địa chỉ IP đã được chỉ định sẽ có quyền truy cập hoặc bị chặn vào hệ thống của bạn.

Lưu ý:

Nếu địa chỉ IP trong danh sách ALLOWED_IPS và DENY_IPS không phải là địa chỉ IP tĩnh, bạn có thể sử dụng các khái niệm như subnets, CIDR hoặc hostname.

Để thêm một subnet vào danh sách ALLOWED_IPS hoặc DENY_IPS, sử dụng dấu gạch chéo ngược (/) để chỉ định số lượng địa chỉ IP trong subnet, ví dụ: 192.168.1.0/24.

Để thêm một hostname vào danh sách ALLOWED_IPS hoặc DENY_IPS, cài đặt Perl CPAN để sử dụng định dạng DNS, ví dụ: domain.com.

Nếu muốn thêm nhiều địa chỉ IP, sử dụng tệp riêng biệt và chỉ định đường dẫn đến tệp trong cấu hình CSF, ví dụ: ALLOWED_IPS_FILE = “/path/to/allowed_ips.txt”.

6. Hướng dẫn gỡ cài đặt CSF Firewall

Để loại bỏ CSF Firewall, thực hiện các bước sau:

Đăng nhập vào hệ thống với quyền root hoặc tài khoản có đặc quyền.

Dừng dịch vụ CSF Firewall bằng lệnh:

csf -x

Xóa các tệp liên quan đến CSF Firewall: rm -rf /etc/csf /usr/sbin/csf /usr/sbin/lfd /etc/init.d/csf /etc/logrotate.d/csf /etc/cron.d/csf

Xóa các quy tắc trong iptables do CSF Firewall tạo ra:

iptables -F iptables -X iptables -Z iptables -t nat -F iptables -t nat -X iptables -t nat -Z iptables -t mangle -F iptables -t mangle -X iptables -t mangle -Z iptables -P INPUT ACCEPT iptables -P FORWARD ACCEPT iptables -P OUTPUT ACCEPT

Kiểm tra lại để đảm bảo CSF Firewall đã được gỡ cài đặt hoàn toàn.

Lưu ý: Việc loại bỏ CSF Firewall có thể ảnh hưởng đến cấu hình bảo mật, hãy đảm bảo bạn đã đánh giá và hiểu rõ về tác động của nó trước khi thực hiện.

7. Hướng dẫn cài đặt và sử dụng CSF Firewall trên cPanel

Để cài đặt CSF Firewall trên VPS hoặc Server, bạn có thể thực hiện các bước sau:

Kiểm tra xem module iptables đã được cài đặt chưa bằng lệnh:

perl /usr/local/csf/bin/csftest.pl

Thay đổi giá trị biến TESTING về 0 bằng cách sử dụng trình chỉnh sửa văn bản, ví dụ:

vi /etc/csf/csf.conf

Tìm đến dòng TESTING = “1” và thay đổi thành TESTING = “0”.

Khởi động lại dịch vụ CSF bằng lệnh:

/etc/init.d/csf restart

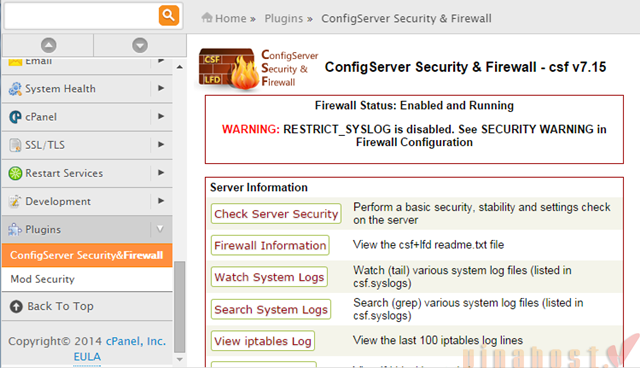

Sau khi cài đặt, bạn sẽ thấy một chức năng mới trên giao diện quản trị cPanel là “ConfigServer Security&Firewall” ở phần WHM >> Plugins.

7.1. Cài đặt CSF Firewall trên cPanel

Dùng tài khoản Root đăng nhặp vào VPS/Server.

Thực hiện tải và cài đặt CSF bằng các dòng lệnh sau:

wget http://www.configserver.com/free/csf.tgz tar -xzf csf.tgz cd csf sh install.sh

7.2. Cấu hình tính năng CSF Firewall trên cPanel

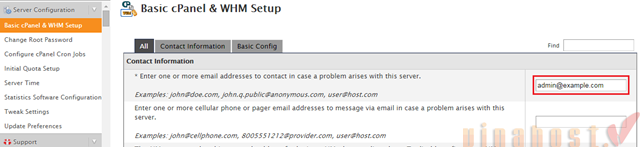

Để cấu hình địa chỉ email nhận cảnh báo, bạn có thể thực hiện các bước sau:

Truy cập Cpanel và chọn “Basic cPanel & WHM Setup”

Thay đổi phần “Contact Information” bằng cách nhập địa chỉ email nhận cảnh báo và nhấn nút “Save Changes”.

Để cấu hình khóa/cho phép truy cập từ một địa chỉ IP, bạn có thể sử dụng ConfigServer Security&Firewall:

Chọn “WHM >> ConfigServer Security&Firewall”.

Để khóa một IP, điền IP vào ô bên cạnh nút “Quick Deny” và nhấn nút “Quick Deny”.

Để cho phép một IP, điền IP vào ô bên cạnh nút “Quick Allow” và nhấn nút “Quick Allow”.

Để xem danh sách IP bị tường lửa khóa, chọn nút “Firewall Deny IPs” và để xem danh sách IP được phép, chọn nút “Firewall Allow IPs”.

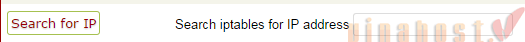

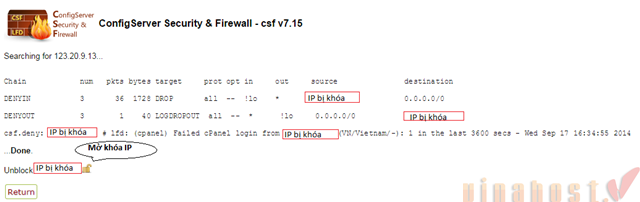

Để kiểm tra một IP bị khóa, nhập địa chỉ IP vào ô bên cạnh nút “Search for IP” và nhấn nút “Search for IP”.

Sau khi nhấn nút “Search for IP”, nếu địa chỉ IP bị khóa, thông tin sẽ hiển thị.

Để mở khóa một địa chỉ IP đang bị khóa, nhấn vào biểu tượng ổ khóa.

7.3. Một số khắc phục các lỗi đi kèm trong quá trình sử dụng

Tình huống: Khi truy cập WHM >> ConfigServer FireWall, xuất hiện thông báo lỗi: No response from subprocess (/usr/local/cpanel/whostmgr/docroot/cgi/configserver/csf.cgi): The subprocess exited with status 2 (ENOENT).

Xử lý: Cài đặt thêm JSON::XS bằng lệnh: /scripts/perlinstaller JSON::XS.

Tình huống: Khi khởi động lại CSF/iptables, thông báo lỗi xuất hiện: The VPS iptables rule limit (numiptent) is too low (491/500) – stopping firewall to prevent iptables blocking all connections, at line xxx.

Xử lý: Gửi yêu cầu đến bộ phận kỹ thuật để tăng giá trị numiptent cho VPS.

Tình huống: Khi truy cập WHM >> ConfigServer FireWall, gặp thông báo lỗi: 500.

Xử lý:

Kiểm tra error_log cPanel: tail -f /usr/local/cpanel/logs/error_log.

Khi gặp thông báo lỗi tương tự, sử dụng lệnh: curl -s configserver.com/free/csupdate|perl để cập nhật CSF.

8. Hướng dẫn cấu hình nâng cao CSF Firewall

8.1. Cấu hình Ports

Trước tiên, xác định các cổng mà bạn muốn sử dụng và đóng tất cả các cổng khác để tăng cường bảo mật cho máy chủ.

Mặc định, một số cổng sau đây được mở:

TCP_IN = “20,21,22,25,53,80,110,143,443,465,587,993,995”

TCP_OUT = “20,21,22,25,53,80,110,113,443”

UDP_IN = “20,21,53”

UDP_OUT = “20,21,53,113,123”

Dưới đây là danh sách các dịch vụ đang sử dụng các cổng này:

- Port 20: Truyền dữ liệu FTP

- Port 21: Điều khiển FTP

- Port 22: Secure shell (SSH)

- Port 25: Giao thức chuyển thư đơn giản (SMTP)

- Port 53: Hệ thống tên miền (DNS)

- Port 80: Giao thức truyền tải siêu văn bản (HTTP)

- Port 110: Giao thức truy cập thư v3 (POP3)

- Port 113: Dịch vụ xác thực/ Giao thức nhận diện

- Port 123: Giao thức thời gian mạng (NTP)

- Port 143: Giao thức truy cập thư internet (IMAP)

- Port 443: Giao thức truyền tải siêu văn bản qua SSL/TLS (HTTPS)

- Port 465: Thư mục Rendesvous URL cho SSM (Cisco)

- Port 587: Gửi thư điện tử (SMTP)

- Port 993: Giao thức truy cập thư internet qua SSL (IMAPS)

- Port 995: Giao thức thư v3 qua TLS/SSL (POP3S)

Khi bạn đã hiểu ý nghĩa của chúng, hãy chỉ chọn các cổng cần thiết. Dưới đây là cấu hình các cổng cần mở khi sử dụng các dịch vụ cụ thể:

Trên tất cả máy chủ:

- TCP_IN: 22, 53

- TCP_OUT: 22, 53, 80, 113, 443

- UDP_IN: 53

- UDP_OUT: 53, 113, 123

Apache/Nginx:

- TCP_IN: 80, 443

Nếu không sử dụng HTTPS, bạn có thể loại bỏ cổng 443.

FTP server:

- TCP_IN: 20, 21

- TCP_OUT: 20, 21

- UDP_IN: 20, 21

- UDP_OUT: 20, 21

Mail server:

- TCP_IN: 25, 110, 143, 587, 993, 995

- TCP_OUT: 25, 110

MySQL server (nếu cần truy cập từ xa)

- TCP_IN: 3306

- TCP_OUT: 3306

Lưu ý: Nếu bạn đang sử dụng IPv6, bạn cũng cần thiết lập TCP6_IN, TCP6_OUT, UDP6_IN và UDP6_OUT tương tự như cấu hình IPv4.

8.2. Cấu hình thông số khác

Bên cạnh việc đặt quy tắc sử dụng cổng, CSF còn cung cấp nhiều tùy chọn khác trong tệp cấu hình. Dưới đây là một số tùy chọn phổ biến mà bạn nên biết:

ICMP_IN: Cho phép ping đến máy chủ của bạn, đặt = 0 để từ chối các yêu cầu này.

ICMP_IN_LIMIT: Giới hạn số lượng yêu cầu ping từ một địa chỉ IP trong khoảng thời gian nhất định. Thông thường, bạn không cần phải thay đổi giá trị mặc định này (1/s).

DENY_IP_LIMIT: Giới hạn số lượng IP bị chặn bởi CSF. Nếu số lượng IP vượt quá giới hạn này, các IP cũ sẽ được mở chặn. Nên giữ số lượng này ở mức hợp lý để tránh giảm hiệu suất hệ thống.

DENY_TEMP_IP_LIMIT: Tương tự như trên, nhưng áp dụng cho IP tạm thời.

LF_DAEMON: Bật chức năng phát hiện đăng nhập không hợp lệ.

PACKET_FILTER: Lọc các gói tin không hợp lệ.

SYNFLOOD, SYNFLOOD_RATE, và SYNFLOOD_BURST: Kích hoạt chức năng bảo vệ chống tấn công SYN flood.

CONNLIMIT: Giới hạn số lượng kết nối liên tiếp trên một cổng. Ví dụ: CONNLIMIT = “22;5;80;20” cho phép tối đa 5 kết nối liên tiếp đến cổng 22 và 20 kết nối đến cổng 80.

PORTFLOOD: Giới hạn số lượng kết nối trong mỗi khoảng thời gian trên một cổng. Ví dụ: PORTFLOOD = “22;tcp;5;250” sẽ giới hạn chặn địa chỉ IP nếu tạo quá 5 kết nối trên cổng 22 sử dụng giao thức TCP trong vòng 250 giây. Các chặn này sẽ tự động bị xóa sau 250 giây kể từ lần gửi gói tin cuối cùng. Bạn có thể thêm nhiều cổng bằng cách sử dụng dấu phẩy.

Ngoài ra, còn nhiều thông số khác trong CSF mà bạn có thể điều chỉnh. Các giá trị mặc định thường khá hiệu quả trong việc chống lại tấn công flood, quét cổng hoặc dò mật khẩu máy chủ.

Nếu muốn, bạn có thể đọc thêm các chú thích trong tệp cấu hình /etc/csf/csf.conf hoặc tham khảo hướng dẫn chính thức từ CSF.

Cuối cùng, để các thay đổi có hiệu lực, bạn cần khởi động lại CSF bằng lệnh:

csf -r

9. Một số lưu ý khi sử dụng CSF Firewall mà bạn cần biết

Tuân theo các khuyến nghị trên trang “Check Server Security” trong giao diện CSF để đảm bảo an toàn cho máy chủ của bạn. Hãy kiểm tra kỹ để chắc chắn rằng tất cả các modules IPtables cần thiết đã được tải đúng cách bằng cách truy cập trang “Test Iptables” ở cuối giao diện CSF. Nếu có vấn đề về việc tải modules và bạn đang sử dụng Virtual Private Server (VPS), hãy liên hệ với nhà cung cấp dịch vụ của bạn để khắc phục sự cố này.

CSF giả sử rằng tệp php.ini của bạn nằm trong đường dẫn /usr/local/lib/php.ini. Nếu tệp php.ini của bạn được cài đặt ở một địa điểm khác, bạn có thể tạo một liên kết tượng trưng đến đúng vị trí. Điều này hữu ích nếu bạn muốn áp dụng các biện pháp bảo mật được đề xuất trong trang “Check Server Security”.

Để tạo liên kết tượng trưng, nhập lệnh sau:

ln -s /path/to/your/actual/php.ini /usr/local/lib/php.ini

Lưu ý rằng không bao giờ chạy lệnh iptables -F khi đang sử dụng CSF, trừ khi bạn muốn chặn chính mình.

10. Tổng kết

CSF Firewall thực sự là một công cụ mạnh mẽ và dễ sử dụng để bảo vệ hệ thống Linux khỏi các cuộc tấn công mạng. Việc nắm vững cách cài đặt và cấu hình CSF cũng như hiểu rõ về các tính năng như ICMP_IN, ICMP_IN_LIMIT, DENY_IP_LIMIT, và các tùy chọn khác sẽ giúp quản trị viên hệ thống tối ưu hóa hiệu suất và đảm bảo an toàn cho hệ thống.

Nếu có bất kỳ điều gì bạn muốn biết thêm hoặc cần hỗ trợ trong việc sử dụng CSF Firewall, đừng ngần ngại liên hệ Vinahost để được hỗ trợ. Xem thêm nhiều kiến thức bổ ích liên quan tại đây.

Web Server là gì | Tổng hợp kiến thức [A-Z] về Web Server

Mail Server là gì? | Tổng hợp thông tin [A-Z] về Mail Server

Datacenter là gì? | Tổng quan kiến thức về trung tâm dữ liệu

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文