DNSSEC là gì? DNSSEC là một công nghệ bảo mật được áp dụng trong hệ thống DNS để đảm bảo tính toàn vẹn và xác thực của thông tin DNS, ngăn chặn các tấn công như giả mạo và trộm cắp dữ liệu. Công nghệ bảo mật này mang đến những cải tiến đáng chú ý so với giao thức DNS truyền thống. Hãy để VinaHost giúp bạn hiểu rõ hơn về khái niệm và lợi ích của DNSSEC qua bài viết bên dưới.

DNSSEC là phần mở rộng bảo mật cho DNS, sử dụng chữ ký số PKI để mã hóa các câu trả lời truy vấn, đảm bảo tính toàn vẹn và xác thực của thông tin DNS, ngăn chặn giả mạo và trộm cắp dữ liệu.

Cơ chế hoạt động của DNSSEC

DNSSEC hoạt động bằng cách thêm các chữ ký số vào dữ liệu DNS:

🔑 Xác thực chủ sở hữu: Chủ sở hữu tên miền tạo cặp khóa công khai/riêng tư. Khóa công khai được công bố, khóa riêng tư được bảo mật.

✍️ Ký số dữ liệu: Mỗi vùng DNS được ký số bằng khóa riêng của chủ sở hữu để tạo chữ ký số, thêm vào bản ghi DNS.

✅ Xác thực truy vấn: Khi nhận phản hồi DNS, client dùng khóa công khai của chủ sở hữu để xác thực chữ ký số, đảm bảo dữ liệu toàn vẹn.

🔗Xác thực chuỗi: DNSSEC sử dụng các chữ ký số và khóa công khai để xác thực các máy chủ DNS và zone khác nhau, tạo thành một chuỗi xác thực đáng tin cậy.

Tầm quan trọng của DNSSEC

DNSSEC đóng vai trò then chốt trong việc tăng cường an ninh mạng:

🚫 Ngăn chặn giả mạo DNS: Chữ ký điện tử giúp máy chủ phân giải từ chối các bản ghi DNS giả mạo, bảo vệ người dùng khỏi trang web lừa đảo.

🔒 Bảo vệ quyền riêng tư: Gián tiếp bảo vệ quyền riêng tư bằng cách đảm bảo kết nối đến máy chủ hợp pháp, giảm nguy cơ lộ thông tin cá nhân.

✨ Đảm bảo tính toàn vẹn dữ liệu: Đảm bảo bản ghi DNS không bị thay đổi hoặc làm hỏng trong quá trình truyền tải nhờ chữ ký số mật mã.

🧑💻 Xác thực nguồn gốc: Sử dụng “chuỗi tin cậy” để xác minh rằng dữ liệu DNS đến từ máy chủ DNS có thẩm quyền hợp lệ.

🤝 Tạo lòng tin và uy tín: Triển khai DNSSEC thể hiện cam kết của tổ chức về an ninh và độ tin cậy, bảo vệ người dùng.

1. Tổng quan kiến thức về DNSSEC

1.1. DNS là gì?

DNS (Domain Name System – Hệ thống Tên miền) là một hệ thống phân tán toàn cầu có chức năng chính là dịch các tên miền dễ đọc (ví dụ: google.com) thành địa chỉ IP số (ví dụ: 142.250.199.110) mà máy tính sử dụng để định vị các tài nguyên trên Internet.

1.2. DNSSEC là gì?

DNSSEC (Domain Name System Security Extensions – Các phần mở rộng bảo mật hệ thống tên miền) là một công nghệ bảo mật tiên tiến dành cho hệ thống DNS, nhằm đối phó với nguy cơ làm sai lệch dữ liệu.

Công nghệ bảo mật này tạo ra một cơ chế xác thực giữa máy chủ DNS và đảm bảo tính toàn vẹn của dữ liệu bằng cách sử dụng chữ ký số PKI (Public Key – Private Key) để mã hóa các câu trả lời truy vấn cho mỗi vùng dữ liệu. Nhờ đó, công nghệ bảo mật này bảo vệ tính toàn vẹn của dữ liệu và đảm bảo rằng thông tin nhận được từ máy chủ DNS là đáng tin cậy và chưa bị thay đổi.

2. Lịch sử hình thành và phát triển của DNSSEC

DNSSEC (Domain Name System Security Extensions) là một công nghệ bảo mật được phát triển để bảo vệ hệ thống DNS khỏi các cuộc tấn công và sự làm sai lệch dữ liệu. Dưới đây là một tóm tắt về lịch sử phát triển của công nghệ bảo mật này:

- Năm 1990: khi phát hiện lỗ hổng bảo mật DNS, đã có kế hoạch nghiên cứu và phát triển hệ thống bảo mật DNSSEC.

- Năm 1995: IETF (Internet Engineering Task Force) ra mắt DNSSEC như một công nghệ bảo mật mới cho hệ thống DNS.

- Năm 1997: RFC 2065 được công bố, định nghĩa các phần mở rộng bảo mật DNS.

- Năm 1999: Phiên bản DNSSEC đầu tiên được triển khai trong một số máy chủ DNS.

- Năm 2005: RFC 4033, RFC 4034 và RFC 4035 được công bố, cung cấp các tiêu chuẩn DNSSEC mới và khắc phục nhược điểm của phiên bản trước đó.

- Năm 2010: Root Zone của DNSSEC đã được ký số và triển khai trên mạng.

- Hiện tại: DNSSEC được triển khai rộng rãi trên nhiều tên miền và máy chủ DNS trên toàn cầu, cung cấp một lớp bảo mật cao hơn cho hệ thống DNS.

Qua các năm, công nghệ bảo mật này đã trải qua quá trình phát triển và cải tiến để ngăn chặn các cuộc tấn công phổ biến như tấn công trung man-in-the-middle và tấn công cache poisoning. Tuy nhiên, việc triển khai DNSSEC vẫn đòi hỏi sự phối hợp giữa các bên liên quan và việc nâng cấp hệ thống DNS trên toàn bộ quy mô Internet vẫn đang được thực hiện.

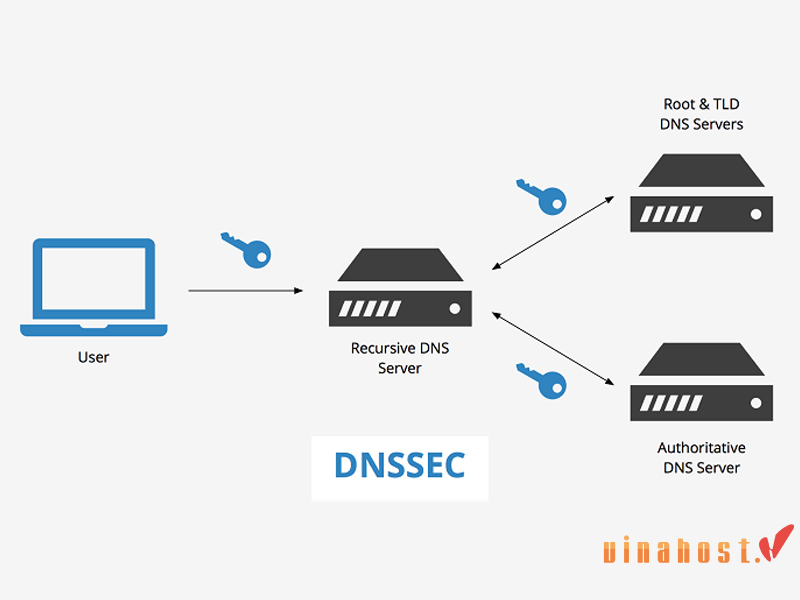

3. Cách thức hoạt động của DNSSEC như thế nào?

DNSSEC hoạt động bằng cách thêm các chữ ký số vào dữ liệu DNS để đảm bảo tính toàn vẹn và xác thực của thông tin DNS. Quá trình hoạt động của Domain Name System Security Extensions như sau:

- Xác thực chủ sở hữu (authentication): Trước khi triển khai Domain Name System Security Extensions, chủ sở hữu tên miền phải tạo một cặp khóa công khai và khóa riêng (public key và private key). Khóa công khai sẽ được công bố và khóa riêng được bảo mật.

- Ký số dữ liệu (signing): Mỗi zone (vùng) trên tên miền sẽ có một bản gốc (zone root) chứa các bản ghi DNS. Bản gốc này sẽ được ký số bằng khóa riêng của chủ sở hữu để tạo chữ ký số. Chữ ký số này được thêm vào bản ghi DNS của zone gốc.

- Xác thực truy vấn (query authentication): Khi một client gửi yêu cầu DNS truy vấn, máy chủ DNS phản hồi bằng cách cung cấp các thông tin DNS cùng với chữ ký số được thêm vào. Client sẽ sử dụng khóa công khai của chủ sở hữu để xác thực chữ ký số và đảm bảo tính toàn vẹn của dữ liệu nhận được.

- Xác thực chuỗi (chain of trust): Hệ thống Domain Name System Security Extensions cũng sử dụng các chữ ký số và khóa công khai để xác thực các máy chủ DNS và zone khác nhau. Các khóa công khai này được kết hợp lại thành một chuỗi xác thực, từ zone gốc đến zone cụ thể được truy vấn.

Tổng cộng, quá trình này đảm bảo rằng thông tin DNS được truyền đi và nhận lại một cách an toàn và không bị sửa đổi, đồng thời xác thực được nguồn gốc của thông tin DNS.

Xem thêm: DNS Security là gì? | Tính năng nổi bật của DNS Security

4. Tầm quan trọng của bảo mật DNSSEC

DNSSEC (Domain Name System Security Extensions) đóng vai trò cực kỳ quan trọng trong việc tăng cường an ninh cho hệ thống tên miền Internet. Bằng cách thêm các lớp xác thực vào quá trình phân giải DNS, DNSSEC giúp bảo vệ người dùng và tổ chức khỏi nhiều loại tấn công mạng.

4.1. Ngăn chặn cuộc tấn công giả mạo DNS

Một trong những mối đe dọa lớn nhất đối với hệ thống DNS là giả mạo DNS (DNS Spoofing) hay đầu độc bộ nhớ đệm (Cache Poisoning). Trong một cuộc tấn công như vậy, kẻ xấu sẽ đưa các bản ghi DNS giả mạo vào bộ nhớ đệm của máy chủ DNS, khiến người dùng bị chuyển hướng đến một trang web lừa đảo thay vì trang web hợp pháp.

Ví dụ, nếu bạn muốn truy cập nganhang.com, kẻ tấn công có thể thay đổi bản ghi DNS để khi bạn gõ nganhang.com, trình duyệt của bạn lại kết nối đến một trang web giả mạo trông giống hệt ngân hàng của bạn, nhằm đánh cắp thông tin đăng nhập.

DNSSEC ngăn chặn điều này bằng cách sử dụng chữ ký điện tử. Khi một máy chủ phân giải DNS nhận được một bản ghi DNS, nó sẽ kiểm tra chữ ký số đi kèm. Nếu chữ ký không khớp hoặc bị thiếu, máy chủ phân giải sẽ từ chối bản ghi đó, đảm bảo rằng bạn chỉ nhận được thông tin DNS hợp lệ và chính xác. Điều này giúp bảo vệ bạn khỏi việc bị lừa đảo trực tuyến và các trang web độc hại.

4.2. Bảo vệ quyền riêng tư

Mặc dù DNSSEC không trực tiếp mã hóa dữ liệu DNS (tức là không cung cấp tính riêng tư theo nghĩa mã hóa đầu cuối), nhưng nó gián tiếp bảo vệ quyền riêng tư của người dùng bằng cách ngăn chặn việc chuyển hướng đến các trang web độc hại.

Bằng cách đảm bảo rằng bạn kết nối đến máy chủ hợp pháp, DNSSEC giúp giảm thiểu nguy cơ thông tin cá nhân của bạn bị lộ do bị lừa truy cập vào các trang web không an toàn. Nó bảo vệ tính toàn vẹn của đường dẫn kết nối ban đầu, từ đó gián tiếp bảo vệ dữ liệu mà bạn trao đổi qua kết nối đó.

4.3. Đảm bảo tính toàn vẹn dữ liệu

Tính toàn vẹn dữ liệu đề cập đến việc dữ liệu không bị thay đổi hoặc làm hỏng trong quá trình truyền tải. Trong bối cảnh DNS, điều này có nghĩa là bản ghi DNS mà máy chủ phân giải nhận được phải giống hệt bản ghi mà máy chủ DNS có thẩm quyền đã gửi đi.

DNSSEC đảm bảo tính toàn vẹn dữ liệu bằng cách sử dụng các chữ ký số mật mã. Mỗi bản ghi DNS được liên kết với một chữ ký số. Khi một máy chủ phân giải truy vấn thông tin, nó cũng truy xuất chữ ký này. Sử dụng khóa công khai, máy chủ phân giải có thể xác minh chữ ký, đảm bảo rằng:

- Dữ liệu không bị thay đổi hoặc làm hỏng kể từ khi nó được máy chủ DNS có thẩm quyền ký.

- Dữ liệu là nguyên bản và không phải là phiên bản đã bị thao túng bởi kẻ tấn công.

Điều này cực kỳ quan trọng để duy trì sự tin cậy trong hệ thống Internet.

4.4. Xác thực nguồn gốc

Xác thực nguồn gốc là khả năng xác minh rằng dữ liệu DNS đến từ máy chủ DNS có thẩm quyền hợp lệ và đáng tin cậy cho tên miền đó. Không có DNSSEC, một kẻ tấn công có thể mạo danh máy chủ DNS hợp pháp và gửi phản hồi DNS giả mạo.

DNSSEC giải quyết vấn đề này thông qua một chuỗi tin cậy (chain of trust). Mỗi cấp độ trong hệ thống phân cấp DNS (từ máy chủ gốc đến TLD và các tên miền cấp thấp hơn) đều được ký bằng khóa riêng và có các bản ghi khóa công khai (DS records) được lưu trữ ở cấp độ cha. Máy chủ phân giải bắt đầu xác thực từ khóa gốc được cấu hình sẵn và đi xuống theo chuỗi. Nếu bất kỳ liên kết nào trong chuỗi này không xác thực được, toàn bộ phản hồi sẽ bị coi là không đáng tin cậy.

4.5. Tạo lòng tin và uy tín

Việc triển khai DNSSEC không chỉ là một biện pháp bảo mật kỹ thuật mà còn là một biểu hiện của sự cam kết về an ninh và độ tin cậy. Đối với các tổ chức, việc bảo vệ tên miền của họ bằng DNSSEC cho thấy họ quan tâm đến việc bảo vệ người dùng và thông tin của họ khỏi các mối đe dọa trực tuyến.

Xem thêm: DNS Sinkhole là gì? | Vì sao nên sử dụng DNS Sinkhole

5. So sánh sự khác nhau giữa DNS và DNSSEC

Điểm khác biệt giữa DNS và DNSSEC được trình bày trong bảng so sánh dưới đây:

| Tiêu chí | DNS (Domain Name System) | DNSSEC (Domain Name System Security Extensions) |

| Mục đích chính | Dịch tên miền (dễ đọc) thành địa chỉ IP (số). | Mở rộng DNS để thêm lớp bảo mật, xác thực và đảm bảo tính toàn vẹn dữ liệu DNS. |

| Chức năng cơ bản | Cung cấp dịch vụ phân giải tên miền. | Cung cấp dịch vụ xác thực dữ liệu DNS. |

| Cơ chế hoạt động | Truy vấn và nhận phản hồi dựa trên tên miền và địa chỉ IP. Không có cơ chế xác minh tích hợp cho tính hợp lệ của dữ liệu phản hồi. | Sử dụng chữ ký điện tử mật mã công khai (cryptographic digital signatures) để xác thực các bản ghi DNS. |

| Tính toàn vẹn dữ liệu | Không đảm bảo. Dữ liệu DNS có thể bị thay đổi trên đường truyền mà không bị phát hiện. | Đảm bảo. Mỗi bản ghi DNS được ký số, cho phép máy chủ phân giải xác minh rằng dữ liệu không bị sửa đổi. |

| Xác thực nguồn gốc | Không có. Máy chủ phân giải không thể chắc chắn rằng phản hồi đến từ máy chủ DNS có thẩm quyền hợp lệ. | Có. Sử dụng “chuỗi tin cậy” mật mã để xác minh nguồn gốc của dữ liệu DNS từ gốc đến tên miền cụ thể. |

| Hiệu suất | Nhanh hơn do không có bước xác thực mật mã. | Chậm hơn do cần thời gian để tạo, gửi và xác minh chữ ký điện tử. Tuy nhiên, với phần cứng hiện đại, ảnh hưởng này là không đáng kể. |

Nhìn chung, DNS là xương sống cơ bản của Internet, giúp chuyển đổi tên miền thành địa chỉ IP. Tuy nhiên, nó được thiết kế mà không tính đến các mối đe dọa bảo mật hiện đại. DNSSEC là một lớp bảo mật bổ sung, được xây dựng trên DNS, sử dụng mật mã để xác thực và đảm bảo tính toàn vẹn của dữ liệu DNS, từ đó chống lại các cuộc tấn công giả mạo và xây dựng một hệ sinh thái Internet đáng tin cậy hơn.

6. Danh sách 4 bản ghi mới của DNSSEC

Để đáp ứng nhu cầu người dùng và nâng cấp giao thức ban đầu, công nghệ bảo mật mở rộng DNSSEC đã bổ sung và giới thiệu 4 bản ghi mới, bao gồm:

- DNSKEY (Key Signing Key): Bản ghi này chứa khóa công khai được sử dụng để xác thực các bản ghi DNS khác trong tên miền.

- RRSIG (Resource Record Signature): Bản ghi này chứa chữ ký số học dựa trên khóa bí mật, xác thực tính toàn vẹn của các bản ghi DNS trong tên miền.

- NSEC (Next Secure): Bản ghi này liệt kê tất cả các tên miền trong một zone và chứa thông tin xác thực về sự tồn tại hoặc không tồn tại của các bản ghi DNS.

- DS (Delegation Signer): Bản ghi này được sử dụng khi tên miền con được chuyển giao cho một máy chủ DNS khác, đảm bảo tính toàn vẹn và xác thực của tên miền con đối với tên miền cha.

7. Những lợi ích của DNSSEC mang lại

DNSSEC mang lại nhiều lợi ích cho cả website và nhà cung cấp dịch vụ Internet (ISP). Dưới đây là các lợi ích chính của Domain Name System Security Extensions đối với cả hai:

7.1. Đối với doanh nghiệp và Website

Bảo vệ thương hiệu: DNSSEC giúp bảo vệ tên miền và ngăn chặn các cuộc tấn công giả mạo thông tin DNS, giúp doanh nghiệp bảo vệ thương hiệu và đảm bảo rằng khách hàng truy cập đến trang web chính xác.

- Tăng cường bảo mật và uy tín: Sử dụng Domain Name System Security Extensions cho website cho thấy sự chú trọng đến bảo mật và uy tín. Điều này giúp tạo lòng tin cậy từ khách hàng và củng cố hình ảnh của doanh nghiệp.

- Tạo dịch vụ mới: DNSSEC cho phép triển khai các dịch vụ mới như DNS-Based Authentication of Named Entities (DANE) để cung cấp một lớp bảo mật cao hơn cho các ứng dụng web.

- Mở rộng bảo vệ cho các loại dữ liệu an toàn: Domain Name System Security Extensions không chỉ bảo vệ thông tin DNS, mà còn mở rộng bảo vệ cho các loại dữ liệu an toàn khác như chứng chỉ SSL/TLS và chứng chỉ S/MIME.

7.2. Đối với ISP

Giảm thiểu nguy cơ đánh cắp dữ liệu: DNSSEC giúp giảm thiểu nguy cơ hacker đánh cắp thông tin khách hàng và ngăn chặn các cuộc tấn công như DNS cache poisoning và man-in-the-middle.

- Bảo vệ và xây dựng thương hiệu và uy tín: Sử dụng DNSSEC cho dịch vụ DNS của ISP giúp bảo vệ và xây dựng thương hiệu và uy tín của ISP, từ đó thu hút khách hàng và tạo lòng tin tưởng.

- Duy trì sự tin tưởng và lòng trung thành từ khách hàng: DNSSEC cho thấy sự cam kết của ISP đối với bảo mật thông tin khách hàng, giúp duy trì sự tin tưởng và lòng trung thành từ khách hàng.

- Ảnh hưởng đến tương lai của DNSSEC: Sử dụng DNSSEC cho dịch vụ DNS của ISP thể hiện sự ảnh hưởng và tiên phong trong việc định hình tương lai của DNSSEC và an ninh Internet.

8. Một số hạn chế khi sử dụng bảo mật DNSSEC

Mặc dù DNSSEC mang lại những lợi ích bảo mật đáng kể và là một bước tiến quan trọng trong việc bảo vệ cơ sở hạ tầng Internet.

- Tăng độ phức tạp: Yêu cầu quản lý khóa mật mã, ký lại vùng DNS thường xuyên, và duy trì chuỗi tin cậy, đòi hỏi kiến thức chuyên sâu và quy trình chặt chẽ.

- Tăng kích thước và lưu lượng DNS: Các bản ghi bảo mật làm tăng kích thước gói tin DNS, có thể gây phân mảnh hoặc buộc chuyển sang TCP, ảnh hưởng hiệu suất.

- Khó khăn trong khắc phục sự cố: Lỗi DNSSEC phức tạp hơn để chẩn đoán, có thể khiến tên miền không phân giải được nếu cấu hình sai.

- Yêu cầu hỗ trợ đồng bộ: Toàn bộ chuỗi DNS (nhà đăng ký, máy chủ có thẩm quyền, máy chủ phân giải) đều phải hỗ trợ DNSSEC để đảm bảo bảo mật đầy đủ.

- Nguy cơ lộ khóa riêng: Nếu khóa riêng bị đánh cắp, kẻ tấn công có thể giả mạo bản ghi DNS hợp lệ, làm mất đi ý nghĩa của DNSSEC.

9. Cách bảo mật DNS bằng DNSSEC

DNSSEC sử dụng công nghệ chữ ký số để xác thực phản hồi từ máy chủ và bảo vệ dữ liệu DNS. Trình phân giải DNS trong DNSSEC kiểm tra chữ ký của bản ghi trước khi gửi đến máy khách, đảm bảo khớp chính xác với bản ghi trên DNS Server tin cậy.

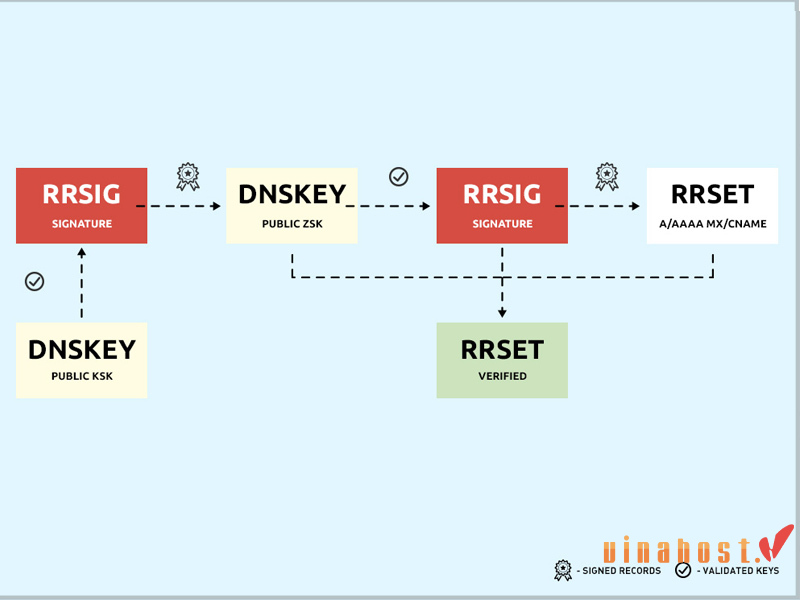

9.1. Resource Record Signature – RRSIG

RRSIG là một bản ghi trong DNSSEC chứa chữ ký mật mã cho một số loại bản ghi cụ thể. Nó được sử dụng để xác thực tính toàn vẹn của các bản ghi DNS. RRSIG cung cấp khả năng xác định xem bản ghi DNS được xuất bản có được xác minh hay không

9.2. Bản ghi DNSKEY

Bản ghi DNSKEY là một phần của DNSSEC và chứa khóa công khai được sử dụng trong quá trình xác thực DNS. Khi nhận phản hồi DNSSEC, trình phân giải DNS sẽ sử dụng bản ghi DNSKEY để xác minh chữ ký trên các bản ghi DNS. Bản ghi DNSKEY cung cấp khóa công khai được cung cấp bởi máy chủ định danh đáng tin cậy và phù hợp với mỗi bản ghi cụ thể.

9.3. Delegation Signer – DS

Bản ghi DS (Delegation Signer) là một tệp tham chiếu phân chia của khóa công khai DNSKEY trong vùng DNS chính. Nó được sử dụng để xác minh các bản ghi DNS trong các vùng con. Bản ghi DS chứa thông tin về khóa công khai và chữ ký mật mã liên quan đến khóa DNSKEY.

9.4. Next Secure Record – NSEC

Bản ghi NSEC (Next Secure Record) được sử dụng để trả về các bản ghi hợp lệ được sắp xếp theo thứ tự DNSSEC. Nó cho phép trình phân giải DNS xác minh tính tồn tại hoặc không tồn tại của một bản ghi DNS cụ thể.

9.5. Next Secure Record 3 – NSEC3

NSEC3 được triển khai để khắc phục các vấn đề liên quan đến NSEC-walk. NSEC3 phân chia các tên miền của các bản ghi trong một vùng bằng cách sử dụng mật mã hóa.

9.6. NSEC3 Parameter – NSEC3PARAM

Bản ghi NSEC3PARAM chứa các tham số cấu hình cho việc sử dụng bản ghi NSEC3. Các tham số này xác định bản ghi NSEC3 nào cần được sử dụng trong các phản hồi DNSSEC cho các tên miền không tồn tại.

9.7. Những cuộc tấn công DNSSEC và DDoS

Mặc dù DNSSEC giúp giảm thiểu các cuộc tấn công giả mạo DNS bằng cách xác minh yêu cầu DNS, nó không hoàn toàn ngăn chặn các cuộc tấn công. Các cuộc tấn công phổ biến như tấn công giả mạo DNS và tấn công từ chối dịch vụ phân tán (DDoS) vẫn có thể xảy ra. Để ngăn chặn DDoS, có thể triển khai các biện pháp như loại bỏ xâm nhập, giới hạn tỷ lệ và kích thước phản hồi để giảm tác động của cuộc tấn công.

10. Cách nhận biết tên miền đã được kích hoạt bảo mật DNSSEC

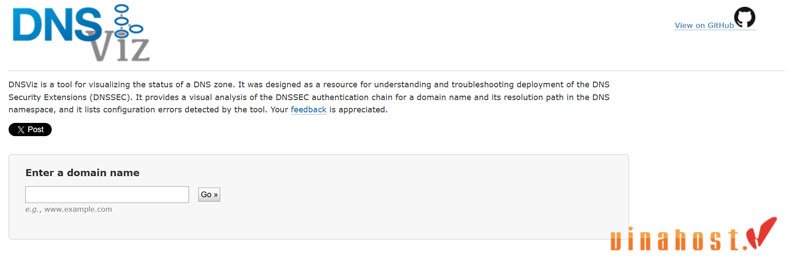

10.1. Sử dụng công cụ trực tuyến

Các trang web như DNSViz cung cấp một giao diện thân thiện, cho phép bạn chỉ cần nhập tên miền và xem kết quả. Những công cụ này không chỉ kiểm tra sự tồn tại của các bản ghi DNSSEC mà còn thực hiện quá trình xác thực chuỗi tin cậy đầy đủ, hiển thị rõ ràng liệu tên miền đã được ký và xác thực hợp lệ hay chưa, hoặc chỉ ra bất kỳ lỗi nào nếu có.

10.2. Sử dụng câu lệnh truy vấn DNS

- Dùng công cụ

digtrong terminal/command prompt. - Truy vấn với cờ

+dnssechoặc+ad(authenticated data):

dig google.com +dnssec +short

- Nếu thấy cờ

adtrong phản hồi, tên miền đã được xác thực DNSSEC.

10.3. Kiểm tra tên miền có chứa bản ghi DNSKEY

11. Có nên sử dụng thêm SSL khi đang xài DNSSEC hay không?

DNSSEC và SSL là hai công nghệ bảo mật độc lập và có mục tiêu khác nhau trong việc bảo vệ thông tin truyền tải trên Internet.

DNSSEC đảm bảo tính xác thực và toàn vẹn của thông tin DNS bằng cách sử dụng chữ ký số. Nó giúp ngăn chặn các cuộc tấn công như DNS cache poisoning và giả mạo DNS. DNSSEC đảm bảo rằng thông tin DNS trả về cho người dùng là chính xác và không bị thay đổi trong quá trình truyền tải.

SSL hiện nay được gọi là TLS (Transport Layer Security), cung cấp mã hóa dữ liệu và xác thực giao tiếp giữa máy khách và máy chủ trên Internet. Nó tạo ra một kênh bảo mật để bảo vệ thông tin truyền tải nhạy cảm như thông tin cá nhân, mật khẩu và giao dịch tài chính.

Sử dụng cả DNSSEC và SSL/TLS cung cấp một lớp bảo mật toàn diện hơn cho ứng dụng và dữ liệu của bạn trên Internet. DNSSEC đảm bảo tính xác thực và toàn vẹn của thông tin DNS, trong khi SSL/TLS đảm bảo tính bảo mật của dữ liệu truyền tải giữa máy khách và máy chủ.

Khi sử dụng cả DNSSEC và SSL/TLS, bạn đảm bảo rằng thông tin DNS không bị thay đổi và kênh truyền thông giữa người dùng và máy chủ được mã hóa và bảo mật. Điều này cung cấp một môi trường an toàn hơn cho truy cập và trao đổi dữ liệu trên website của bạn.

Xem thêm: DDNS là gì | Cách thức & Đăng ký dịch vụ Dynamic DNS

12. Một số các câu hỏi thường gặp về bảo mật DNSSEC là gì?

12.1. Tại sao website không hiển thị khi đã bật DNSSEC?

Sau khi bật tính năng DNSSEC trên website của bạn, bạn sẽ chờ đợi để thấy nội dung được cập nhật trên trang web. Quá trình này bao gồm việc khóa và gửi yêu cầu xác minh địa chỉ IP tới máy chủ định danh có thẩm quyền. Thủ tục này mất thời gian khoảng 24 giờ trước khi bạn có thể truy cập lại như bình thường.

Bạn cũng cần kiểm tra kỹ hồ sơ DS để đảm bảo rằng tên miền khớp hoàn toàn với thông tin được cung cấp bởi máy chủ. Hãy chắc chắn rằng bạn nhập đúng và kiểm tra xem chúng có khớp nhau hay không.

12.2. Làm thế nào để bật DNSSEC và ký vùng của mình?

Để bật DNSSEC và ký vùng của bạn, bạn cần thực hiện các bước sau:

- Đăng nhập vào bảng điều khiển quản lý tên miền của nhà cung cấp dịch vụ DNS của bạn.

- Tìm và chọn tên miền mà bạn muốn bật DNSSEC.

- Tìm phần cài đặt hoặc bảo mật và tìm tùy chọn DNSSEC.

- Bật chức năng DNSSEC và làm theo hướng dẫn cung cấp để tạo ra khóa công khai và khóa riêng tư.

- Xác thực và lưu lại các thay đổi của bạn.

- Chờ đợi quá trình ký vùng hoàn tất, điều này có thể mất một thời gian tùy thuộc vào nhà cung cấp dịch vụ DNS của bạn.

12.3. Làm sao để biết URL nhận biết DNSSEC?

Bạn có thể kiểm tra xem một URL có hỗ trợ DNSSEC hay không bằng cách sử dụng các công cụ kiểm tra Domain Name System Security Extensions trực tuyến. Các công cụ này sẽ kiểm tra tên miền được cung cấp và cho bạn biết liệu nó đã được kích hoạt Domain Name System Security Extensions hay không. Một trong những công cụ phổ biến là DNSSEC Debugger của Verisign.

12.4. Tại sao mọi người không sử dụng DNSSEC để bảo mật tốt hơn?

Mặc dù DNSSEC mang lại nhiều lợi ích đáng kể về bảo mật, thực tế triển khai và quản lý nó có thể khá phức tạp và yêu cầu kiến thức kỹ thuật. Điều này dẫn đến việc nhiều người không quan tâm hoặc không có đủ khả năng triển khai Domain Name System Security Extensions cho hệ thống của mình. Hơn nữa, Domain Name System Security Extensions cũng có thể gây ra một số vấn đề về tương thích và làm chậm tốc độ truy vấn, điều này khiến một số người cảm thấy lo ngại và do đó không sử dụng nó.

12.5. Vậy website có nên sử dụng DNSSEC hay không?

Một lựa chọn hỗ trợ tính bảo mật và khả dụng của trang web là sử dụng DNSSEC, tuy nhiên, quyết định này phụ thuộc vào sự quan tâm của bạn đối với vấn đề bảo mật. Công nghệ bảo mật này cung cấp một cơ chế bổ sung để xác minh tính toàn vẹn của thông tin DNS, ngăn chặn các cuộc tấn công giả mạo DNS. Nếu bạn đặc biệt quan tâm đến việc bảo vệ trang web khỏi những cuộc tấn công DNS đáng ngờ, việc triển khai công nghệ bảo mật này có thể là một sự lựa chọn hợp lý.

Tuy nhiên, hãy lưu ý rằng việc cài đặt và quản lý Domain Name System Security Extensions có thể đòi hỏi hiểu biết kỹ thuật sâu hơn và thời gian để thực hiện. Do đó, trước khi áp dụng Domain Name System Security Extensions, hãy xem xét kỹ lưỡng các yếu tố kỹ thuật và quản lý liên quan để đảm bảo rằng việc sử dụng Domain Name System Security Extensions là phù hợp và có lợi cho trang web của bạn.

13. Tổng kết

Chúng tôi đã giúp bạn tìm hiểu về công nghệ DNSSEC là gì và nhận thức về lợi ích mà nó mang lại. Mặc dù công nghệ này vẫn chưa được phát triển rộng rãi, nhưng nó đóng vai trò quan trọng trong việc bảo mật thông tin và nâng cao ý thức về bảo mật của người dùng. Hãy tiếp tục theo dõi tại đây để khám phá thêm nhiều kiến thức thú vị về công nghệ và tìm hiểu về các dịch vụ chất lượng mà chúng tôi cung cấp.

Liên hệ với Vinahost theo thông tin bên dưới để được hỗ trợ các dịch vụ thuê hosting giá rẻ, hosting nvme, bảng giá tên miền liên quan.

- Email: cskh@vinahost.vn

- Hotline: 1900 6046 phím 1

- Livechat: https://livechat.vinahost.vn/chat.php

Xem thêm một số bài viết khác:

Cách sửa lỗi dns_probe_finished_nxdomain hiệu quả 99%

TTL là gì? | Tổng hợp kiến thức [A-Z] về TTL

NameServer là gì? | Đặc điểm & Thay đổi NameServer dễ dàng

Flush DNS là gì? | Cách xóa Cache DNS trên máy tính

15 Cách sửa lỗi DNS server isn’t responding [Hiệu Quả]

Tiếng Việt

Tiếng Việt English

English 简体中文

简体中文